前言

OSEP(OffSec Experienced Pentester)是继OSCP后更高一级的认证,相较于OSCP的内容来说,新增了防御规避,以及OSCP中缺少的Windows域内相关内容。

OSCP中的域内容比较少,而且较为基础,不会涉及委派攻击,特权滥用,域信任等。

课程内容与变化

在还没准备考OSEP之前,就看过不少与之对比的其他课程,例如CRTO、CRTP等。

相较于这二者,OSEP的内容可能相对比较“老旧”,根据官方信息来看,上一次更新OSEP还是在21年,所以,其中的一些防御规避技术可能不太适用于如今的对抗环境,但思路还是非常不错的。

而其他内容,CRTP我没有了解过,OSEP中的Windows域的内容与之CRTO大差不差,CRTO比OSEP多了一个ADCS的内容。

CRTO的教学模式是教你怎么利用Cobalt Strike来进行完成攻击,教材很精简,视频也只有寥寥几个,但与之相对的OSEP的内容则显得丰富不少,有些地方真的讲的很细,生怕学员不理解,并且对于一些操作,也会做出适当的解释,知其然而知其所以然。

报名

这个就不再赘述了,还是同样联系官方销售即可。

备考

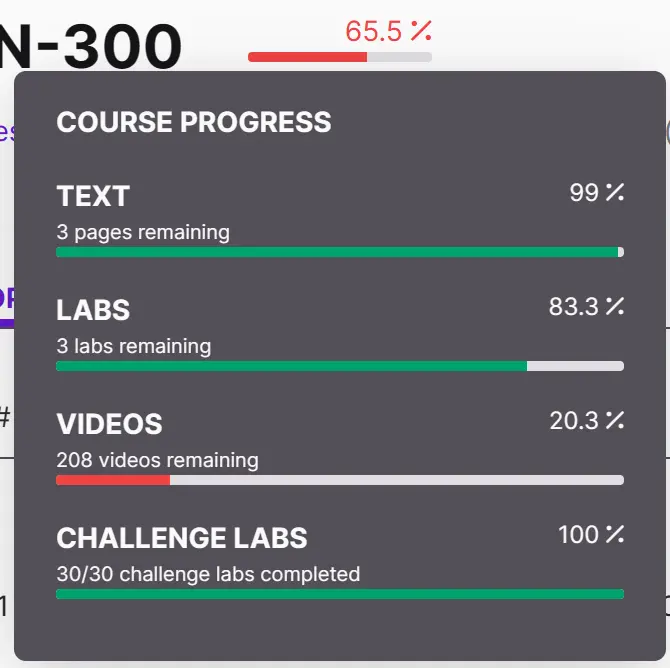

报名后即开始备考,首先还是先把教材先过一遍,在之后去做18个类似课后练习的题目,之后才去做的Challenge。

在做Challenge的时候,还是碰到不少需要用到OSCP内容的地方,例如权限提升,以及信息收集等,这些OSEP都不会再赘述,所以如果没有基础,或者基础不是很好,想直接上OSEP的话,需要先去掌握一下这方面的内容。

做完Challenge后,对考试还是不够自信的话,可以再去HackTheBox的Pro Labs里练练手,其中Cybernetics可以说是非常贴合OSEP的考试内容了,只是多了一个ADCS的内容,但也不会很难。

Challenge中,会遇到机器开启安全机制的情况,就默认按照所有机器都有这种情况来做就好,测试Bypass AV的时候,先从简单的开始,这样更容易理清顺序。

同时,不要只看着教材里面的那些防御规避的内容,如果在考试的时候,方法无效,那就抓瞎了,可以先在Challenge中多测试几种手法,做好记录,以防考试途中出现意外情况。

差不多在3月15号,将6个Challenge全部完成了。

完成Challenge后,预约了4月3号的考试,在此期间闲的没事干,找另外一个师傅拼了一个月的Pro Labs练练手。

Pro Labs的共享环境是真折磨心态,每次打的好好的,突然来个人重置一下机器,前面的代理机器重置了,后续的全没了,最后也是被折磨的打不下去了。

考试过程

考试时间是72小时,48小时考试,24小时报告提交时间。

4月3号当天早上9点开考,还是同样的流程,开摄像头,验证身份,共享屏幕。

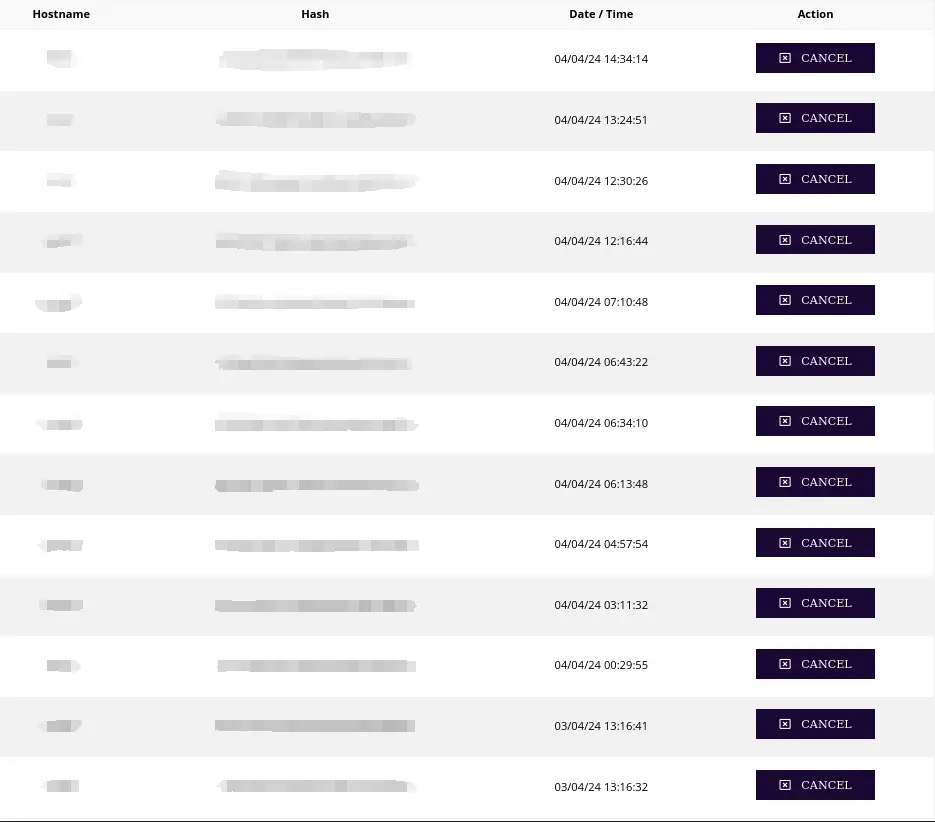

考试难度与Challenge相比大差不差,可能个别地方会稍难一点,但只要细心一点都可以做得出来,从3号上午九点一直到4号晚上11点,期间只睡了3、4个小时,拿下了13个flag。

本来想继续的,但奈何4号晚上11点的网络巨卡,不知道是我的网络卡还是他们的网络卡,我重置了整个环境都不行,远程桌面登录机器,三秒钟就会卡断掉,心态崩溃,加之睡眠不足,身体也很疲倦,就索性结束了考试。

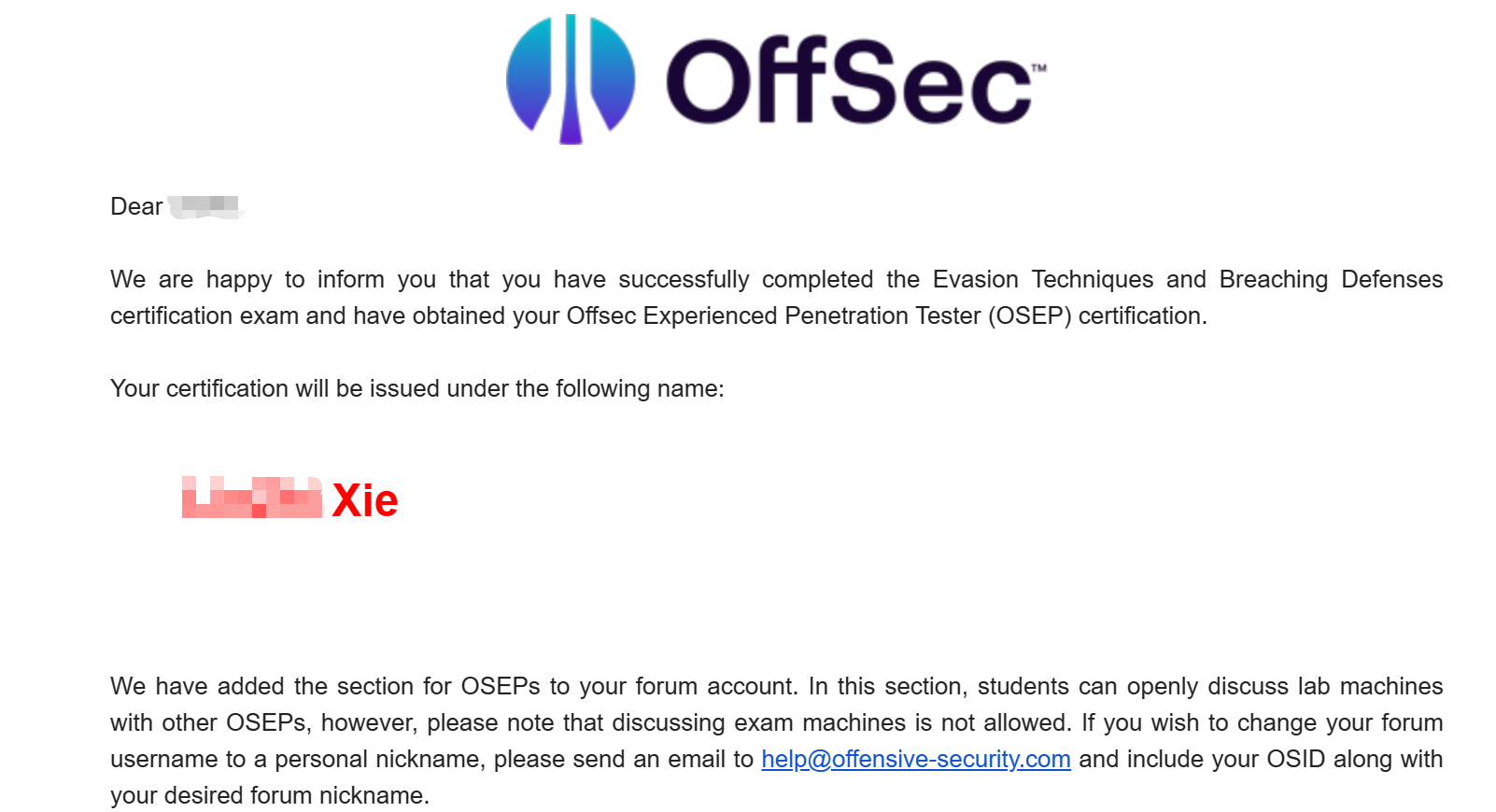

第二天起床整理报告,于下午两点左右提交。

最终在4月9号下午两点半的时候收到通过邮件。

结语

其实考试并没有会超出教材很多,只在个别地方会稍难一点,总体来说还是可以依靠教材讲的内容解决的。

最主要的还是枚举与信息收集。